Plus vous écrivez de code, moins votre application est sécurisée.

Pourquoi ? En un mot : la complexité.

Les applications modernes ne sont pas écrites de zéro. Elles sont assemblées. Les développeurs écrivent une logique personnalisée par-dessus des frameworks open-source, des bibliothèques, des images de conteneurs et des services cloud. Cela signifie que les vulnérabilités de sécurité peuvent être introduites de deux manières très différentes :

- Par le code que vous écrivez, et

- Par le code dont vous dépendez.

Selon le Top 10 OWASP, les catégories de vulnérabilités les plus courantes (injection SQL, Cross-Site Scripting, contrôle d’accès défaillant et conception non sécurisée) sont enracinées dans des défauts de code et de logique.

C'est pourquoi les SAST (Tests de sécurité des applications statiques) et les SCA (analyse de la composition logicielle) sont importants, et c'est là que la confusion commence. Les SAST et les SCA sont toutes deux des techniques pour réduire les risques dans le code propriétaire que nous écrivons, mais elles résolvent des problèmes différents avec des approches différentes.

Dans cet article, nous allons décortiquer les SAST et les SCA, quand chaque outil de test de sécurité est le plus pertinent, et comment les équipes AppSec modernes peuvent combiner les deux sans ralentir excessivement le développement.

TL;DR

En résumé :

- Le SAST détecte les problèmes de sécurité dans le code que vous écrivez (failles logiques, injections, dépassements de tampon).

- Le SCA détecte les problèmes de sécurité dans le code dont vous dépendez (vulnérabilités open source, licences, risques liés à la chaîne d'approvisionnement).

- Ils sont tous deux essentiels pour un cycle de vie du développement logiciel (SDLC) sécurisé. Ils résolvent simplement des problèmes différents, créés par des sources de risque distinctes.

- N'en utiliser qu'un seul crée des angles morts dans vos applications. Les équipes soucieuses de la sécurité utilisent les deux pour avancer rapidement et réduire le coût de correction des problèmes en production.

SAST vs. SCA : Principales différences

Qu'est-ce que les Tests de sécurité des applications statiques (SAST) ?

Le SAST est la première ligne de défense contre le code non sécurisé. C'est une méthodologie d'analyse du code source, du bytecode ou du code binaire d'une application afin d'identifier les vulnérabilités et les failles de sécurité dès le début du cycle de vie du développement logiciel (SDLC).

Il existe de nombreux types de vulnérabilités que le SAST peut détecter, et cela dépend des pratiques de codage, de la pile technologique et des frameworks que vous utilisez.

Voici trois exemples de vulnérabilités que SAST détecte dans le code.

Pratiques cryptographiques non sécurisées : Voici un code de cryptographie Python vulnérable utilisant la fonction de hachage MD5 obsolète :

import hashlib

def store_password(password):

# Weak hashing algorithm (MD5 is broken and unsuitable for passwords)

hashed_password = hashlib.md5(password.encode()).hexdigest()

print(f"Storing hashed password: {hashed_password}")

return hashed_password

Secrets codés en dur dans le code source : Voici un code JavaScript vulnérable avec un secret codé en dur :

import { Client } from "pg";

const client = new Client({

host: "db.internal",

user: "admin",

password: "secret",

database: "app",

});

await client.connect();

Vulnérabilités d'exécution de code à distance (RCE) : Donnant à un attaquant la possibilité d'exécuter du code arbitraire avec la fonction JavaScript eval().

eval(userInput);

Une ligne. Une vulnérabilité. Un signal d'alarme !

Il y a tant d'autres exemples que nous pourrions vous montrer. L'utilisation des outils SAST fournit des informations précieuses, vous permettant de corriger ces problèmes avant qu'ils ne deviennent critiques.

Principales fonctionnalités de SAST

Un outil SAST doit posséder des fonctionnalités et des capacités fondamentales. S'il ne peut pas les offrir, il risque de devenir un shelfware ou de ralentir votre équipe au lieu de l'aider.

- Prise en charge étendue des langages et frameworks : Un outil SAST doit fonctionner sur l'ensemble de votre base de code. Pas seulement sur un ensemble de frameworks. Les équipes d'ingénierie modernes travaillent souvent dans des environnements polyglottes ou s'appuient sur des monorepos. Si le scanner SAST ne prend pas en charge divers langages ou frameworks, vous vous retrouverez avec des lacunes qui compromettent l'ensemble de votre programme de sécurité des applications. Pour référence, consultez l'Application Security Verification Standard (ASVS) de l'OWASP pour les attentes de base de tout outil SAST.

- Analyse au niveau du code source (ou du bytecode) sans exécution : Votre SAST doit analyser le code propriétaire sans avoir à l'exécuter. C'est ce que signifie le terme « Statique ». Il doit également fournir des informations en temps réel pendant que vous écrivez du code. Pour en savoir plus sur le fonctionnement de SAST, lisez ce guide ultime sur SAST.

- Analyse des flux de données, des flux de contrôle et de la propagation des taints : Premièrement, le SAST comprend comment les données circulent dans votre application, puis utilise des règles prédéfinies sur les problèmes connus, des modèles non sécurisés à la propagation des taints, pour signaler les vulnérabilités potentielles dans le code.

- Intégration aux workflows de développement (IDE, CI/CD, gestion de version) : Certaines équipes apprécient Travis CI, d'autres ne jurent que par Jenkins. Tout comme un support étendu des langages et frameworks, le support de workflows de développement variés est essentiel. Un outil SAST comme la solution d'Aikido Security vous offre plus de 100 intégrations avec des outils de développement, ainsi qu'un retour d'information en ligne dans les IDE, des commentaires de PR et une validation dans les pipelines CI/CD.

- Faible taux de faux positifs et priorisation pertinente : Vous avez probablement déjà entendu ceci : « Nous avons essayé SAST, mais le bruit était trop élevé. Nous avons passé du temps à courir après des problèmes inexistants. »

Les faux positifs freinent l'adoption.

SAST doit inclure une analyse d’accessibilité précise et contextuelle et être conçu pour révéler de véritables vulnérabilités, et non des opinions stylistiques.

- Conseils de remédiation clairs et exploitables : Trouver des vulnérabilités n'est que la moitié du travail d'un outil SAST. Les développeurs doivent comprendre ce qui n'a pas fonctionné et comment le corriger. Au-delà de bons conseils de remédiation – qui devraient être faciles à suivre et basés sur les meilleures pratiques du monde réel – les correctifs générés par l'IA changent la donne pour SAST aujourd'hui. L'outil SAST de votre choix doit vous fournir des suggestions de correctifs de code instantanées (avec niveaux de confiance).

- Améliore la conformité et l'application du codage sécurisé : La non-conformité du code peut faire ou défaire votre produit. Un SAST doit signaler les violations de normes telles que l'OWASP Top-10, les politiques CWE/CERT, et vous aider à respecter les exigences réglementaires. Mieux encore, choisissez un outil qui peut s'intégrer directement à votre suite de conformité.

- Performances rapides et évolutivité : Évitez tout outil SAST qui devient un goulot d'étranglement à mesure que vous évoluez. À mesure que votre base de code s'agrandit, votre scanner doit évoluer avec elle, et non frustrer les ingénieurs.

Avantages de SAST

- Détecte les vulnérabilités tôt dans le SDLC (Shift-Left) : SAST permet aux organisations de « shift-left » la sécurité en détectant les vulnérabilités tôt et à moindre coût.

- Améliore les pratiques de codage sécurisé au fil du temps : En signalant continuellement les modèles non sécurisés et en recommandant des alternatives plus sûres, SAST élève le niveau de sécurité de base des équipes et aide les développeurs à adopter des habitudes sécurisées par défaut.

- Prend en charge l'automatisation et la remédiation assistée par l'IA : Les outils SAST actuels peuvent suggérer des correctifs automatiquement, ce qui réduit l'effort manuel et accélère la remédiation.

- Conformité : Comme mentionné précédemment, la conformité est l'une des principales caractéristiques du SAST, et c'est un avantage considérable pour les organisations des secteurs hautement réglementés comme les services financiers et la santé. Avec le SAST, elles peuvent satisfaire à ces exigences au niveau du code source.

Limitations du SAST

- Lacunes de couverture : Le SAST ne couvre pas les risques liés aux tiers ou à l'open source et ne peut pas non plus détecter les problèmes d'exécution ou de configuration. Le SAST seul ne peut pas fournir une couverture holi

- Faux positifs : Une limitation majeure des solutions SAST est qu'elles sont sujettes aux fausses alertes. Et avec la complexité des infrastructures actuelles, il y a le plus souvent un nombre élevé de faux positifs.

- Différents outils SAST pour chaque langage ou framework : Les organisations qui utilisent plus d'un langage de programmation peinent à trouver un SAST qui prend en charge de nombreux langages. Si elles en utilisent plusieurs, chaque instance SAST nécessite des processus de maintenance et de configuration différents, et les coûts d'exploitation peuvent s'accumuler.\

Qu'est-ce que l'analyse de la composition logicielle (SCA) ?

La SCA est également connue sous le nom d'analyse des dépendances open source. Le processus de test SCA implique l'identification et la gestion des risques au sein des composants open source qui alimentent vos applications.

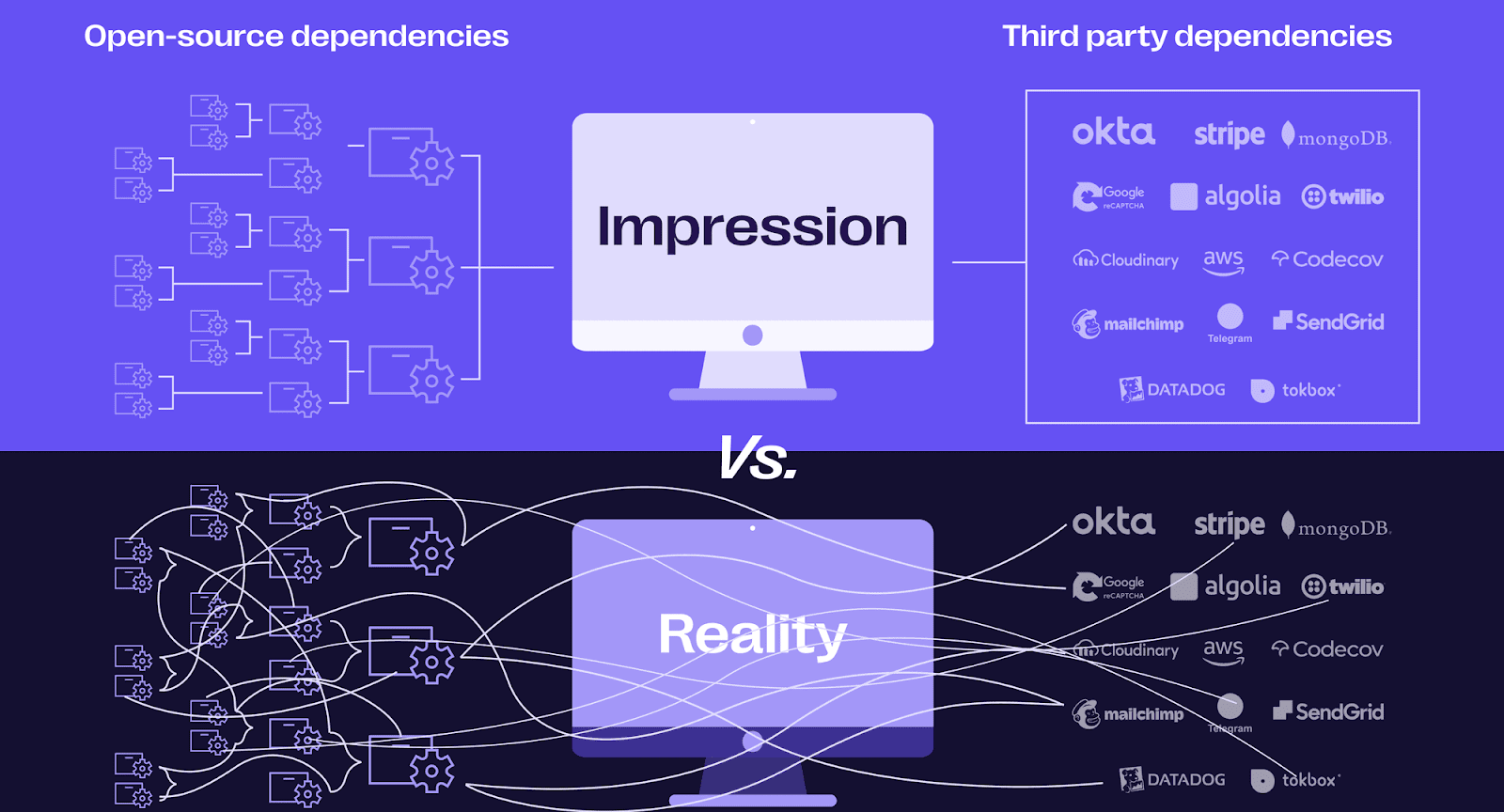

La plupart du temps, lorsque nous utilisons des dépendances, nous pensons que tout est rose. Mais en réalité, le chaos à grande échelle ne peut être géré sans urgence.

Face à cette réalité, comprendre la composition de votre chaîne d'approvisionnement open source est très difficile. C'est pourquoi les outils SCA sont devenus une partie intégrante des programmes de sécurité de la plupart des organisations.

Alors, quel type de vulnérabilités les tests SCA peuvent-ils détecter ?

Voici trois exemples de vulnérabilités que les tests SCA détectent dans le code.

Vulnerable open-source dependency (known CVE): The following example is a vulnerability because lodash < 4.17.21 is affected by multiple prototype pollution vulnerabilities.

{

"dependencies": {

"lodash": "4.17.15"

}

}

Cela peut entraîner un déni de service ou une exécution de code arbitraire selon l'utilisation.

Image de base de conteneur non sécurisée : Les tests SCA peuvent identifier les images de base non sécurisées en comparant les paquets installés aux bases de données CVE connues et en signalant les failles de sécurité héritées. Par exemple, une analyse d'une image de base Ubuntu 24.04 non patchée pourrait détecter des vulnérabilités critiques comme CVE-2025-9900 dans les bibliothèques système, qui peuvent être héritées par chaque conteneur construit à partir de celle-ci.

Violation de conformité de licence : Lorsqu'une dépendance utilise une licence restrictive (par exemple, GPL) qui peut entrer en conflit avec la distribution commerciale. La SCA détecte :

- Type de licence

- Violations de politique

- Niveau de risque pour la redistribution

Principales fonctionnalités de la SCA

Un outil de test SCA doit posséder des fonctionnalités et des capacités fondamentales. En voici cinq :

- Identifie les composants open source directs et transitifs : Les outils SCA analysent des dépôts de code entiers, y compris le code source, les gestionnaires de paquets, les binaires, les pipelines CI/CD et les conteneurs, pour détecter non seulement les dépendances explicitement déclarées, mais aussi celles incluses de manière transitive (héritées). Cette visibilité est essentielle car 95 % des vulnérabilités des composants open source proviennent de dépendances transitives ou indirectes.

- Génération d'un Software Bill of Materials (SBOM) : Vous pouvez utiliser une SCA pour créer un inventaire de tous les composants open source avec :

- Noms, versions, emplacements, fournisseurs/mainteneurs des composants

- Licences open source associées.

Et peuvent aller plus loin pour visualiser les relations de dépendance pour une meilleure analyse et l'identification des vulnérabilités/conflits potentiels.

- Évaluation des vulnérabilités : Un SCA peut comparer la SBOM avec des bases de données de vulnérabilités connues telles que NVD (National Vulnerability Database), CVE, GitHub Advisory et Aikido Intel. Des bases de données régulièrement mises à jour comme Aikido Intel garantissent que les nouvelles vulnérabilités sont signalées en temps réel pour réduire votre surface d'attaque.

- Conformité des licences OSS : Un SCA peut identifier les termes de licence pour chaque dépendance. Par exemple :

- Licence GPL : Restrictive, elle exige le partage des modifications

- Licence MIT : Licence de logiciel open source très permissive, offrant une liberté quasi totale.

- Licence BSL : Code publié mais avec des restrictions d'utilisation.

Un SCA comme Aikido signale les conflits de licence, les restrictions ou les violations des politiques organisationnelles internes.

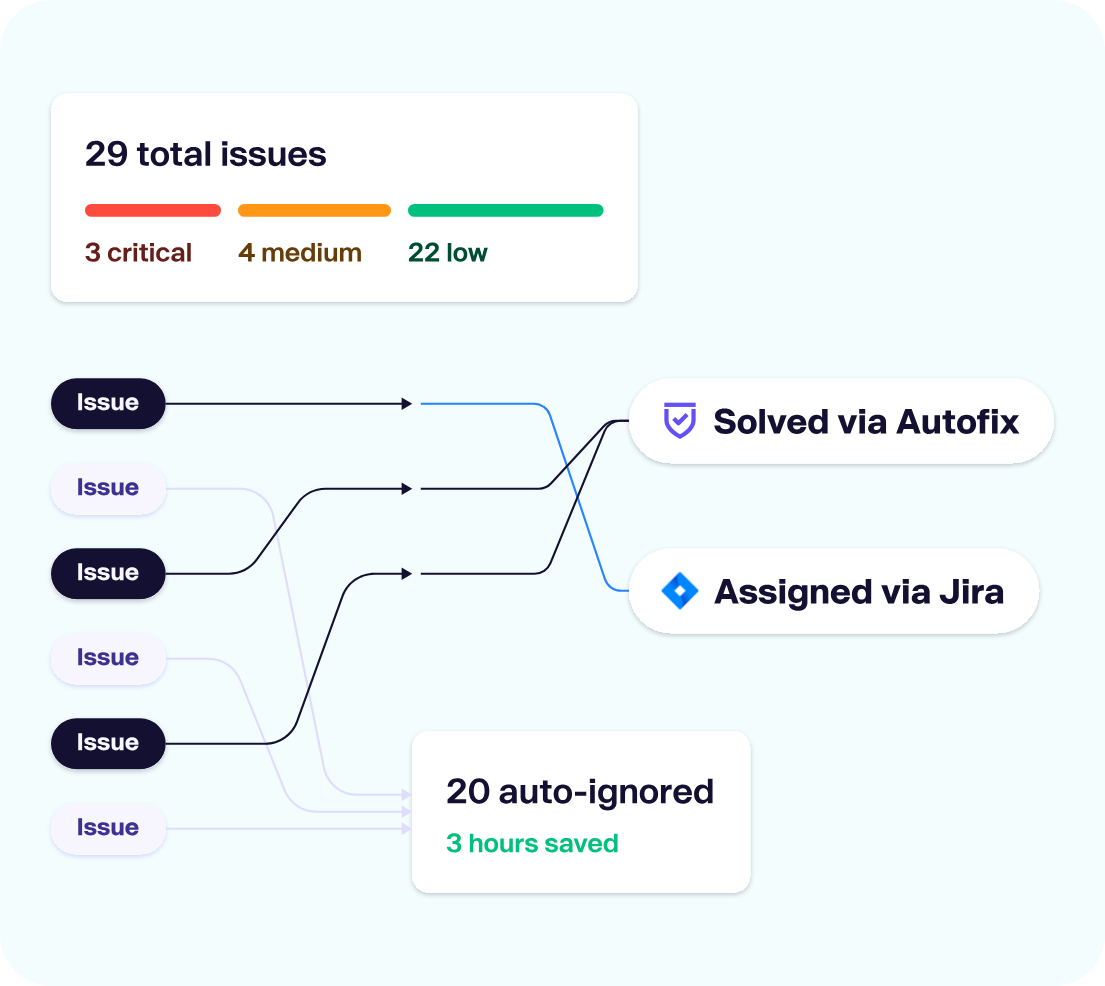

- Correction des vulnérabilités et tri automatique : Un SCA moderne ne se contente pas de détecter les risques, il propose également des corrections et des auto-fixes alimentés par l'IA. Par exemple, vous pouvez utiliser Aikido AutoFix pour corriger les vulnérabilités dans les dépendances tierces de vos projets.

Aikido AutoFix le fera en créant des pull requests qui suppriment la vulnérabilité via des mises à jour de packages ou par d'autres moyens. Dans certains cas, Aikido AutoFix peut supprimer toute une classe de vulnérabilités au lieu d'un seul problème.

Surveillance continue et rapports : Un SCA réanalyse périodiquement la base de code pour détecter les vulnérabilités émergentes et met à jour les SBOMs. Cela permet de maintenir une visibilité en temps réel sur les composants OS, leurs versions et les risques associés.

Avantages du SCA

- Automatisation : Il est impossible d'identifier manuellement les vulnérabilités du code open source. Le SCA suit et identifie les vulnérabilités de sécurité connues dans les composants open source en même temps que les équipes de développement écrivent du code qui les introduit. Une fois intégré, le SCA fonctionne en continu avec un effort minimal de la part des développeurs.

- Réduit l'exposition aux attaques de la chaîne d'approvisionnement : De nombreuses failles de sécurité majeures proviennent des dépendances. Le SCA aide à détecter les composants vulnérables ou compromis avant leur publication.

- Conformité et gouvernance des licences : Prévient l'utilisation accidentelle de licences qui entrent en conflit avec les exigences commerciales ou réglementaires.

Limites du SCA

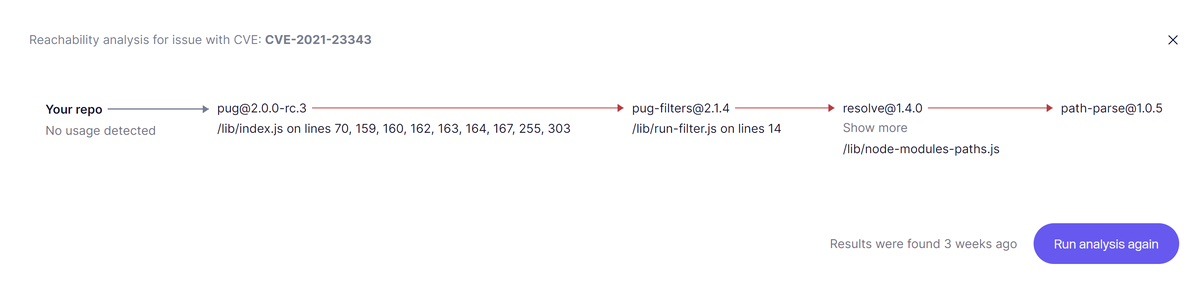

- Bruit sans contexte d'accessibilité : Comme pour le SAST, les faux positifs sont un problème pour le SCA. Les dépendances vulnérables peuvent ne pas être réellement utilisées ou n'avoir aucun impact. Vous ne pouvez pas examiner les résultats du SCA manuellement, et si vous choisissez de le faire, vous risquez de gaspiller d'importantes ressources qui auraient pu être consacrées à l'évaluation de risques réels. Sans analyse d’accessibilité, les résultats peuvent submerger les équipes.

- Lacunes de couverture (Pas de zero-day) : Le SCA s'appuie sur des bases de données publiques. Il ne peut pas détecter les vulnérabilités zero-day ou les failles inconnues. Pour une zero-day, vous avez besoin d'un outil de protection d'application en temps d'exécution comme Aikido Zen. Zen peut prévenir les menaces du Top 10 OWASP et les menaces zero-day en pilote automatique. Il peut également bloquer le trafic à un niveau granulaire pour éviter l'exposition.

- Les correctifs dépendent souvent de tiers : La correction des vulnérabilités des composants open source peut nécessiter d'attendre que les mainteneurs en amont publient des correctifs.

Cas d'utilisation pour le SAST et le SCA

Quand le SAST est le bon outil

Utilisez le SAST lorsque vous souhaitez :

- Détecter les schémas de codage non sécurisés dès le début

- Prévenir les failles logiques et les injections SQL

- Appliquer les normes de codage sécurisé

- Intégrer la sécurité dès le développement

- Réduire les correctifs coûteux en production

Quand la SCA est l'outil approprié

Utilisez la SCA lorsque vous devez :

- Gérer les risques liés à l'open source et aux dépendances.

- Détecter les paquets et bibliothèques vulnérables.

- Appliquer les politiques de licence.

- Réduire l'exposition à la sécurité de la chaîne d'approvisionnement.

- Pour créer un Software Bill of Materials (SBOM).

- Obtenir une visibilité sur ce que vous livrez.

Quand vous avez besoin des deux

Vous avez besoin de SAST et de SCA lorsque :

- Vous livrez des applications modernes (ce qui est presque toujours le cas).

- Vous souhaitez une couverture complète sur le code personnalisé et les dépendances.

- Vous vous souciez de réduire les risques réels, et pas seulement de cocher des cases.

Combiner SAST et SCA pour une sécurité efficace des applications

Le SAST et le SCA résolvent des problèmes différents, mais sont tous deux essentiels pour une posture de sécurité des applications robuste. Et c'est précisément pourquoi ils sont plus efficaces lorsqu'ils sont utilisés ensemble.

Une approche multicouche combinant les outils de test de sécurité SAST et SCA permet aux équipes de :

- Détecter les vulnérabilités plus tôt

- Réduire le bruit grâce à un meilleur contexte et une meilleure priorisation

- Maintenir la vélocité des développeurs

- Minimiser les risques en production sans ralentir les livraisons

Une suite AppSec avancée comme Aikido Security vous aide à concrétiser cette unification. De la gestion des vulnérabilités à la visibilité continue de la conformité, Aikido vous permet de sécuriser votre code du premier commit à la production.

Vous voulez voir Aikido en action ? Inscrivez-vous pour scanner vos dépôts et obtenir vos premiers résultats SCA et SAST en moins de 2 minutes.

FAQ

Le SAST et le SCA peuvent-ils être utilisés ensemble ?

Oui. Et ils le devraient.

Le SAST et le SCA résolvent des problèmes différents :

- Le SAST détecte les vulnérabilités dans le code que vous écrivez

- Le SCA détecte les vulnérabilités dans le code dont vous dépendez

N'en utiliser qu'un seul crée des angles morts. Les équipes AppSec modernes exécutent les deux en continu pour couvrir l'ensemble de la pile applicative sans ralentir le développement.

Quels types de vulnérabilités le SAST détecte-t-il ?

Le SAST détecte les vulnérabilités introduites lors du codage et de la conception logique, notamment :

- failles d’injection (injection SQL, de commandes, de code)

- authentification défaillante et contrôle d'accès

- Usage cryptographique non sécurisé

- Secrets codés en dur

- Flux de données non sécurisés

- Erreurs de logique métier

Celles-ci correspondent étroitement aux catégories les plus courantes du Top 10 OWASP.

Les meilleurs outils SAST offrent également un tri basé sur l'IA pour prioriser les risques réels, écarter les faux positifs et mettre en œuvre des mesures correctives.

Comment les outils SAST analysent-ils le code source ?

Les outils SAST analysent le code sans l'exécuter.

Ils utilisent des techniques telles que :

- Analyse basée sur des motifs et des règles.

- Les graphes de flux de données et l'analyse de flux de contrôle.

- Suivi des taints des entrées aux sinks dangereux.

- La compréhension sémantique des frameworks et des API.

Cela permet au SAST de détecter les problèmes tôt pendant que le code est encore en cours d'écriture en temps réel.

Quelles sont les différences entre SAST, DAST, SCA et IAST ?

- SAST (Tests de sécurité des applications statiques) : Analyse le code source pour détecter les vulnérabilités avant l'exécution.

- DAST (Tests de sécurité des applications dynamiques) : Teste les applications en cours d'exécution de l'extérieur pour identifier les problèmes en temps d'exécution.

- SCA (analyse de la composition logicielle) : Analyse les dépendances tierces pour détecter les vulnérabilités connues et les risques liés aux licences.

- IAST (Tests de sécurité des applications interactifs) : Observe le comportement des applications en temps d'exécution grâce à l'instrumentation.

Chaque technique couvre des zones de risque différentes. Aucune d'entre elles n'est suffisante à elle seule.