Si vous avez travaillé avec Node.js suffisamment longtemps, vous réalisez quelque chose d'inconfortable : vos risques de sécurité les plus importants proviennent généralement de packages que vous n'avez pas écrits et de mainteneurs que vous n'avez jamais rencontrés.

La plupart des équipes s'appuient sur npm car il est rapide, familier et efficace. Le problème est que la vitesse masque souvent les risques. Un petit package avec une vulnérabilité connue peut se glisser dans votre build, passer en staging et rester en production pendant une longue période avant que quiconque ne le remarque. Et quand il finit par exploser, c'est vous qui en êtes responsable.

Au cours de la dernière année, Aikido Security a découvert de nombreuses compromissions npm qui démontrent l'ampleur de ce problème :

- Shai Hulud, une campagne de malware furtive cachée dans des packages npm qui a exfiltré des identifiants et des tokens via des dépendances transitives.

- S1ngularity, une opération de confusion de dépendances qui a exploité des collisions de noms et des miroirs internes pour infiltrer les postes de travail des développeurs et les systèmes CI.

- L'épidémie de malwares npm de septembre, où des bibliothèques populaires telles que chalk, debug et ansi-regex ont été compromises et téléchargées des millions de fois avant qu'Aikido ne détecte et n'escalade la compromission.

- Le cheval de Troie React-Native-Aria, qui a inséré une charge utile d'accès à distance dans des versions npm légitimes et a été détecté précocement grâce à la détection d’anomalies d'Aikido Intel.

C'est pourquoi vous voulez savoir ce qui change dans votre arbre de dépendances, et vous voulez détecter les problèmes avant qu'ils ne deviennent un incident de sécurité dans votre canal d'incidents. C'est d'autant plus important aujourd'hui que les projets JavaScript modernes intègrent souvent des centaines de dépendances transitives sans nécessiter d'intervention de l'utilisateur. Vous pensez que votre application utilise 40 packages. En réalité, elle en dépend de 600.

En conséquence, les outils d'audit, les vérifications continues et l'automatisation plus intelligente reviennent constamment dans les discussions d'ingénierie. Vous voulez quelque chose de fiable, qui s'intègre à votre CI/CD et qui ne ralentit pas votre équipe.

Si vous souhaitez un contexte supplémentaire sur la façon dont la prolifération des dépendances devient un véritable risque pour la chaîne d'approvisionnement, cette explication est un excellent point de départ. Cependant, dans cet article, nous nous concentrerons sur ce que fait réellement l'audit npm, ses lacunes et la couche supplémentaire dont votre équipe a encore besoin pour rester sécurisée.

TL;DR

Aikido Security offre à votre équipe une protection continue, une priorisation plus intelligente et des informations réelles, conscientes de l'environnement, que l'audit npm ne peut tout simplement pas fournir. Bien qu'un audit npm soit une première vérification utile, il ne détecte que les problèmes connus et manque les zero-days, les malwares, les mauvaises configurations, les packages abandonnés et les dépendances transitives vulnérables enfouies profondément dans votre arbre. Un rapport d'audit propre ne signifie pas que votre projet est réellement sûr.

Les incidents modernes de la chaîne d'approvisionnement, tels que Log4j et SolarWinds, montrent à quel point le code tiers peut facilement compromettre une pile entière. Si vous voulez une couverture réelle au lieu d'une visibilité partielle, vous avez besoin d'outils qui voient au-delà de ce que contient la base de données de conseils de npm, et c'est précisément cette lacune qu'Aikido comble.

Qu'est-ce qu'un audit npm ?

npm audit est une commande intégrée qui vérifie les dépendances de votre projet à la recherche de problèmes de sécurité connus. Elle examine les packages listés dans vos fichiers package.json et package-lock.json, les compare aux données de vulnérabilité de la GitHub Advisory Database, puis vous indique où se trouvent les risques. Rien de fantaisiste. Rien de caché. Juste une vérification directe de ce que vous avez installé par rapport à ce que l'écosystème sait être vulnérable.

En coulisses, le processus est assez simple. npm lit votre arbre de dépendances. Il fait correspondre chaque package et version aux avis publiés par GitHub. S'il y a une correspondance, l'outil le signale avec un niveau de gravité et une correction suggérée.

Parfois, il s'agit d'une mise à niveau. Parfois, c'est une dépendance plus profonde que vous ne saviez même pas utiliser. Et c'est pourquoi l'audit npm est important : il met en lumière des éléments que vous ne suivez généralement pas manuellement.

Voici un exemple rapide de son exécution et un rapport très typique :

C'est simple, mais cela vous indique précisément où se situe le problème.

Une idée fausse courante est qu'un audit propre signifie que votre projet est entièrement sécurisé. Cela implique seulement que npm n'a pas trouvé de problèmes dans sa propre base de données. Une autre est de supposer que chaque vulnérabilité signalée doit être corrigée immédiatement. Certaines ne sont pas pertinentes pour votre environnement ou votre modèle de menace, et comprendre cette différence fait partie du véritable travail de sécurité.

L'audit npm est donc utile. Mais ce n'est pas toute l'histoire.

Pourquoi l'audit de vos dépendances n'est pas facultatif

Vous pourriez penser que les audits de dépendances sont quelque chose que vous exécutez quand vous avez le temps. Ce n'est pas le cas. Les logiciels modernes dépendent fortement des packages tiers, donc les ignorer revient essentiellement à compter sur la chance. Et en matière de sécurité, la chance tourne vite.

Les attaques de la chaîne d’approvisionnement l'ont rendu douloureusement évident. Log4j a montré comment une seule bibliothèque utilisée par des milliers d'entreprises pouvait exposer le monde entier en un week-end. SolarWinds a prouvé que les attaquants ne ciblent pas toujours votre code ; ils ciblent le code de confiance. Il ne s'agissait pas d'incidents isolés. C'étaient des défaillances mondiales enracinées dans des dépendances que personne n'avait examinées d'assez près. Nous voyons encore cela se manifester dans les récents compromis de la chaîne d'approvisionnement à travers l'écosystème JavaScript.

Et les chiffres le confirment. La plupart des projets JavaScript intègrent des centaines de dépendances indirectes sans aucune supervision manuelle. Une proportion significative des vulnérabilités de sécurité dans les environnements de production provient de packages tiers, plutôt que du code applicatif que vous écrivez. C'est inconfortable, mais c'est la vérité : votre véritable surface d'attaque est majoritairement invisible à moins de la vérifier.

C'est pourquoi les audits npm sont importants. Ils vous offrent une première ligne de défense en montrant ce qui est déjà connu comme étant non sécurisé. Ils mettent en évidence les packages obsolètes, les versions à risque et les faiblesses de la chaîne d'approvisionnement qui peuvent se cacher sous vos dépendances directes.

Mais voici la partie que vous ne devriez pas ignorer : Un audit ne vaut que par les données qu'il utilise pour ses vérifications. Il ne détectera pas les zero-days. Il ne vous avertira pas lorsqu'un mainteneur abandonne un package critique. Et il n'arrêtera pas les mises à jour malveillantes par lui-même.

Les audits sont donc essentiels. Ils sont simplement incomplets. Vous avez toujours besoin de vérifications continues, d'une surveillance plus intelligente et d'outils qui détectent ce que npm ne peut pas encore voir.

Comment exécuter un audit de sécurité npm

L'exécution d'un rapport d'audit de sécurité npm est simple, mais le faire correctement donne les résultats les plus bénéfiques. Vous commencez par vous assurer que vous utilisez une version récente de Node.js et npm. Les versions plus anciennes peuvent parfois manquer de nouvelles alertes ou mal étiqueter les problèmes, ce qui peut masquer de réels risques. Mettez donc à jour en premier, puis continuez.

Ensuite, naviguez jusqu'à votre dossier de projet et exécutez la commande :

audit npm

C'est le flux de travail complet en surface. Mais le rapport lui-même détient la véritable valeur.

npm regroupe les résultats par niveaux de gravité tels que faible, modéré, élevé et critique.

- Faible : Un problème de faible gravité pourrait être un cas limite inoffensif qui affecte à peine votre environnement.

- Modéré : Un problème modéré pourrait signifier une logique obsolète qui devient risquée dans des conditions spécifiques.

- Élevé et Critique : Les vulnérabilités de dépendance élevées et critiques sont celles qui peuvent être exploitées facilement ou à distance, et ce sont les problèmes que vous voulez corriger rapidement car les attaquants aiment les cibles à faible effort et à fort impact.

Vous verrez également différents types de vulnérabilités. Les exemples incluent le déni de service par expression régulière (ReDoS), où des motifs regex mal écrits figent votre service, et la pollution de prototype, qui permet aux attaquants de modifier des objets JavaScript d'une manière que votre code n'a jamais prévue. Lorsque npm les signale, il vous indique également à quel niveau de l'arbre de dépendances le problème se situe et si c'est dans quelque chose que vous avez installé ou quelque chose que vos dépendances ont importé silencieusement.

Chaque résultat d'audit est accompagné de conseils de remédiation. Parfois, il s'agit d'une mise à niveau simple. Parfois, c'est une chaîne de mises à niveau parce que le composant vulnérable se trouve à cinq niveaux de profondeur. Et parfois, npm indique qu'il n'y a pas encore de correctif, ce qui signifie que vous décidez d'isoler le package, de le patcher manuellement ou d'attendre le mainteneur.

Si vous voulez une sortie plus claire, vous pouvez exécuter l'audit au format JSON en utilisant npm audit --json :

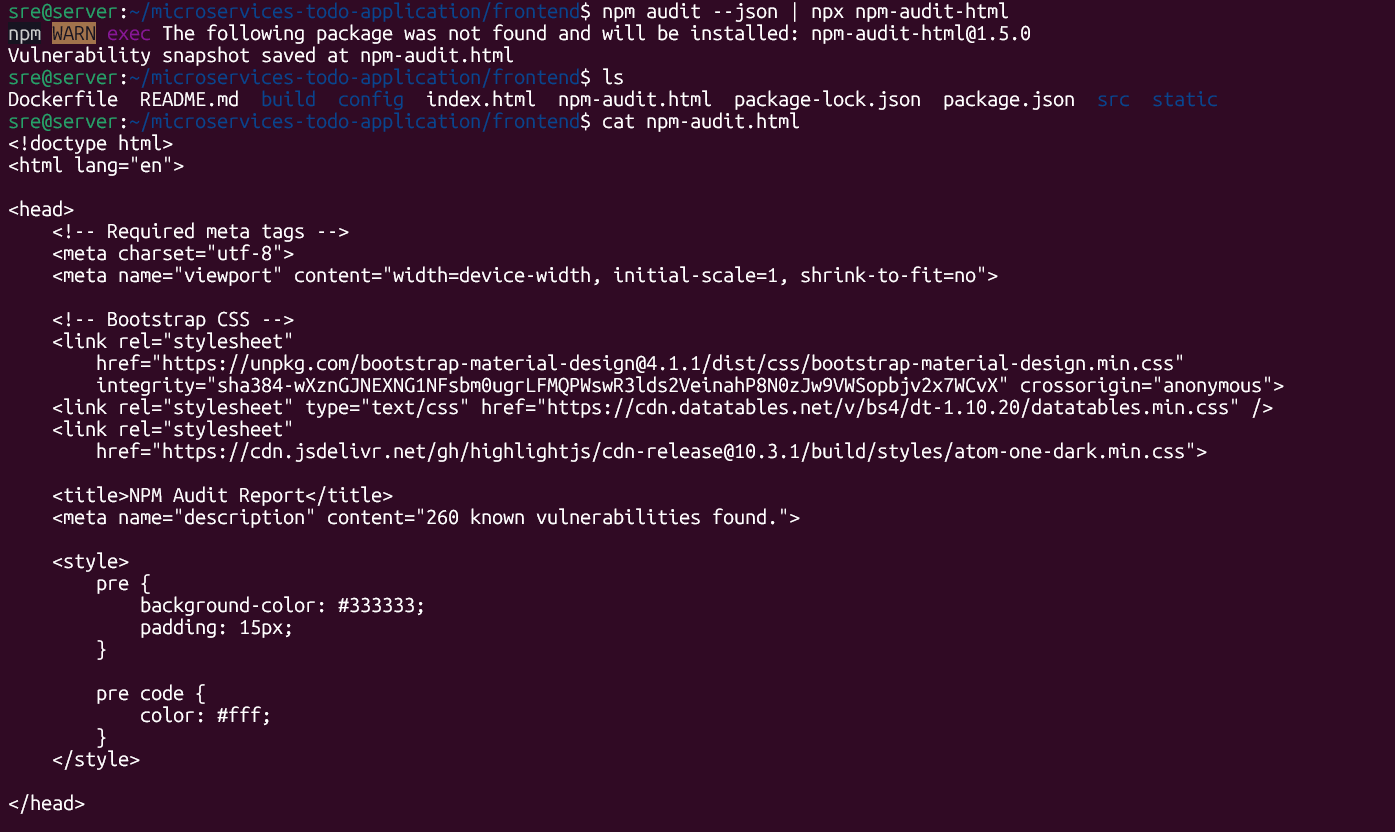

ou au format HTML en utilisant npm audit --json | npx npm-audit-html :

Le JSON fournit des données structurées pour les pipelines et l'automatisation.

HTML offre un rapport visuel plus facile à parcourir, surtout lorsque vous devez partager les résultats avec des coéquipiers qui ne veulent pas lire un mur de texte CLI. JSON est le meilleur choix pour le CI/CD, mais HTML est plus facile lors de la présentation des problèmes lors de revues ou de réunions de sécurité.

Tout commence toujours par la même idée : exécuter l'audit, comprendre la sortie et traiter les résultats comme des informations exploitables plutôt que comme du bruit.

Commandes d'audit npm courantes et ce qu'elles font

Une fois que vous commencez à utiliser régulièrement les audits npm, vous réalisez que la commande elle-même n'est pas tout. Il existe différentes façons de l'exécuter, différents niveaux d'urgence derrière chaque option, et différents scénarios où une approche est plus sûre qu'une autre. Comprendre ces commandes vous aide à éviter les ruptures accidentelles tout en maintenant un arbre de dépendances propre et sécurisé.

npm Audit

C'est la commande de base que vous exécutez lorsque vous voulez un aperçu rapide des vulnérabilités connues de votre projet. Elle lit vos fichiers package.json et package-lock.json, vérifie la base de données GitHub Advisory et affiche tout ce qu'elle trouve. Vous l'utiliserez lorsque vous avez besoin d'un aperçu rapide, par exemple avant de soumettre une pull request ou immédiatement après l'ajout d'un nouveau package. C'est la commande la plus sûre car elle ne fait que rapporter. Elle ne modifie rien dans votre projet.

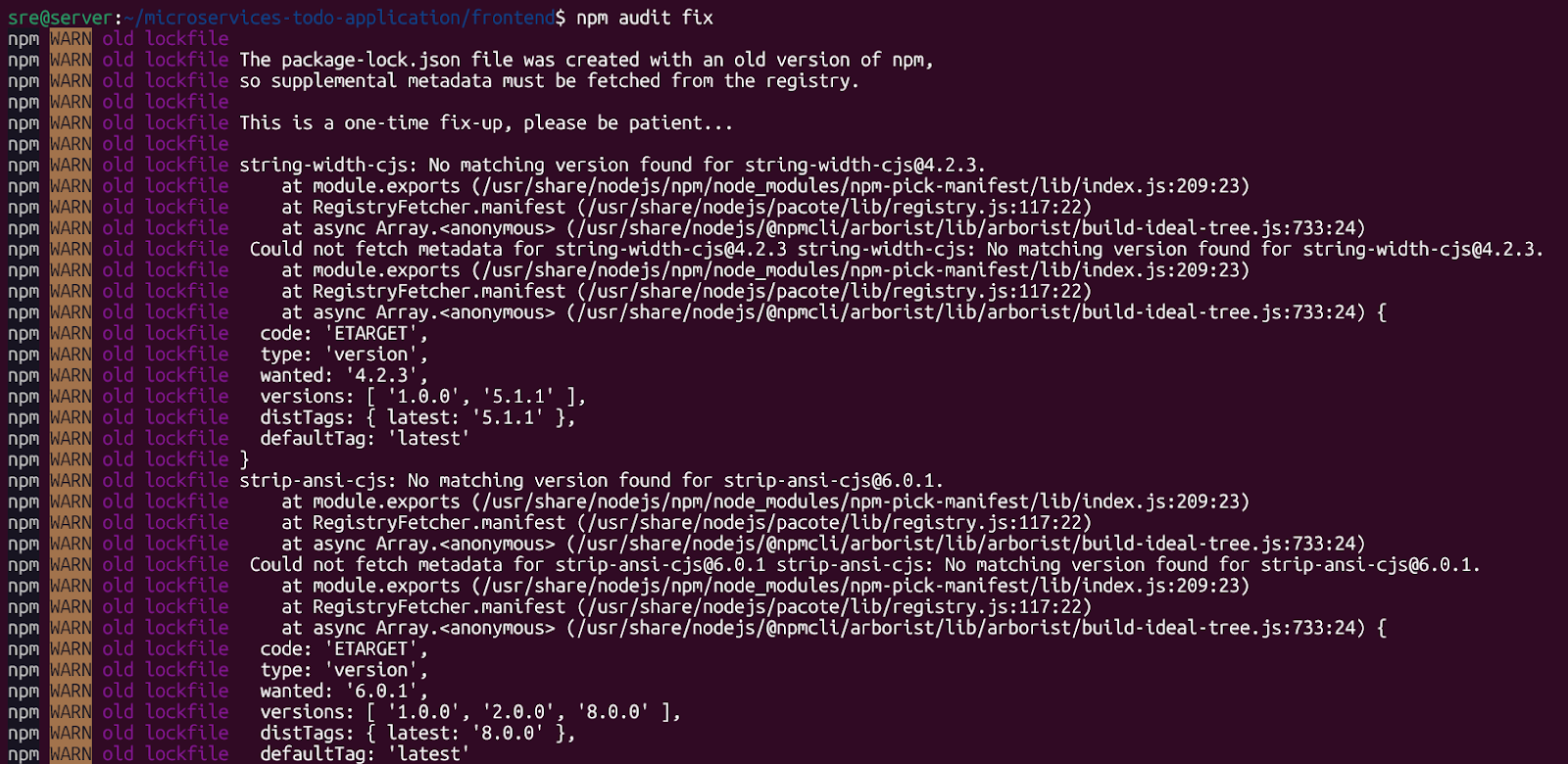

audit npmnpm Audit Fix

Cette commande va plus loin en appliquant des mises à jour sûres et compatibles. Elle met à jour les versions des dépendances uniquement lorsque ces mises à jour ne casseront pas votre projet. C'est pourquoi c'est la commande de référence lors de la maintenance de routine ou des vérifications avant déploiement. Vous obtenez des recommandations de correctifs automatiques et des mises à niveau, mais npm évite tout ce qui est risqué. Le processus est simple : vous l'exécutez, appliquez les correctifs et continuez sans vous soucier des changements de version majeurs.

npm audit fix

npm Audit Fix --Force

C'est là que vous devez être prudent. L'option --force installe les correctifs recommandés même lorsqu'ils entraînent des changements majeurs (breaking changes). Elle peut mettre à niveau des versions majeures, modifier des dépendances profondes ou altérer votre fichier lockfile de manière à affecter le comportement en temps d'exécution. Vous ne l'utilisez que lorsque vous en comprenez l'impact. Par exemple, si votre build échoue en raison d'une vulnérabilité critique dans un package qui n'a pas été patchée dans une version compatible, --force pourrait être votre seule option. Cependant, cela implique de tout retester. Vous ne l'exécutez pas dans des pipelines de production sans approbations, et vous ne l'exécutez absolument pas à l'aveugle.

npm audit fix --forcenpm Audit --JSON

Cette commande est destinée à l'automatisation, aux tableaux de bord ou aux workflows CI/CD qui nécessitent une sortie structurée. Au lieu d'un rapport lisible par l'homme, vous obtenez un objet JSON avec une structure prévisible que vous pouvez analyser, stocker ou transmettre. Les équipes de sécurité apprécient cela car elle s'intègre sans friction aux scanners, tableaux de bord ou systèmes d'alerte. Vous l'utiliserez lors de la génération de journaux d'audit, de l'intégration avec une pile de surveillance ou de l'alimentation des résultats dans un outil de sécurité basé sur l'IA comme Aikido Security pour une analyse plus approfondie.

npm audit --json

Chaque commande a un objectif différent. Certaines sont sûres. D'autres sont agressives. Certaines sont conçues pour les humains, tandis que d'autres sont conçues pour les machines. Savoir quand utiliser chacune d'elles permet de maintenir un workflow propre, d'assurer des builds saines et d'éviter que votre arbre de dépendances ne devienne une vulnérabilité de sécurité silencieuse.

Les limites de npm audit

npm audit est utile, mais loin d'être complet. Il offre une visibilité sur les problèmes connus, mais n'offre pas une vue complète de vos risques de dépendances. Et c'est là que de nombreuses équipes sont prises au dépourvu. Lorsque vous savez ce que l'outil ne peut pas voir, vous commencez à considérer l'audit comme une étape de votre processus plutôt que comme l'ensemble du processus. Les limites sont :

1. Couverture

npm audit a des difficultés avec les dépendances transitives qui ont des métadonnées incomplètes ou manquantes. Si un package profondément imbriqué dans l'arbre ne publie pas correctement son historique de versions ou ses données d'avis de sécurité, l'audit ne peut pas le cartographier. Cela signifie que des composants vulnérables peuvent se trouver à cinq niveaux de profondeur sans jamais apparaître dans vos résultats. Vous voyez un rapport propre, mais il n'est pas réellement propre.

2. Les erreurs de configuration, les secrets ou les problèmes en temps d'exécution sont indétectables

Si quelqu'un commet accidentellement un jeton (token), npm ne le signalera pas. Si votre bibliothèque de journalisation est mal configurée ou si votre application utilise des valeurs par défaut non sécurisées, npm ne dira rien. L'outil ne vérifie que les versions des packages. Il ne comprend pas comment ces packages se comportent dans votre environnement.

3. L'audit ne fonctionne qu'avec les vulnérabilités connues

Il ne peut pas vous avertir des zero-days ou des campagnes de logiciels malveillants émergentes. Lorsqu'une nouvelle menace apparaît, il y a toujours un délai avant qu'elle n'entre dans la base de données d'avis de sécurité. C'est dans cet écart que les attaquants agissent le plus rapidement.

4. Pas de priorisation basée sur le contexte

npm audit ne peut pas déterminer si un package vulnérable est réellement chargé en production ou seulement utilisé dans les tests. Il traite tout de manière égale, ce qui génère du bruit. Les équipes finissent souvent par corriger des problèmes qui n'ont pas d'importance, tout en manquant des chemins qui affectent réellement le comportement en temps d'exécution.

5. Le facteur humain

Les audits doivent être exécutés manuellement ou intégrés dans des scripts. Si vous ne les automatisez pas, ils s'accumulent et créent une fatigue d'audit. Cela est évident dans le dernier rapport State of AI in Security & Development 2026 d'Aikido Security, qui révèle que 65 % des équipes admettent contourner ou retarder les correctifs en raison du bruit et de la fatigue d'alerte. Avec le temps, les problèmes importants se fondent dans le bruit de fond.

Ainsi, npm audit aide, mais seulement dans ses limites. Connaître ces limites est ce qui vous permet de construire un workflow de sécurité plus sûr et plus fiable.

Avant de déployer quoi que ce soit d'autre

L'audit de vos dépendances n'est plus facultatif. C'est la base pour maintenir la santé de vos projets Node.js, même si npm audit ne couvre pas tout ce dont vous avez besoin. Vous comprenez maintenant où il aide, où il est insuffisant et pourquoi s'y fier uniquement vous expose. C'est là que des outils comme Aikido Security interviennent.

Vous bénéficiez de vérifications continues, de la détection des zero-days et d'une compréhension plus approfondie du comportement de vos dépendances dans tous les environnements. Vous voulez une couverture réelle au lieu d'une visibilité partielle ? Commencez avec Aikido Security dès aujourd'hui !

Vous pourriez aussi aimer :

- Meilleurs scanners de vulnérabilités de code – Comparaison côte à côte des outils d'analyse statique

- Meilleurs outils ASPM – Gestion de la posture de sécurité applicative de bout en bout

- OSWAP Top 10 2024 – Développer des applications et des outils plus sûrs