L'Infrastructure as Code (IaC) a changé la façon dont les équipes construisent l'infrastructure cloud : reproductible, versionnée et automatisable. Mais avec cette puissance viennent de nouveaux risques. L'analyse de sécurité IaC—ou analyse IaC—vous permet de trouver les erreurs de configuration dans vos fichiers YAML, HCL et autres fichiers d'infra avant qu'ils n'atteignent la production. Cet article explique comment fonctionne l'analyse IaC, les erreurs cloud courantes qu'elle détecte (et celles qu'elle manque), où l'intégrer dans votre cycle de vie logiciel et quels outils considérer.

Comment fonctionne l'IaC (introduction rapide)

L'IaC permet de déclarer l'infrastructure dans des fichiers au lieu de cliquer dans les consoles cloud. Ce changement rend les environnements reproductibles et auditables : commit, plan, apply. Deux grands styles d'IaC existent :

- Déclaratif — vous décrivez l'état final souhaité (par exemple, “Je veux un bucket S3 avec versioning et accès privé”). Des outils tels que Terraform et Pulumi réconcilient l'état actuel et l'état souhaité lorsque vous les exécutez.

- Impératif — vous scriptiez le processus étape par étape pour atteindre cet état (par exemple, les playbooks Ansible). Vous contrôlez chaque action effectuée par l'outil.

L'IaC déclarative et impérative sont toutes deux des cibles légitimes pour l'analyse IaC. Comprendre comment votre IaC est appliquée (application manuelle vs réconciliation continue comme Kubernetes) vous aide à raisonner sur les risques et la dérive.

Exemple : Terraform vs Kubernetes

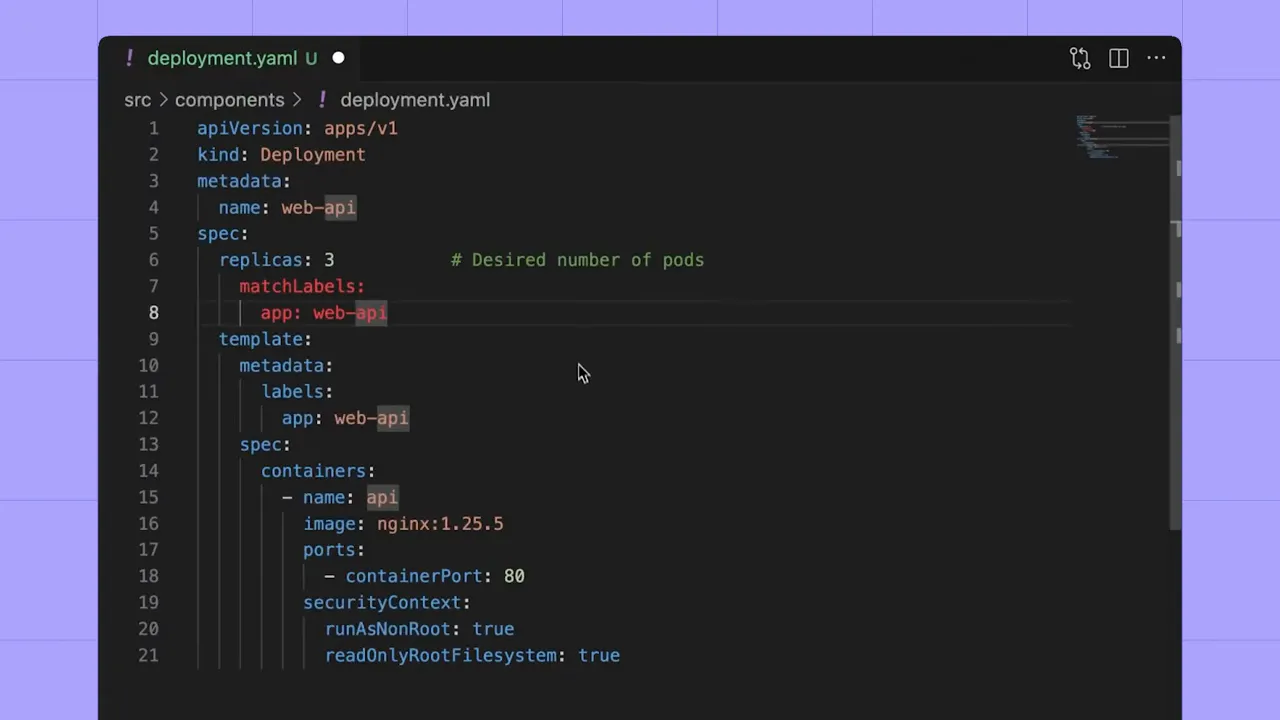

Terraform planifie et applique les changements lorsqu'il est invoqué ; les contrôleurs Kubernetes réconcilient continuellement l'état déclaré avec les charges de travail en cours d'exécution. Cela signifie qu'une erreur de configuration commise dans un manifeste Kubernetes peut être appliquée constamment, tandis qu'une erreur Terraform persiste jusqu'à ce que quelqu'un exécute une mise à jour.

Ce que fait réellement l'analyse IaC

À la base, l'analyse IaC est une analyse statique pour les fichiers d'infrastructure. Les scanners analysent les formats HCL, YAML et autres pour identifier les schémas qui indiquent une configuration non sécurisée :

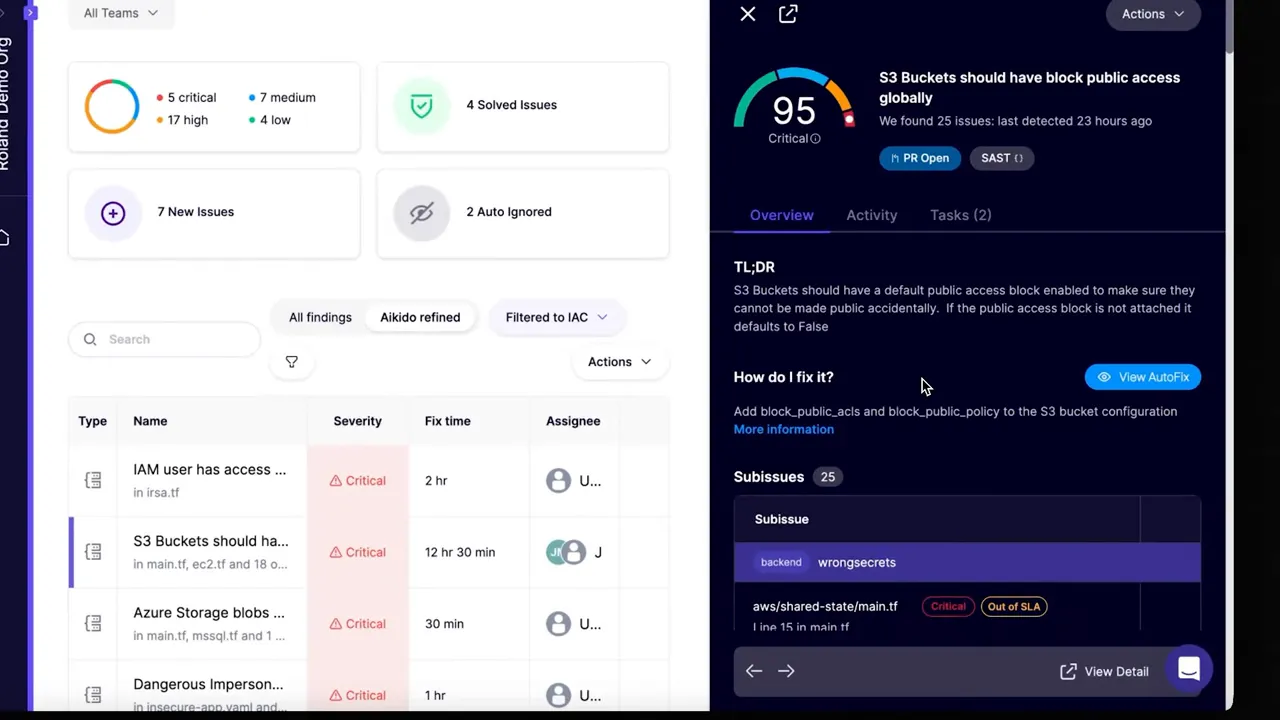

- Stockage accessible publiquement (par exemple, buckets S3 ouverts)

- Ports réseau ouverts et règles CIDR trop permissives

- Rôles ou politiques IAM trop permissifs

- Chiffrement manquant (en transit ou au repos)

- Conteneurs privilégiés s'exécutant en tant que root

- Images de conteneurs non épinglées ou non déclarées

- Journalisation et surveillance désactivées

La journalisation désactivée ne permet pas aux attaquants d'entrer directement, mais elle détruit la visibilité. Cela seul en fait un risque de sécurité majeur.

Erreurs courantes en IaC (et pourquoi elles sont importantes)

Voici les mauvaises configurations qui apparaissent le plus fréquemment dans les audits et les rapports de violation :

- Stockage de données exposé : des buckets mal configurés entraînent souvent des fuites de données.

- Règles réseau laxistes : des CIDR larges et des ports ouverts élargissent la surface d'attaque.

- Privilèges excessifs : un rôle IAM trop permissif permet le mouvement latéral et l'exfiltration.

- Chiffrement partiel : chiffrer uniquement au repos mais pas en transit (ou vice versa) laisse des lacunes.

- Conteneurs privilégiés : les conteneurs s'exécutant en tant que root augmentent considérablement le rayon d'impact.

- Observabilité manquante : désactiver les logs ou la surveillance signifie que les attaques passent inaperçues.

Ce que l'analyse IaC peut et ne peut pas faire

L'analyse IaC est puissante car c'est le point de contrôle automatisé le plus précoce que vous pouvez ajouter à la sécurité. Détecter les problèmes dans les fichiers avant qu'ils ne soient commités ou appliqués réduit les coûts de remédiation et prévient les déploiements non sécurisés.

Mais l'analyse IaC a des limites :

- Elle est statique : elle ne voit pas l'état d'exécution ni les relations entre les services une fois déployés.

- Elle peut manquer les modifications manuelles effectuées directement dans les consoles cloud (dérive).

- Les développeurs individuels peuvent exécuter des analyses locales qui ne sont jamais renvoyées vers un dépôt centralisé, créant ainsi des points aveugles.

Pour couvrir les problèmes d'exécution et le drift, vous avez besoin de Cloud Security Posture Management (CSPM) ou d'analyse en temps d'exécution. L'analyse IaC et le CSPM sont complémentaires : l'analyse IaC prévient les problèmes avant le déploiement ; le CSPM trouve les problèmes qui apparaissent en production.

Outils d'analyse IaC open source populaires

Il existe plusieurs scanners open source matures. Le choix dépend de votre stack et de votre workflow :

- Checkov — des règles complètes pour Terraform, Kubernetes, CloudFormation, et bien plus encore.

- Terrascan — axé sur Terraform et les vérifications Policy-as-Code.

- Trivy — un scanner rapide et léger qui couvre l'IaC, les images de conteneurs, et bien plus encore.

L'exécution d'un scanner en local est simple : installez l'outil, exécutez-le sur votre dépôt et examinez les résultats. Voici le flux de travail typique lors de l'utilisation de Trivy en local :

Les résultats incluent généralement des noms de règles clairs, les emplacements de fichiers et des suggestions de correction — suffisamment pour qu'un développeur puisse apporter des modifications rapidement.

Où intégrer l'analyse IaC dans votre SDLC

Pour maximiser la couverture et minimiser les contournements, intégrez l'analyse IaC à plusieurs points :

- Postes de travail des développeurs : retour rapide pendant le codage (pré-commit ou exécutions locales).

- Pré-merge / Hooks Git : empêchent le push de commits non sécurisés.

- Pipelines CI/CD : appliquent des vérifications sur chaque PR et commit en utilisant GitHub Actions, CircleCI, GitLab CI, etc.

- Analyse centralisée dans Git : la source unique de vérité devrait être votre dépôt — les analyses automatisées au moment du commit/merge garantissent la cohérence.

Faites du dépôt Git le plan de contrôle pour la politique IaC. Lorsque l'analyse est uniquement locale, différents développeurs peuvent diverger, ce qui entraîne des lacunes de sécurité.

Au-delà de l'open source : des fonctionnalités modernes qui accélèrent la correction

Les plateformes IaC commerciales ajoutent des fonctionnalités de workflow et basées sur l'IA qui réduisent le travail manuel et les faux positifs :

- Correction automatique par IA : générer automatiquement des corrections de code et créer des pull requests qui corrigent les erreurs de configuration.

- Règles d'ignorance contextuelles : supprimez les résultats dans des environnements de test connus ou là où un risque est acceptable.

- Tableaux de bord et filtrage centralisés : trier et prioriser les résultats entre les équipes et les dépôts.

AutoFix peut être un multiplicateur de productivité — les développeurs reçoivent des suggestions de modifications de code et peuvent merge des correctifs sûrs avec un seul workflow. Mais associez toujours les correctifs générés à une code review et à des tests pour éviter les comportements inattendus.

Checklist pratique pour démarrer avec l'analyse IaC

- Choisissez un scanner principal qui couvre votre stack (par exemple, Trivy, Checkov).

- Exécutez des analyses localement pendant le développement et ajoutez des hooks de pré-commit.

- Appliquer l'analyse en CI/CD sur chaque PR et commit.

- Faites de votre dépôt Git la source unique de vérité et bloquez les modifications directes via la console lorsque c'est possible.

- Complétez l'analyse IaC avec des contrôles CSPM/runtime pour détecter les dérives et les modifications manuelles.

- Envisagez les fonctionnalités de la plateforme comme AutoFix et les ignorances contextuelles pour étendre la remédiation.

Conclusion : l'analyse IaC est essentielle, mais pas suffisante.

L'analyse IaC est le moyen le plus précoce et le plus rentable d'empêcher les erreurs de configuration de devenir des incidents. Elle détecte les problèmes courants tels que les buckets publics, les ports ouverts et les IAM trop permissifs avant qu'ils n'atteignent la production. Cependant, l'analyse statique ne remplacera pas la gestion de la posture en temps d'exécution ; utilisez l'analyse IaC comme une première couche cruciale dans une stratégie de sécurité cloud multicouche.

Commencez par ajouter des scanners aux workflows des développeurs et à la CI, centralisez les contrôles dans Git, et associez l'analyse IaC au CSPM pour couvrir les lacunes du runtime. Au fil du temps, automatisez les corrections et améliorez le rapport signal/bruit avec des règles contextuelles afin que les équipes puissent avancer rapidement et rester sécurisées.

Essayez Aikido Security dès aujourd'hui !

Sécurisez votre logiciel dès maintenant.