Dans la nuit, à partir de 01:16 UTC le 9 septembre, nous avons été alertés de la compromission de nouveaux packages, parmi lesquels :

- duckdb (148 000 téléchargements hebdomadaires)

- @duckdb/node-api (87 000 téléchargements hebdomadaires)

- @duckdb/node-bindings (87 000 téléchargements hebdomadaires)

- @duckdb/duckdb-wasm (64 000 téléchargements hebdomadaires)

Ces packages ont tous eu une nouvelle version 1.3.3 publiée (dans le cas de la version wasm, il s'agissait de la version 1.29.2), qui contenait le même code malveillant que celui que nous avons observé lors de la compromission de packages avec plus de 2 milliards de téléchargements.

Charge utile malveillante

La charge utile observée dans cette attaque est pratiquement identique à celle précédemment documentée, tentant de vider les portefeuilles de cryptomonnaies. C'est un choix intéressant de déployer cette charge utile à l'intérieur d'un package comme duckdb, étant donné que cela s'exécutera principalement sur un backend. Cela suggère que les attaquants ne sont peut-être pas très conscients de ce qu'ils font réellement.

Réponse du fournisseur

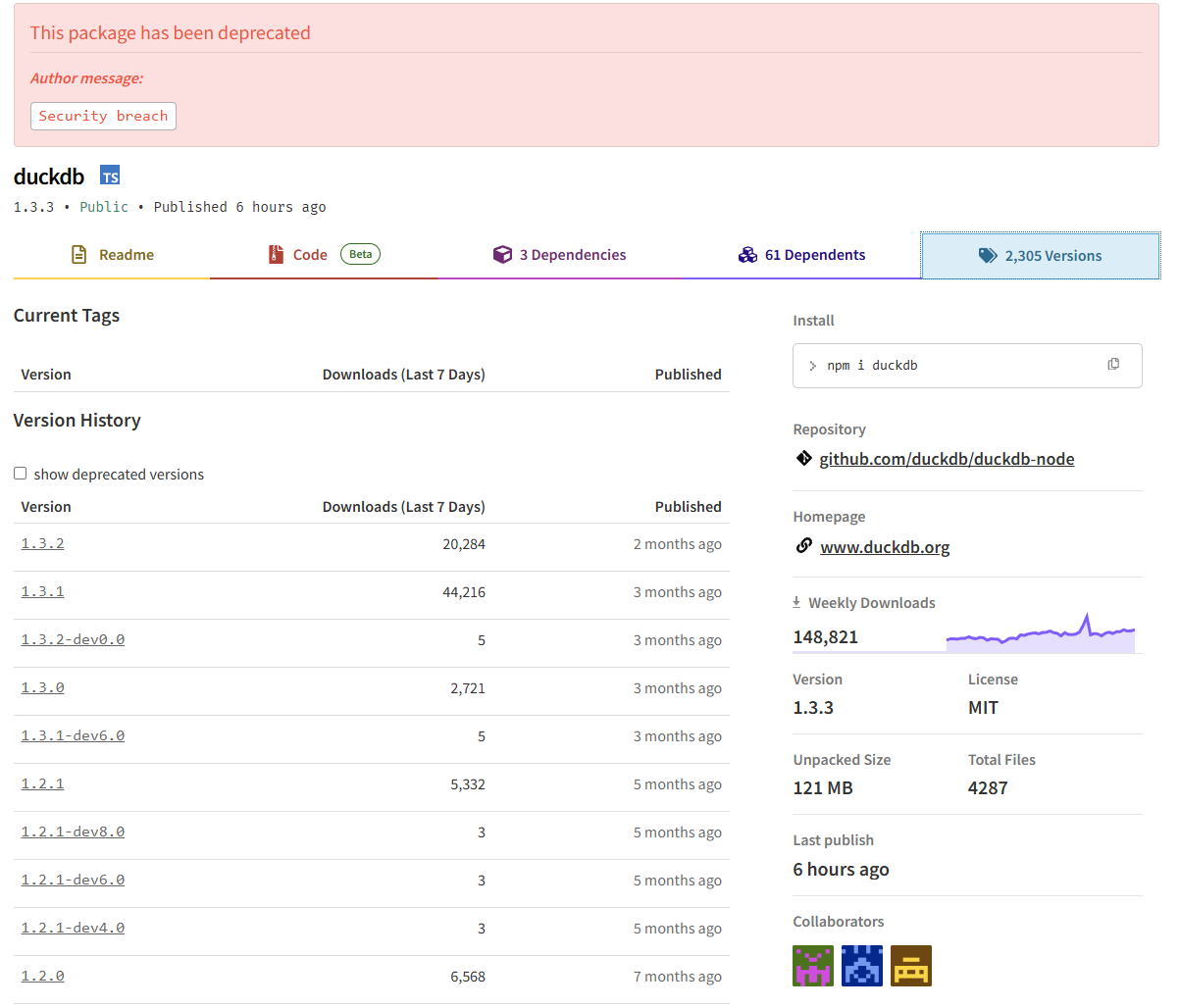

Au moment de la rédaction, la seule indication qu'un incident s'est produit est le fait que le fournisseur a marqué la dernière version comme dépréciée :

Le fournisseur a également publié un avis sur GitHub concernant l'incident :

Comment hameçonner un canard ?

Selon les données du registre npm, le package malveillant a été soumis par l'utilisateur duckdb_admin, qui a l'e-mail quack [at] duckdb.org . Étant donné que les autres compromissions ont été réalisées par hameçonnage, il semble que cette fois, le canard lui-même ait été hameçonné, corps et âme. Le chasseur est devenu le chassé, et le pauvre canard a pataugé droit dans le filet (La nuit a été longue).

Sécurisez votre logiciel dès maintenant.