Bienvenue sur notre blog.

Lancement d'Opengrep | Pourquoi nous avons forké Semgrep

TL;DR : Nous lançons Opengrep, un fork de SemgrepCE, en réponse à sa fermeture en open-source.

Nous sommes les initiateurs d'Opengrep. Entrons dans le vif du sujet : Le mois dernier, Semgrep a annoncé des changements majeurs dans son projet OSS - stratégiquement programmés pour un vendredi, bien sûr ;)

Depuis 2017, Semgrep est une pierre angulaire de la communauté de la sécurité open-source, offrant un moteur d'analyse de code et un référentiel de règles parallèlement à son produit SaaS. Mais leurs récents mouvements soulèvent la question : que signifie réellement "ouvert" ?

Les principaux changements incluent le verrouillage des règles contribuées par la communauté sous une licence restrictive et la migration de fonctionnalités critiques telles que le suivi des ignorés, des LOC, des empreintes digitales et des métavariables essentielles hors du projet ouvert.

Ce n'est pas surprenant - Semgrep a discrètement quitté le moteur open-source depuis un certain temps. Le changement de marque de "Semgrep OSS" à "Semgrep Community Edition" semble être le dernier clou du cercueil.

Pourquoi ?

Peut-être la pression des sociétés de capital-risque, qui considèrent que les contributions aux logiciels libres "cannibalisent" le chiffre d'affaires de SaaS, ou la protection contre la concurrence ? Semgrep affirme qu'il s'agit d'empêcher les fournisseurs d'utiliser les règles et le moteur dans des offres SaaS concurrentes. Pourtant, pas plus tard qu'hier, lors de l'annonce de leur "IA", le fondateur a déclaré que "le moteur original de Semgrep devient obsolète".

Quoi qu'il en soit, bien que nous respections l'esprit de compétition, cette répression contre les logiciels libres ne fait pas grand-chose pour arrêter les organisations rivales. Plus que tout, cette décision sape la confiance de la communauté, non seulement dans Semgrep, mais aussi dans l'ensemble des projets open-source.

"Ce type de changement nuit également à tous les projets open-source similaires. Chaque entreprise et chaque développeur doit désormais réfléchir à deux fois avant d'adopter et d'investir dans un projet open-source au cas où le créateur déciderait soudainement de changer la licence"... ou de supprimer la fonctionnalité (Opentofu).

Ce schéma est familier : Le changement de licence d'Elasticsearch a conduit AWS à créer OpenSearch. Le mouvement Opentofu est né après le retrait de Terraform de HashiCorp. Les logiciels libres dirigés par des fournisseurs privilégient souvent les intérêts commerciaux au détriment de la communauté afin d'entrer dans la "cour des grands". Et ça craint.

Nous prenons donc des mesures.

Nous nous sommes unis à dix concurrents directs pour lancer Opengrep - une action coordonnée à l'échelle de l'industrie pour maintenir en vie un grand projet open-source et faire du développement de logiciels sécurisés une norme partagée et neutre pour les fournisseurs.

Je suis accompagné de Nir Valtman (PDG, Arnica), Ali Mesdaq (PDG, Amplify Security), Varun Badhwar (PDG, Endor Labs), Aviram Shmueli (CIO, Jit), Pavel Furman (CTO, Kodem), Liav Caspi (CTO, Legit), Eitan Worcel (PDG, Mobb), et Yoav Alon (CTO, Orca Security).

Que pouvez-vous attendre d'Opengrep ?

Amélioration des performances, déblocage des fonctionnalités réservées aux professionnels, extension du support des langues, migration des fonctionnalités critiques vers le moteur, et nouvelles avancées : compatibilité Windows, analyse croisée des fichiers, la feuille de route est longue.

Ensemble, nous mettons en commun les capitaux engagés et les ressources de développement de l'OCAML pour faire progresser et banaliser les tests statiques de la sécurité des applications.

Car il faut bien l'admettre, il y a des choses plus intéressantes à construire. Trouver est une chose... concentrons-nous sur l'avenir, sur la façon dont nous pouvons trouver et corriger les vulnérabilités de sécurité rapidement et automatiquement. Concentrons-nous sur le fait de ramener les développeurs à la construction.

Vous voulez en savoir plus sur Opengrep ?

Lisez le Manifeste Opengrep. Tirez parti d'Opengrep et contribuez-y dès aujourd'hui.

Pour contribuer ou vous joindre à un sponsor, ouvrez une question sur GitHub.

Pour la communauté et les contributeurs, rejoignez la session ouverte de la feuille de route le 20 février.

Suivez-nous sur X. Linkedin.

"L'avenir de SAST est ouvert" sur Opengrep avec Mackenzie Jackson

Votre client a besoin d'un correctif de vulnérabilité NIS2. Et maintenant ?

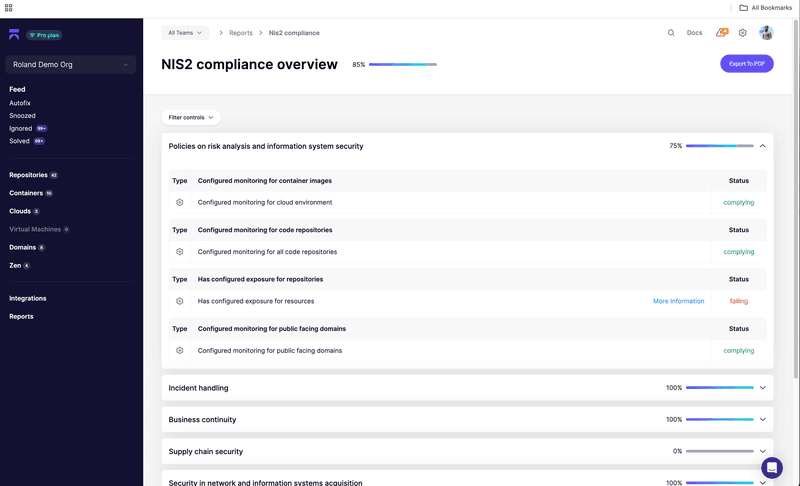

TL;DR : La nouvelle directive européenne sur la cybersécurité, NIS2, modifie déjà la façon dont les fournisseurs de logiciels font des affaires en imposant des exigences plus strictes en matière de gestion des vulnérabilités dans les contrats d'approvisionnement. Ce changement prend de l'ampleur et de plus en plus d'entreprises devront s'adapter. Aikido permet d'automatiser les rapports de conformité et le suivi des vulnérabilités pour répondre à ces nouvelles exigences. Commencez votre voyage de conformité gratuit ici, ou lisez la suite pour comprendre ce que cela signifie pour votre entreprise.

Les risques liés à la non-conformité des correctifs de NIS2

Imaginez un peu : Il est 8h33, un lundi. Vous êtes en train de trier votre boîte de réception, un café à la main, vous préparant mentalement à la réunion hebdomadaire de 9 heures. C'est alors que vous le voyez - l'objet de l'e-mail qui vous retourne l'estomac.

Vous ouvrez l'e-mail, vous faites défiler les habituelles formules passe-partout jusqu'à ce que vous lisiez - et relisiez - ces mots :

Tous les composants logiciels utilisés pour la fourniture des services doivent être corrigés dans les délais suivants, en fonction de la gravité de la vulnérabilité :

- Critique : dans les 48 heures suivant la disponibilité du correctif

- Élevé : dans la semaine suivant la disponibilité du correctif

- Moyen : dans le mois suivant la disponibilité du correctif

- Faible : dans les trois mois suivant la disponibilité du correctif

48 heures pour les vulnérabilités critiques. Pas des jours ouvrables. Pas "best effort". 48. heures. C'est ainsi que votre lundi s'est transformé en Jeux olympiques de la conformité et que vous participez simultanément à toutes les épreuves.

Les nouvelles exigences de NIS2 en matière de correctifs ne sont pas une simple case à cocher - elles représentent un défi opérationnel de taille. Pensez-y :

- Votre équipe est déjà très sollicitée

- Chaque nouveau CVE donne l'impression de jouer au jeu de la sécurité.

- Vos fenêtres de déploiement sont serrées et le sont de plus en plus

- Et maintenant, vous devez documenter et prouver que vous avez respecté ces délais serrés ?

Le non-respect de ces accords de niveau de service n'est pas seulement synonyme d'échec à un audit : il peut entraîner la perte de contrats importants, des pénalités, voire l'exclusion totale des marchés de l'UE.

Mais voilà : alors que d'autres fournisseurs s'efforcent de mettre en place des programmes de conformité massifs et d'engager des équipes dédiées à NIS2, vous n'avez pas à le faire.

Comment se conformer à la norme NIS2

Nous avons construit Aikido spécifiquement pour ce moment. Notre conformité NIS2 est comme un jeu en mode facile pour ces maux de tête de l'approvisionnement. En quelques minutes, vous pouvez :

- Générer des rapports de conformité que les équipes chargées des achats acceptent réellement

- Suivez automatiquement vos accords de niveau de service en matière de vulnérabilité

- Recevez des alertes avant de dépasser les délais

- Prouver votre conformité à l'aide de données réelles, pas de promesses

Voyons ce que signifient exactement ces exigences et comment vous pouvez y répondre sans bouleverser l'ensemble de votre plan 2025.

S'inscrire à Aikido et obtenez votre rapport NIS2 gratuit en quelques minutes.

Quelles sont les exigences du NIS2 ?

NIS2 est la dernière directive de l'UE sur la cybersécurité, et elle modifie la façon dont les entreprises gèrent la gestion de la vulnérabilité. Les États membres de l'UE transposent la directive NIS2 dans leur législation nationale, en se référant souvent à des normes telles que la norme ISO 27001 comme base de mise en œuvre.

Contrairement à son prédécesseur, le NIS2 couvre davantage de secteurs et impose des exigences plus strictes, notamment en ce qui concerne la sécurité de la chaîne d'approvisionnement. Les grandes entreprises, en particulier celles des secteurs critiques, ne se contentent pas de mettre en œuvre ces exigences en interne ; elles sont tenues de les imposer à tous les fournisseurs de leur chaîne d'approvisionnement.

Lire : NIS2 : Qui est concerné ?

Qu'est-ce que cela signifie en pratique ? Si vous vendez des logiciels ou des services à des entreprises de l'UE, vous serez de plus en plus souvent confronté à des exigences en matière de passation de marchés qui ressemblent exactement à l'exemple ci-dessus. Elles exigeront des délais précis pour l'application des correctifs, une documentation détaillée sur votre processus de gestion des vulnérabilités et des rapports de conformité réguliers. Il ne s'agit pas de simples cases à cocher: les équipes chargées des achats vérifient activement la conformité et intègrent ces accords de niveau de service dans les contrats.

Les exigences les plus courantes que nous rencontrons sont les suivantes :

- Définir des accords de niveau de service pour la correction des vulnérabilités en fonction de leur gravité (l'exemple donné dans l'introduction provient d'un véritable document sur les marchés publics !)

- Analyse et rapports réguliers sur les vulnérabilités

- Processus documentés pour la gestion des vulnérabilités

- Preuve de conformité grâce à un suivi automatisé

- Mises à jour régulières de l'état d'avancement des efforts de remédiation

Exigences en matière de correction de la vulnérabilité de NIS2

Passons sur le jargon juridique et concentrons-nous sur ce que la norme NIS2 implique réellement en matière de correction des vulnérabilités. La norme NIS2 elle-même ne prescrit pas de délais spécifiques pour l'application des correctifs. En revanche, elle impose des mesures de gestion des risques, notamment le traitement et la divulgation des vulnérabilités, ce qui conduit les acheteurs de logiciels à imposer les accords de niveau de service décrits. Voici ce que les équipes chargées des achats recherchent :

Délais de réponse

La plupart des entreprises normalisent ces fenêtres de correctifs :

- Vulnérabilités critiques : 48 heures

- Gravité élevée : 7 jours

- Gravité moyenne : 30 jours

- Faible gravité : 90 jours

Et oui, ces délais commencent à partir du moment où le correctif est disponible, et non pas à partir du moment où vous le découvrez. Cela signifie que vous devez rester au courant des annonces de vulnérabilités pour chaque composant de votre pile.

Exigences en matière de documentation

Vous devrez prouver trois choses :

- Quand avez-vous découvert chaque vulnérabilité ?

- Quand le correctif est devenu disponible

- Lorsque vous avez déployé le correctif

Sans suivi automatisé, cela devient rapidement un travail à plein temps pour votre équipe de sécurité.

Contrôle continu

L'époque des analyses de sécurité trimestrielles est révolue. NIS2 attend :

- Analyse régulière des vulnérabilités (la plupart des entreprises considèrent qu'il s'agit d'une analyse quotidienne)

- Surveillance des CVE pour les nouveaux avis de sécurité

- Suivi actif de l'état des correctifs et de la conformité aux accords de niveau de service

Gestion des risques

Pour chaque vulnérabilité, vous devez

- Documenter l'évaluation de la gravité

- Suivre les progrès de la remédiation

- Justifier tout retard dans les travaux de réparation

- Rapport sur le respect des accords de niveau de service convenus

C'est pourquoi nous avons développé le rapport NIS2 dans Aikido - il gère tout cela automatiquement. Au lieu de construire des feuilles de calcul et de jongler avec des tickets, vous obtenez un tableau de bord unique qui suit tout ce que les équipes d'approvisionnement veulent voir.

Mise en œuvre avec l'aïkido (étapes pratiques)

Le problème avec les cadres de conformité, c'est qu'il s'agit généralement d'un fatras de paperasserie déconnecté de vos opérations de sécurité proprement dites. Mais il n'est pas nécessaire qu'il en soit ainsi.

Imaginons qu'une équipe d'acheteurs s'enquière de votre processus de gestion de la vulnérabilité. Au lieu de vous précipiter pour créer une documentation, vous vous contentez de.. :

- Connectez Aikido à votre pipeline de développement

- Relier votre infrastructure en nuage

- Activer le rapport de conformité NIS2

- Exporter les preuves automatisées de vos calendriers de correctifs

- Envoyez-le

C'est tout. Pas de séances de documentation interminables. Pas de feuilles de calcul. Pas de panique de dernière minute.

Ce que vous obtenez immédiatement

- Analyse continue de neuf vecteurs de risque (des dépendances à la sécurité d'exécution)

- Collecte automatisée de preuves pour vos contrôles techniques

- Statut de conformité en temps réel pour les exigences en matière de marchés publics

- Des rapports dynamiques qui correspondent directement aux exigences du NIS2

Et le plus beau, c'est qu'il fonctionne exactement là où se trouvent déjà vos développeurs. Il fonctionne exactement là où se trouvent déjà vos développeurs : dans les pipelines CI, les référentiels de code et les environnements cloud. Alors que d'autres équipes collectent manuellement des preuves pour leurs certifications ISO 27001 et leurs efforts de conformité NIS2, vous générez automatiquement des rapports de conformité à partir de vos données de sécurité réelles.

Prochaines étapes

Résumons en une phrase : il n'est pas nécessaire de mettre en place un programme de conformité massif ou d'engager une armée de consultants pour répondre aux questions de conformité à la norme NIS2. Nous recommandons l'approche stratégique suivante

- Obtenez une image claire de votre situation (en vous inscrivant à un compte Aïkido gratuit)

- Exécutez votre premier rapport de conformité NIS2

- Voir exactement ce qui nécessite une attention particulière

- Automatisez les rapports et prouvez facilement à vos clients que vous êtes prêts pour le NIS2.

Alors que vos concurrents continuent de gérer leur documentation sur les correctifs à l'aide de processus manuels, vous pourriez mettre en place des rapports de conformité automatisés en quelques minutes. Lorsque de futures demandes d'approvisionnement concernant les exigences NIS2 arriveront, vous pourrez procéder en toute confiance, sachant que votre infrastructure de conformité est solidement en place.

Alors, la prochaine fois que vous verrez un courriel relatif à un marché public dont l'objet est "Besoins en NIS2", prenez une autre gorgée de café. Allez-y, buvez une nouvelle gorgée de café. Vous l'avez dans le sac - ou plutôt dans la tasse.

Les 10 meilleurs outils SAST alimentés par l'IA en 2025

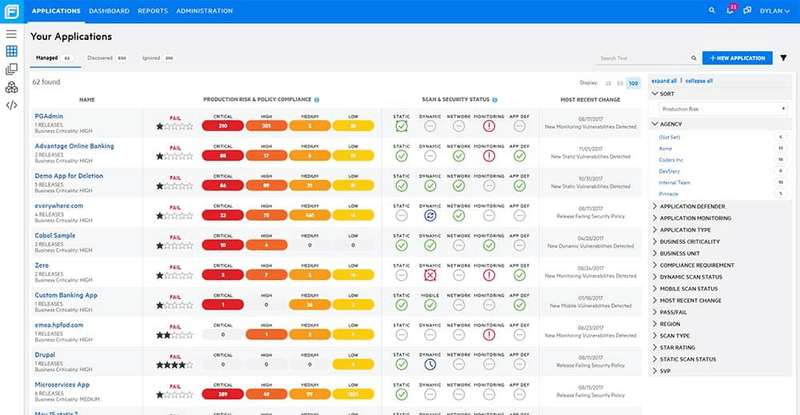

Dans cet article, nous présentons les 10 outils SAST les plus performants en matière d'IA. Nous explorons les caractéristiques principales de chaque outil et les façons uniques dont ils mettent en œuvre l'IA pour améliorer la découverte, la priorisation et la remédiation en matière de sécurité.

Qu'est-ce que SAST ?

Le test statique de sécurité des applications (SAST) est une méthodologie d'analyse du code source, du bytecode ou du binaire d'une application afin d'identifier les vulnérabilités et les failles de sécurité dès le début du cycle de développement du logiciel (SDLC). Le SAST trouve les vulnérabilités dans le code source, ce qui signifie qu'il constitue souvent la première défense contre un code non sécurisé.

Pour plus d'informations SAST vs DAST : ce qu'il faut savoir

Quelles vulnérabilités SAST trouve-t-il dans votre code ?

Il existe de nombreuses vulnérabilités différentes que SAST peut trouver et qui dépendent des pratiques de codage utilisées, de la pile technologique et des cadres. Voici quelques-unes des vulnérabilités les plus courantes qu'un outil SAST permet de découvrir.

Injection SQL

Détecte une mauvaise vérification des entrées de l'utilisateur qui pourrait compromettre la base de données.

Exemple de code d'injection

# Function to authenticate user

def authenticate_user(username, password):

query = f"SELECT * FROM users WHERE username = '{user}' AND password = '{password}'"

print(f"Executing query: {query}") # For debugging purposes

cursor.execute(query)

return cursor.fetchone()Scripts intersites (XSS)

Identifie les cas où les entrées des utilisateurs sont incorrectement validées ou encodées, ce qui permet l'injection de scripts malveillants.

Exemple de code vulnérable à XSS

<script>

const params = new URLSearchParams(window.location.search);

const name = params.get('name');

if (name) {

// Directly inserting user input into HTML without sanitization

document.getElementById('greeting').innerHTML = `Hello, ${name}!`;

}

</script>Débordements de mémoire tampon

Met en évidence les domaines dans lesquels une mauvaise gestion de l'allocation de la mémoire pourrait entraîner une corruption des données ou un blocage du système.

Exemple de code vulnérable à un débordement de mémoire tampon

1#include

2void vulnerableFunction() {

3 char buffer[10]; // A small buffer with space for 10 characters

4

5 printf("Enter some text: ");

6 gets(buffer); // Dangerous function: does not check input size

7

8 printf("You entered: %s\n", buffer);

9}

10

11int main() {

12 vulnerableFunction();

13 return 0;

14}Pratiques cryptographiques peu sûres

Détecte les algorithmes de chiffrement faibles, la mauvaise gestion des clés ou les clés codées en dur.

import hashlib

def store_password(password):

# Weak hashing algorithm (MD5 is broken and unsuitable for passwords)

hashed_password = hashlib.md5(password.encode()).hexdigest()

print(f"Storing hashed password: {hashed_password}")

return hashed_passwordLes outils SAST fournissent des informations précieuses, permettant aux développeurs de résoudre les problèmes avant qu'ils ne deviennent critiques.

Comment l'IA améliore les outils SAST

À l'heure actuelle, il est impossible de se soustraire à l'effervescence de l'IA (et à son côté " BullSh*t "). Il peut être difficile de savoir exactement comment l'IA est mise en œuvre dans les outils de sécurité. Nous avons voulu comparer certains des leaders en matière de SAST alimenté par l'IA et expliquer les différentes façons dont ces outils mettent en œuvre l'IA pour améliorer la sécurité.

À l'heure actuelle, trois tendances se dégagent de l'IA en ce qui concerne les outils SAST.

- AIpour améliorer la détection des vulnérabilités : Les modèles d'IA formés sur de vastes ensembles de données de vulnérabilités connues améliorent la précision de l'identification des problèmes de sécurité tout en réduisant les faux positifs.

- L'IA pour créer une hiérarchisation automatisée : L'IA aide à classer les vulnérabilités en fonction de leur gravité, de leur exploitabilité et de leur impact commercial potentiel, ce qui permet aux développeurs de se concentrer d'abord sur les problèmes critiques.

- L'IA pour fournir une remédiation automatisée: L'IA fournit des corrections de code ou des suggestions en fonction du contexte, ce qui accélère le processus de correction et aide les développeurs à apprendre des pratiques de codage sûres.

Les 10 meilleurs outils SAST alimentés par l'IA

Voici 10 leaders de l'industrie qui utilisent l'IA de différentes manières pour améliorer les capacités des SAST traditionnels (par ordre alphabétique).

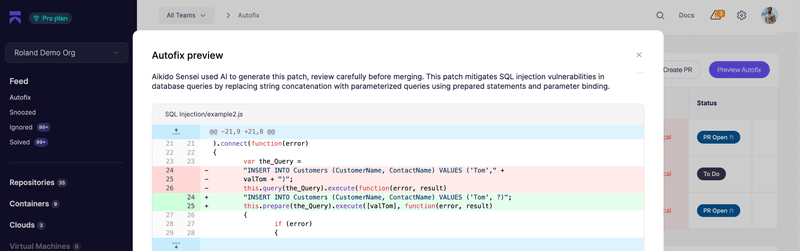

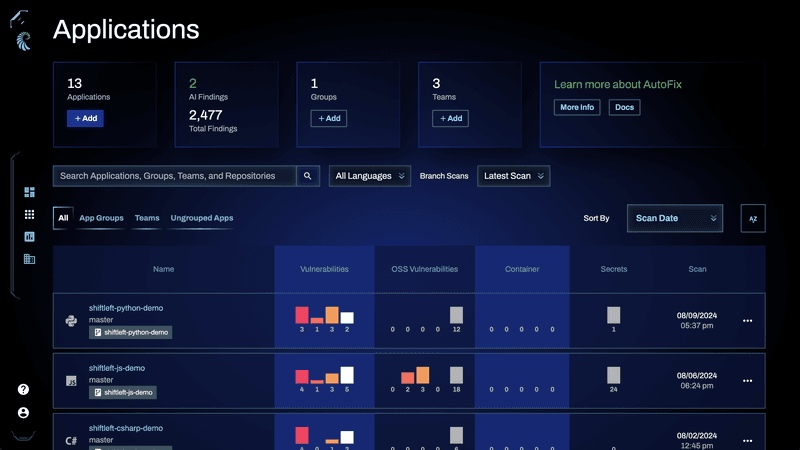

1. Aikido Security SAST | AI AutoFix

Capacité AI principale | Remédiation automatique (Dashboard + IDE)

AikidoSecurity utilise l'IA pour créer des correctifs de code pour les vulnérabilités découvertes par son scanner SAST et peut même générer des demandes d'extraction automatisées pour accélérer le processus de remédiation.

Contrairement à d'autres outils, Aikido n'envoie pas votre code à un modèle d'IA tiers et dispose d'une méthode unique pour s'assurer que votre code ne fuit pas à travers les modèles d'IA. Aikido crée un environnement sandbox de votre code, puis un LLM adapté l'analyse et crée des suggestions qui sont également analysées à nouveau à la recherche de vulnérabilités. Une fois que la remédiation suggérée a passé la validation, une demande d'extraction peut être automatiquement créée avant que l'environnement Sandbox ne soit détruit. Aikidos AutoFix est également capable de donner un score de confiance sur les suggestions qu'il fait aux développeurs afin qu'ils prennent des décisions éclairées lorsqu'ils utilisent du code généré par l'IA.

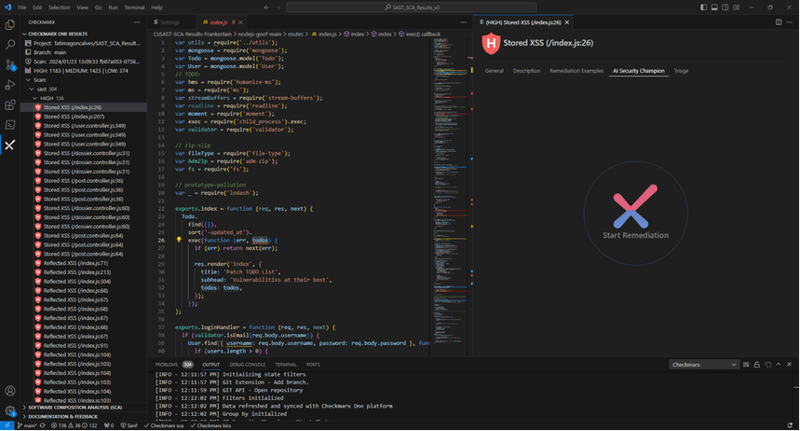

2. Checkmarx

Capacité d'IA de base - Remédiation automatique (IDE uniquement)

Les outils SAST de Checkmarx peuvent fournir aux développeurs des suggestions de codage générées par l'IA dans leur IDE. L'outil se connecte à ChatGPT, transmet le code du développeur au modèle OpenAI et récupère les suggestions. Cette méthode facilite le processus d'interrogation de ChatGPT mais n'ajoute aucun processus propriétaire, ce qui lui confère des capacités limitées pour l'instant.

AVERTISSEMENT- Ce cas d'utilisation envoie votre code propriétaire à OpenAI et peut ne pas respecter les normes de conformité.

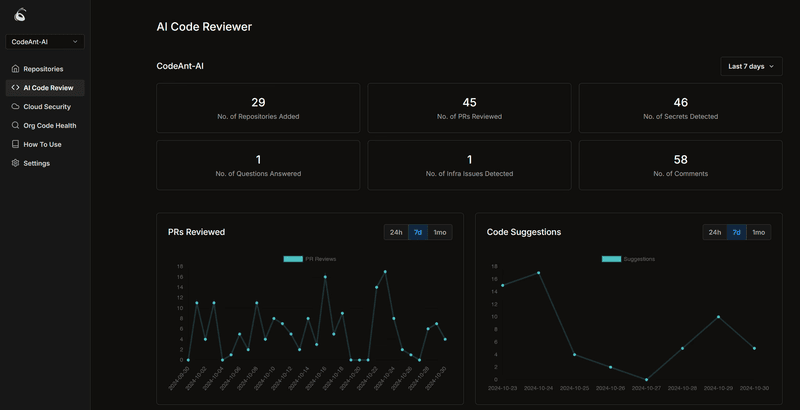

3. CodeAnt AI

Capacité principale d'IA - Amélioration de la détection (tableau de bord)

CodeAnt est un outil de sécurité et de qualité du code qui utilise entièrement l'IA pour découvrir les vulnérabilités du code et suggérer des correctifs. CodeAnt ne fournit pas de documentation sur le fonctionnement de ses modèles d'IA, mais utilise généralement l'IA comme moteur de détection principal, ce qui peut ralentir la détection, en particulier dans les grandes entreprises.

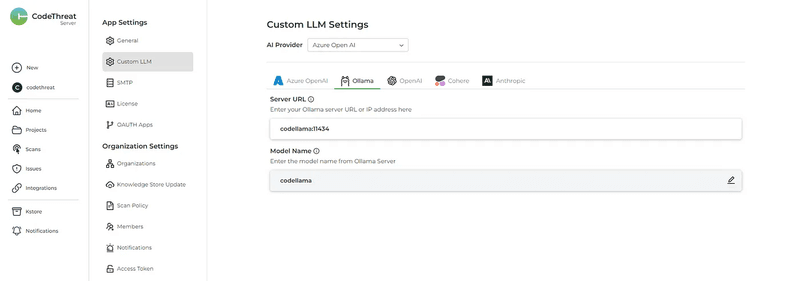

4. CodeThreat

Capacité de base de l'IA | Hiérarchisation automatisée (tableau de bord)

CodeThreat propose une analyse de code statique sur site et des stratégies de remédiation assistées par l'IA. La principale différence réside dans le fait que CodeThreat vous permet d'intégrer votre propre modèle d'IA sur site dans son outil. Cela présente l'avantage de ne pas envoyer de données à un tiers, mais signifie qu'il ne peut offrir pour l'instant que des modèles d'IA génétiquement entraînés et que vous devez utiliser un LLM d'IA sur site tel que ChatGPT.

5. Fortify Static Code Analyzer (analyseur de code statique)

Capacité de base en matière d'IA - Amélioration de l'ordre des priorités (tableau de bord)

Fortify Static Code Analyzer analyse le code source à la recherche de vulnérabilités et donne aux utilisateurs la possibilité d'ajuster les seuils lorsqu'une alerte est émise, par exemple en fonction de la probabilité d'exploitabilité. Fortifies AI Autoassistant examine les seuils précédents attribués aux vulnérabilités et fait des prédictions intelligentes sur ce que devraient être les seuils pour d'autres vulnérabilités.

Note : Fortify Static Code Analyzer n'utilise pas l'IA pour découvrir des vulnérabilités ou suggérer des correctifs, mais pour prédire les paramètres administratifs utilisés dans les panneaux d'administration.

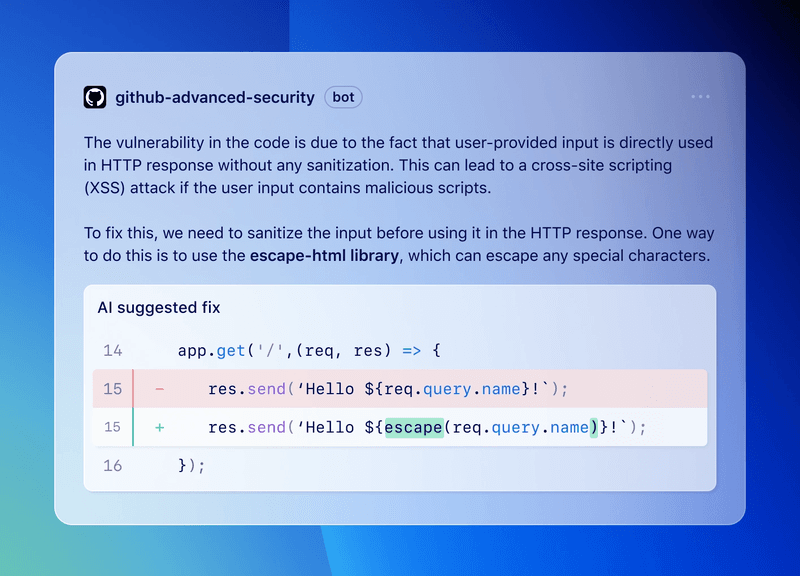

6. Sécurité avancée de GitHub | CodeQL

Capacité principale d'IA | Auto Remediation (IDE + tableau de bord)

GitHub CodeQL est un scanner de code statique qui utilise l'IA pour créer une auto-remédiation intelligente sous la forme de suggestions de code. Les développeurs peuvent accepter ou rejeter les modifications par le biais de demandes d'extraction dans GitHub CodeSpaces ou à partir de leur machine. Il fait partie de GitHub Advanced Security.

7. Qwiet AI | Code SAST

Core AI Capability | Auto Remediation (Dashboard)

QwietAI SAST est un outil de test statique de la sécurité des applications basé sur des règles qui exploite l'IA pour suggérer automatiquement des conseils de remédiation et des corrections de code pour les vulnérabilités du code. Son offre principale est constituée d'agents d'IA en trois étapes qui analysent le problème, suggèrent une correction, puis valident la correction.

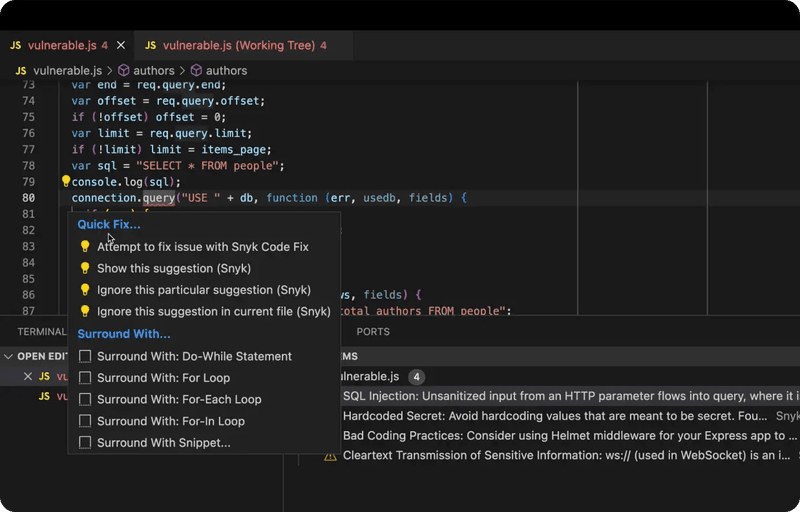

8. Snyk Code | DeepCode

Capacité principale d'IA | Auto Remediation (IDE)

Snyk Code, un outil SAST en temps réel axé sur le développeur, peut fournir des suggestions de code aux développeurs à partir de l'IDE grâce à DeepCode AI que Snyk a acquis. DeepCode AI utilise plusieurs modèles d'IA et son principal argument de vente est que ses modèles sont entraînés sur des données sélectionnées par les meilleurs spécialistes de la sécurité, ce qui améliore la confiance dans les résultats de l'IA.

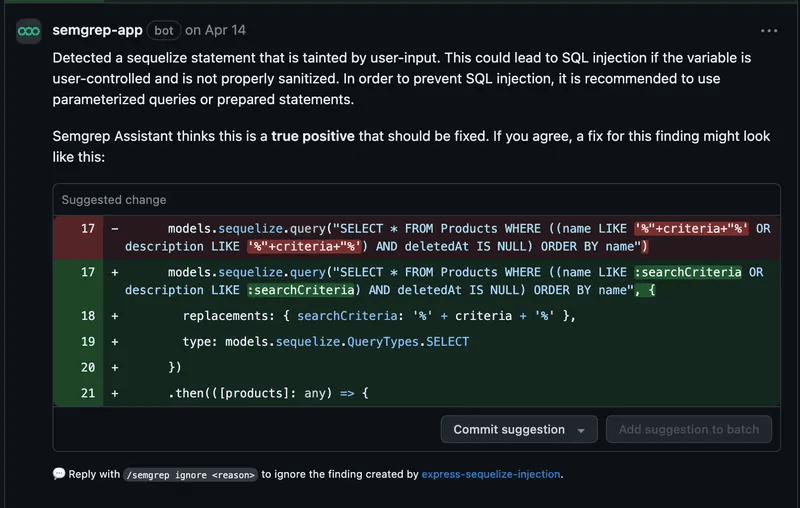

9. Code Semgrep

Capacité d'IA de base | Détection améliorée

L'assistant d'IA de SemGreps, judicieusement nommé assistant, utilise le contexte du code entourant une vulnérabilité potentielle pour fournir des résultats plus précis et recommander des correctifs de code. Il peut également être utilisé pour créer des règles pour SemGrep afin d'améliorer sa détection en fonction des invites que vous fournissez.

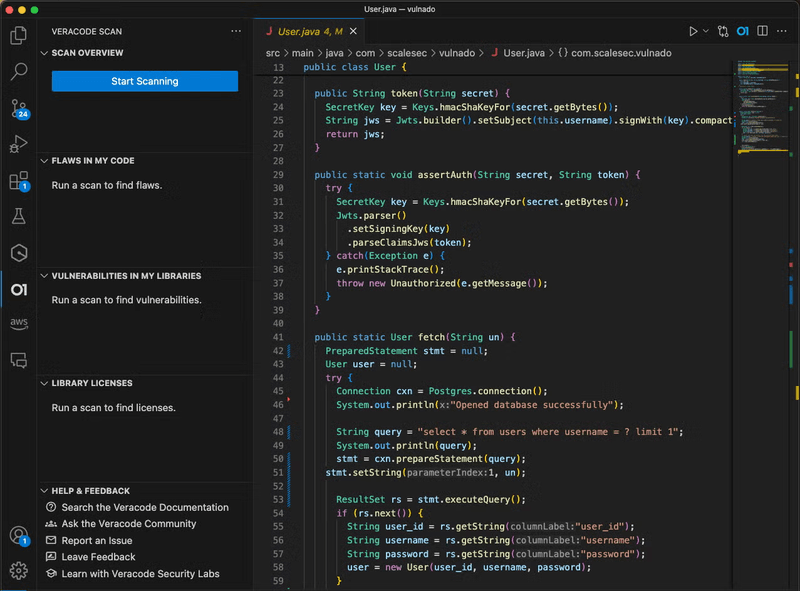

10. Correction du Veracode

Core AI Capability | Auto Remediation

Veracode fix utilise l'IA pour suggérer des changements basés sur les vulnérabilités dans le code lorsque les développeurs utilisent l'extension Veracode IDE ou l'outil CLI. La principale différence de Veracode Fix réside dans le fait que son modèle personnalisé n'est pas formé sur du code sauvage mais sur des vulnérabilités connues dans sa base de données. L'avantage est que les correctifs suggérés sont plus fiables, mais l'inconvénient est que les scénarios dans lesquels il peut suggérer des correctifs de code sont plus limités.

Comment choisir un outil SAST

L'IA est relativement nouvelle sur le marché de la sécurité, et les leaders de l'industrie ne cessent d'explorer des applications innovantes. L'IA doit être considérée comme un outil permettant d'améliorer les systèmes de sécurité, plutôt que comme une source unique de vérité. Il est important de noter que l'IA ne peut pas transformer des outils médiocres en outils efficaces. Pour maximiser son potentiel, l'IA doit être intégrée à des outils qui disposent déjà d'une base solide et d'une expérience éprouvée.

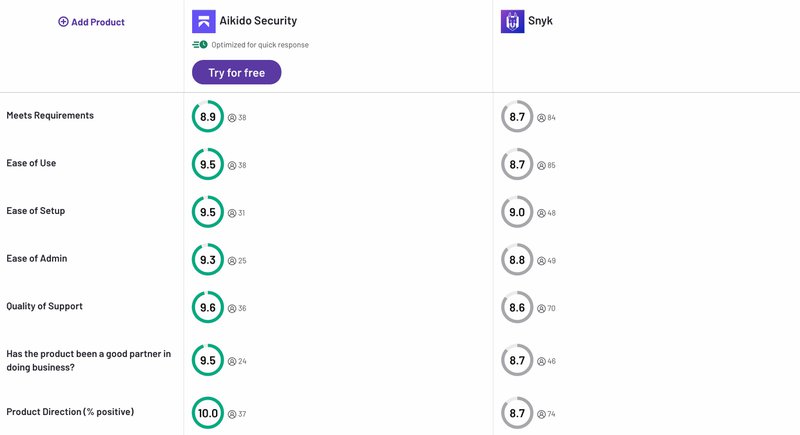

Snyk vs Aikido Security | G2 Reviews Snyk Alternative

Basé sur des avis vérifiés de tiers

Ce guide est une synthèse directe d'avis de tiers vérifiés provenant de G2, la plus grande place de marché de logiciels de confiance au monde. Plus de 100 millions de professionnels font confiance à G2 chaque année pour prendre des décisions éclairées en matière de logiciels en s'appuyant sur les commentaires authentiques des utilisateurs. Sur la base des dernières données vérifiées des utilisateurs de G2, nous fournirons une analyse détaillée d'Aikido Security par rapport à Snyk, en analysant les fonctionnalités, l'expérience utilisateur, les prix, et plus encore.

En outre, vous pouvez également lire ces avis d'utilisateurs directement sur G2. Voici le lien G2 pour Aikido Security et pour Snyk, et les commentaires directs qui comparent Aikido comme une alternative à Snyk.

Qu'est-ce que la sécurité en aïkido ?

Dirigée par Willem Delbare, CTO en série, Aikido est la plateforme de sécurité "no bullshit" pour les développeurs. Après de nombreuses années d'utilisation d'autres produits de sécurité applicative, Willem Delbare a fondé Aikido pour améliorer la sécurité des directeurs techniques et des développeurs grâce à une plateforme de sécurité code-to-cloud tout-en-un conçue pour aider les équipes d'ingénierie à obtenir une sécurité sécurité.

Les équipes d'ingénieurs travaillent plus rapidement avec Aikido grâce à des fonctionnalités dédiées aux développeurs : scans centralisés, réduction agressive des faux positifs, UX dev-native, triage automatique des risques, regroupement des risques, et correction des risques étape par étape, y compris des corrections automatiques basées sur LLM pour 3 types de problèmes différents.

TL;DR Aikido rend la sécurité simple pour les PME et réalisable pour les développeurs, afin que les entreprises puissent gagner des clients, se développer sur le marché et se mettre en conformité.

Qu'est-ce que Snyk :

Snyk est une société de sécurité bien connue qui se positionne comme un outil de sécurité "orienté développeur", permettant aux équipes d'identifier et de corriger les vulnérabilités dans leur code, les dépendances open-source et les images de conteneurs. Snyk est un acteur précoce du mouvement de sécurité "shift left" et a été fondée il y a 10 ans à Tel Aviv et à Londres et a actuellement son siège à Boston, aux États-Unis.

Aikido vs Snyk Alternative en un coup d'œil

- Sécurité de l'aïkido :

- Rating ⭐️ : 4.7

- Segments de marché : Petites et moyennes entreprises

- Prix pour les débutants : Gratuit

- Snyk :

- Evaluation ⭐️ : 4.5

- Segments de marché : du marché intermédiaire à l'entreprise

- Prix pour les débutants : Gratuit

Aikido Security est largement plébiscité par les petites et moyennes entreprises, tandis que Snyk est plus largement adopté par les grandes organisations du marché intermédiaire, en particulier les entreprises. Les deux plateformes proposent des plans gratuits, ce qui les rend accessibles aux développeurs individuels et aux petites équipes.

Aperçu du classement des catégories

Expérience de l'utilisateur

Facilité d'utilisation

- Sécurité Aikido: Avec une note de 9,5, les utilisateurs font l'éloge de son interface intuitive et de ses flux de travail rationalisés. Il est conçu selon une approche privilégiant les développeurs, ce qui permet de minimiser les frictions lors de l'intégration dans les pipelines CI/CD existants.

- Snyk: Noté 8,7, tout en restant convivial, certains évaluateurs notent une courbe d'apprentissage plus raide, en particulier pour les équipes qui ne sont pas familiarisées avec les outils DevSecOps.

Facilité d'installation

- Sécurité Aikido: Avec une note de 9,5, les utilisateurs apprécient la rapidité du processus d'intégration d'Aikido et les exigences minimales en matière de configuration.

- Snyk: Classé 9.0, l'installation est simple, mais les utilisateurs rencontrent parfois des difficultés d'intégration avec des outils moins courants.

Facilité d'administration

- Sécurité Aikido: Scoring 9.3, les administrateurs système trouvent qu'il est facile de gérer les équipes, les permissions et les intégrations.

- Snyk: Noté 8,8, l'administration est efficace mais peut devenir complexe dans les grandes organisations.

Soutien et orientation des produits

Qualité du soutien

- Sécurité Aikido: Avec un score impressionnant de 9,6, les utilisateurs félicitent fréquemment l'équipe d'assistance réactive et compétente. La plupart des témoignages soulignent la rapidité du support de l'équipe d'Aikido et des fondateurs comme un point fort.

- Snyk: Classé 8.6, le support est correct, généralement fiable mais parfois plus lent pour les utilisateurs du niveau libre.

Direction du produit

- Sécurité Aikido: Les utilisateurs attribuent à Aikido une note ronde de 10.0, ce qui reflète la confiance des utilisateurs dans sa feuille de route innovante et ses mises à jour régulières.

- Snyk: Noté 8,7, apprécié pour l'importance qu'il accorde à l'open source et aux outils centrés sur les développeurs, mais légèrement à la traîne en ce qui concerne la mise en place de fonctionnalités complètes.

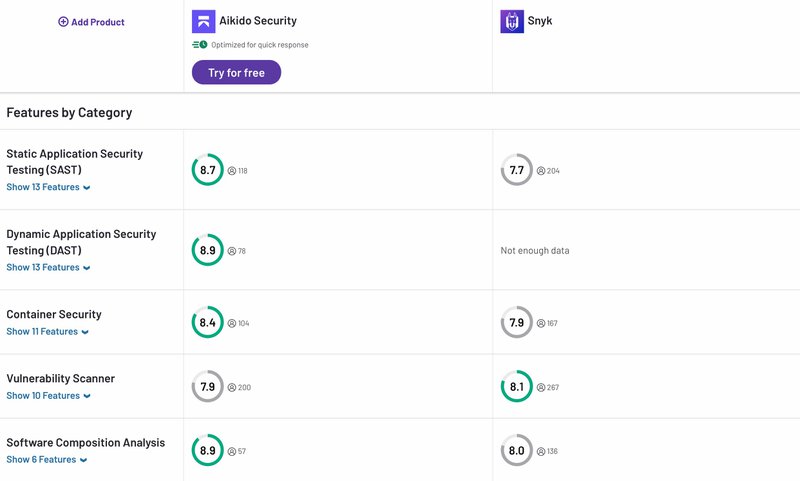

Aikido vs Snyk Alternative Feature Comparaison

Si vous cherchez une alternative à Snyk, il est important de noter les fonctionnalités de production spécifiques offertes par chaque plateforme. Alors que Snyk propose SAST, IaC, Software Composition Analysis et l'analyse de vulnérabilité, Aikido offre davantage de fonctions et de caractéristiques au sein de sa plateforme tout-en-un.

Alors que Snyk propose 4 produits, Aikido offre 11 produits dans une suite de sécurité, y compris SAST, DAST, Software Composition Analysis, IaC, container image scanning, secret scanning, malware scanning, API scanning, license risk scanning, local custom scanning, ainsi que la sécurité dans le nuage (CSPM).

Tests statiques de sécurité des applications (SAST)

Qu'est-ce que c'est ? SAST est une méthode permettant d'identifier les vulnérabilités du code source avant son déploiement.

- Aikido Security: Classé 8,7, il excelle dans l'identification des vulnérabilités dans le code source et dans la présentation d'informations exploitables.

- Snyk: Noté 7,7, efficace mais souvent critiqué pour générer plus de faux positifs que ses concurrents.

Test dynamique de la sécurité des applications (DAST)

Qu'est-ce que c'est ? DAST est une technique qui analyse les applications en cours d'exécution afin de détecter les vulnérabilités.

- Sécurité Aikido: Avec une note de 8,9, les utilisateurs apprécient sa capacité à identifier les vulnérabilités d'exécution avec une configuration minimale.

- Snyk: Les données disponibles ne sont pas suffisantes pour évaluer les capacités de DAST.

Sécurité des conteneurs

Qu'est-ce que la sécurité des conteneurs ? La sécurité des conteneurs est le processus d'identification des vulnérabilités dans les applications et les images conteneurisées.

- Aikido Security: Classé 8.4, il fournit des informations approfondies sur les images de conteneurs et les vulnérabilités dans les registres.

- Snyk: Classé 7,9, il est performant pour l'analyse de base des conteneurs, mais moins complet pour les scénarios avancés.

Analyse de la composition des logiciels (SCA)

De quoi s'agit-il ? Le SCA est une pratique qui consiste à détecter les vulnérabilités dans les dépendances open-source et les bibliothèques tierces.

- Aikido Security: Avec une note de 8,9, il combine l'analyse des dépendances en source ouverte et la détection améliorée des logiciels malveillants, ce qui garantit une protection solide.

- Snyk: Classé 8.0, efficace pour détecter les vulnérabilités connues dans les bibliothèques open-source, mais moins avancé dans l'identification des paquets malveillants.

Gestion de la sécurité des applications (ASPM)

Qu'est-ce que c'est ? ASPM est un cadre permettant de gérer et d'améliorer la sécurité des applications tout au long de leur cycle de vie.

- Sécurité Aikido: Note de 8,4, pour son approche proactive de l'identification et de la résolution des risques de sécurité dans les environnements applicatifs.

- Snyk: Les données disponibles ne sont pas suffisantes pour évaluer les capacités des SAGI.

Gestion de la sécurité de l'informatique en nuage (CSPM)

De quoi s'agit-il ? CSPM est un ensemble d'outils permettant de surveiller et de sécuriser les environnements en nuage en identifiant les mauvaises configurations et les problèmes de conformité.

- Surveille et sécurise les environnements en nuage en identifiant les mauvaises configurations et les problèmes de conformité.

- Sécurité Aikido: Rated 7.4, s'intègre de manière transparente dans les environnements multi-cloud, fournissant des informations claires sur les erreurs de configuration. La fonctionnalité CSPM d'Aikido a été récemment lancée et constitue une facette importante de notre feuille de route.

- Snyk: Les données disponibles ne sont pas suffisantes pour évaluer les fonctionnalités de la GPSC. À l'heure actuelle, Snyk ne dispose pas de la fonctionnalité GPSC.

Scanner de vulnérabilité

Qu'est-ce que c'est ? Un scanner de vulnérabilité identifie et évalue les failles de sécurité dans les systèmes et les logiciels.

- Sécurité Aikido: Classé 7,9, efficace dans l'identification des vulnérabilités avec des conseils clairs pour y remédier.

- Snyk: note de 8,1, apprécié pour sa vaste bibliothèque de vulnérabilités connues, mais critiqué pour le bruit fréquent dans les résultats.

Témoignages vérifiés de clients de Snyk vs Aikido :

Avis de personnes vérifiées qui ont utilisé à la fois Aikido et Snyk. Si vous voulez savoir comment Aikido se positionne en tant qu'alternative à Snyk, lisez ce qui suit.

Aikido est une "solution efficace et juste".

Comparé à des concurrents bien connus comme Snyk, Aikido est beaucoup plus abordable, plus complet et surtout beaucoup plus efficace pour présenter les vulnérabilités qui atteignent réellement vos systèmes. Il utilise de nombreuses bibliothèques open source populaires pour analyser votre code, ainsi que des bibliothèques propriétaires, ce qui vous donne un bon mélange.

L'aïkido est "une alternative moins coûteuse à Snyk".

Nous cherchions une alternative moins chère à Snyk et Aikido remplit ce rôle de manière fantastique. Un bon logiciel, une interface facile à utiliser et, surtout, une grande facilité à obtenir des informations en retour.

Tout a été très simple à mettre en place et l'intégration des membres de l'équipe a été un jeu d'enfant.

Nous espérons que ce résumé des commentaires des utilisateurs de G2 vous aidera à trouver une plateforme de sécurité pour vos applications. Si vous souhaitez tester Aikido, pourquoi ne pas vous lancer dès maintenant?

Obtenez vos premiers résultats d'analyse en 32 secondes, sans carte de crédit et sans conditions. Vous pouvez même utiliser des données de démonstration pour plus de sécurité. Si vous souhaitez une visite plus personnalisée, vous pouvez parler à un humain ou dire "bonjour" sur l'interphone. Nous répondons en quelques secondes 🤝

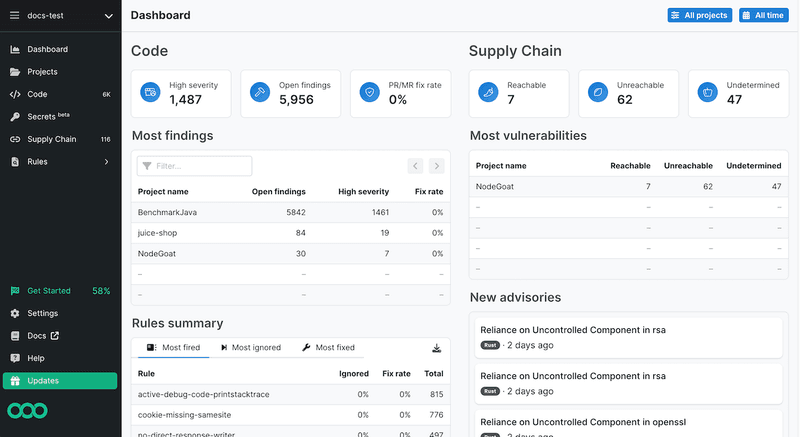

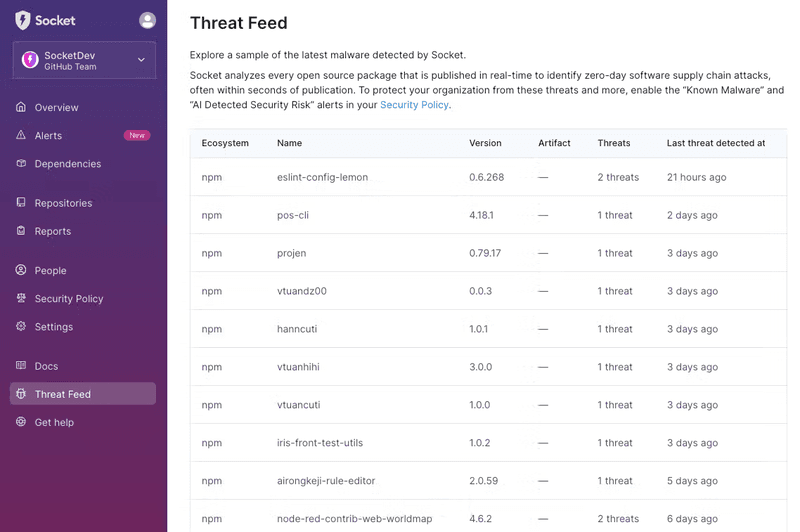

Les 10 meilleurs outils d'analyse de la composition des logiciels (SCA) en 2025

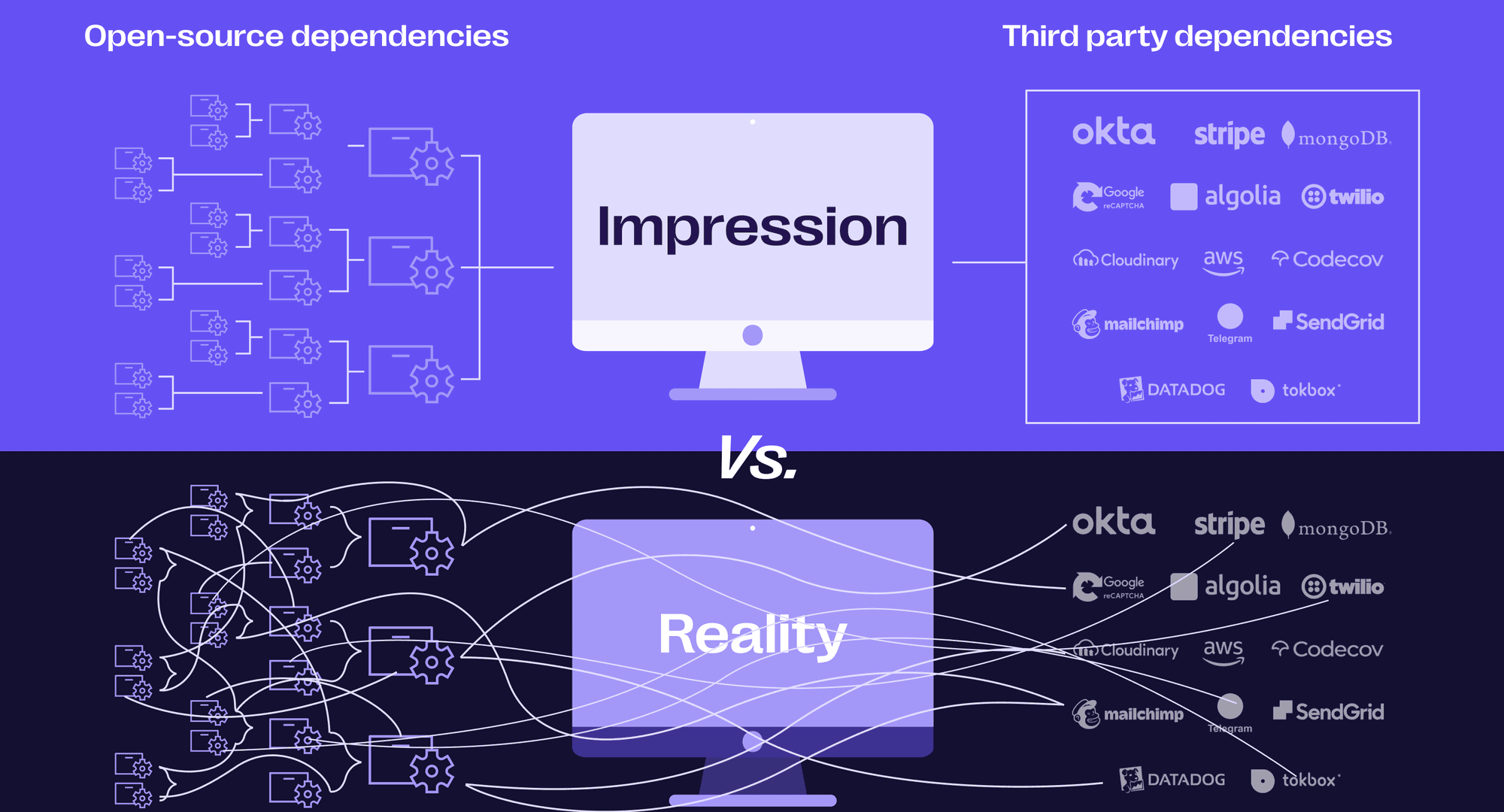

85 % du code que nous utilisons ne provient pas de notre propre code, mais de nos composants et dépendances open-source. Cela signifie que les attaquants peuvent connaître votre code mieux que vous ! Les outils SCA constituent notre meilleure ligne de défense pour assurer la sécurité de notre chaîne d'approvisionnement en logiciels libres.

Les outils d'analyse de la composition des logiciels (SCA), également connus sous le nom d'analyse des dépendances des logiciels libres, nous aident à comprendre les risques que nous courons dans notre chaîne d'approvisionnement en logiciels libres. Qu'il s'agisse de vulnérabilités connues, de licences risquées ou de logiciels malveillants cachés dans des bibliothèques d'apparence innocente.

Il peut être très difficile de comprendre la composition de votre chaîne d'approvisionnement en logiciels libres et les outils SCA font désormais partie intégrante des programmes de sécurité des applications. Cependant, ils sont souvent truffés de faux positifs et de bruits inutiles. Nous avons donc voulu analyser précisément ce qu'il faut rechercher dans un bon outil SCA et passer en revue 10 des leaders du marché SCA à l'heure actuelle.

Comment fonctionne l'analyse de la composition des logiciels ?

Les outils SCA fournissent un processus continu de détection des vulnérabilités, généralement en vérifiant nos dépendances et nos versions par rapport aux vulnérabilités connues. Les leaders de l'ACS vont cependant plus loin et détectent les paquets utilisant des licences à haut risque, effectuent une inspection des logiciels malveillants et détectent même les paquets qui ne sont plus activement maintenus. En outre, l'approche adoptée par les outils peut varier. En règle générale, on observe six étapes différentes dans un outil SCA.

- Analyse des dépendances des logiciels libres

- Analyse les bases de code des applications, les répertoires de construction, les pipelines CI/CD et les fichiers des gestionnaires de paquets afin d'identifier les dépendances des logiciels libres.

- Détecte à la fois les dépendances directes (explicitement déclarées) et les dépendances transitives (héritées).

- Génération d'une nomenclature logicielle (SBOM)

- Crée un inventaire de tous les composants du système d'exploitation avec :

- Noms des composants, versions, emplacements, fournisseurs/mainteneurs

- Licences libres associées.

- Elle permet souvent de visualiser les relations de dépendance pour une meilleure analyse et l'identification des vulnérabilités/conflits potentiels.

- Crée un inventaire de tous les composants du système d'exploitation avec :

- Évaluation de la vulnérabilité

- Compare le SBOM à des bases de données telles que NVD, CVE, GitHub Advisory, etc.

- Recherche de logiciels malveillants non déclarés dans les bases de données dans les composants open-source

- Utilise l'énumération commune des plates-formes (Common Platform Enumeration - CPE) pour mettre en correspondance les composants avec les vulnérabilités connues.

- Des bases de données régulièrement mises à jour permettent de détecter les nouvelles vulnérabilités, même pour les dépendances plus anciennes.

- Conformité aux licences OSS

- Identifie les conditions de licence pour chaque dépendance.

- Exemples : GPL (restrictive, exigeant le partage des modifications) contre MIT (permissive).

- Signaler les conflits de licence ou les violations des politiques internes de l'organisation.

- Identifie les conditions de licence pour chaque dépendance.

- Remédiation aux vulnérabilités et triage automatique

- Fournit des recommandations exploitables

- Suggère des mises à jour pour les versions corrigées (souvent en créant automatiquement des Pull Requests)

- Liens vers des avis de sécurité.

- Propose des solutions de contournement temporaires.

- Hiérarchise les vulnérabilités en fonction de leur gravité, de leur exploitabilité et de leur impact sur l'exécution (tri automatique).

- Fournit des recommandations exploitables

- Surveillance et rapports continus

- Reprend périodiquement l'analyse de la base de code pour détecter les nouvelles vulnérabilités et mettre à jour les SBOM.

- Maintient une visibilité en temps réel des composants du système d'exploitation, de leurs versions et des risques associés.

Les 10 meilleurs outils SCA éprouvés par l'industrie

(Par ordre alphabétique)

Si vous êtes à la recherche d'outils SCA et ne savez pas par où commencer, voici une liste de 10 outils que nous considérons comme les leaders du secteur, suivis de leurs principales caractéristiques et de leurs éventuels inconvénients.

1. Sécurité en aïkido

Aikido Security est une plateforme de sécurité axée sur les développeurs qui combine 9 scanners différents en une seule plateforme qui vous protège de code en code.

Aikido adopte une approche différente de l'analyse des dépendances open-source en priorisant les vulnérabilités basées sur des facteurs de risque réels au lieu de s'appuyer uniquement sur les scores CVSS et analyse également les logiciels malveillants, les risques liés aux licences et les paquets inactifs.

Caractéristiques principales :

- Hiérarchisation des vulnérabilités en fonction du risque: Se concentre sur les problèmes exploitables, en tenant compte de la sensibilité des données et de l'accessibilité des vulnérabilités, en réduisant le bruit des CVE non pertinents.

- Détection avancée des logiciels malveillants: Identifie les scripts malveillants cachés et les tentatives d'exfiltration de données dans les principaux écosystèmes tels que NPM, Python, Go et Rust.

- Analyse d'accessibilité: Utilise un moteur robuste pour identifier et hiérarchiser les vulnérabilités pouvant faire l'objet d'une action, en éliminant les faux positifs et les doublons.

- Workflows de remédiation automatisés: S'intègre à des outils tels que Slack, Jira et GitHub Actions pour automatiser les tickets, les notifications et les politiques de sécurité.

- Scanner CLI local: Permet aux équipes qui traitent des données sensibles d'effectuer des analyses sécurisées et autonomes, garantissant ainsi le respect des normes réglementaires et de protection de la vie privée.

- Conception centrée sur le développeur: La sécurité est intégrée directement dans les flux de travail, offrant des conseils clairs et exploitables adaptés à l'impact spécifique sur les bases de code.

- Une tarification simple: Prévisible et rentable, avec des économies pouvant atteindre 50 % par rapport à la concurrence.

2. Apiiro

Apiiro associe une analyse approfondie du code à une surveillance du comportement en cours d'exécution pour identifier et hiérarchiser les vulnérabilités exploitables et les risques liés aux logiciels libres, en fournissant des informations complètes et en rationalisant les mesures correctives directement dans les flux de travail des développeurs.

Caractéristiques principales :

- Analyse complète des risques: Évalue les risques liés aux logiciels libres au-delà des CVE, notamment les projets non maintenus, les conflits de licence et les pratiques de codage non sécurisées.

- Simulations de tests de pénétration: Confirme l'exploitabilité des vulnérabilités en fonction du contexte d'exécution afin de hiérarchiser les risques critiques.

- Graphique des risques et plan de contrôle: Cartographie des chaînes d'approvisionnement en logiciels libres et automatisation des flux de travail, des politiques et des processus de remédiation pour traiter efficacement les risques.

- SBOMs étendus (XBOM): Fournit une vue graphique en temps réel des dépendances et des risques associés, y compris les ressources CI/CD et cloud.

- Remédiation centrée sur le développeur: Intègre des alertes contextualisées et des mises à jour de versions sécurisées dans les flux de travail et les outils existants des développeurs.

Inconvénients :

- Coût élevé: Il faut un contrat annuel minimum de 35 400 dollars pour 50 postes, ce qui peut ne pas convenir aux petites organisations.

- Une prise en main complexe: Les fonctions avancées telles que les graphiques de risque et les XBOM peuvent nécessiter une courbe d'apprentissage abrupte pour les nouveaux utilisateurs.

3. Arnica

Arnica s'intègre directement aux systèmes SCM pour surveiller en permanence et en temps réel les changements de code et les dépendances, ce qui permet une détection précoce des vulnérabilités, une gestion dynamique de l'inventaire et des conseils de remédiation exploitables pour garantir que la sécurité est intégrée au cycle de vie du développement.

Caractéristiques principales :

- SCA sans pipeline : élimine les configurations complexes de pipeline en s'intégrant nativement à des outils tels que GitHub, GitLab et Azure DevOps pour analyser chaque livraison en temps réel.

- Inventaire dynamique des dépendances : Maintient un inventaire à jour de tous les paquets externes, des licences et des risques associés.

- Priorité à l'exploitabilité : Corrélation entre les cartes de score OpenSSF et les renseignements sur les menaces EPSS pour calculer les scores de risque d'exploitabilité pour chaque vulnérabilité.

- Alertes contextuelles : Des alertes détaillées et prescriptives sont envoyées aux parties prenantes concernées avec des conseils de remédiation étape par étape, y compris des correctifs automatisés en un seul clic.

- Boucle de rétroaction transparente : Fournit un retour d'information immédiat sur la sécurité aux développeurs, favorisant ainsi une gestion précoce et continue des vulnérabilités.

Inconvénients :

- Fonctionnalités gratuites limitées : Les fonctionnalités avancées nécessitent des plans payants, à partir de 8 $ par identité et par mois.

- Coûts de mise à l'échelle : Les coûts augmentent avec le nombre d'identités, ce qui peut être un problème pour les grandes équipes ou organisations.

4. Cycode

Cycode fournit une visibilité de bout en bout sur les vulnérabilités open-source et les violations de licence en analysant le code des applications, les pipelines CI/CD et l'infrastructure, offrant une surveillance en temps réel, une génération automatisée de SBOM et une remédiation évolutive directement intégrée dans les flux de travail des développeurs.

Caractéristiques principales :

- Analyse complète : Analyse le code de l'application, les fichiers de compilation et les pipelines CI/CD pour détecter les vulnérabilités et les violations de licence.

- Surveillance en temps réel : Utilise un graphe de connaissances pour identifier les écarts et les vecteurs d'attaque potentiels au fur et à mesure qu'ils se produisent.

- Gestion des SBOM : Génère des SBOMs actualisés aux formats SPDX ou CycloneDX pour toutes les dépendances.

- Remédiation intégrée : Fournit un contexte CVE, des suggestions de mises à jour, des correctifs en un clic et des requêtes automatisées pour accélérer la mise en place des correctifs.

- Corrections évolutives : Cela permet à de corriger les vulnérabilités dans tous les référentiels en une seule action.

Inconvénients :

- Transparence des prix : Nécessite un contact direct pour la tarification, avec des estimations suggérant 350 $ par développeur contrôlé annuellement.

- Coût pour les grandes équipes : Le prix peut devenir prohibitif pour les organisations qui comptent de nombreux développeurs.

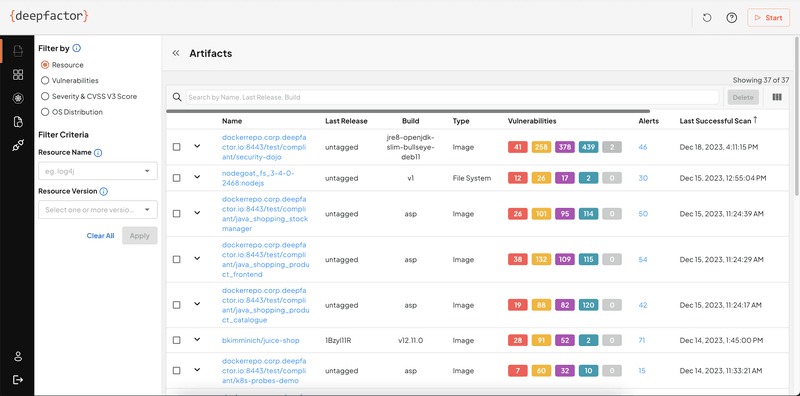

5. Facteur de profondeur

DeepFactor combine l'analyse statique avec la surveillance en temps réel de l'exécution pour générer des SBOM complets, cartographier les dépendances et identifier les risques exploitables en analysant les modèles d'exécution du monde réel et les comportements d'exécution, offrant ainsi une vue contextualisée des vulnérabilités pour rationaliser la remédiation.

Caractéristiques principales :

- Runtime Reachability SCA: permet de déterminer si les vulnérabilités sont exploitables en analysant les chemins d'accès au code exécuté, les flux de contrôle et les traces de pile.

- Génération dynamique de SBOM: Identifie toutes les dépendances, y compris les composants "fantômes" non déclarés, en combinant l'analyse statique et l'analyse d'exécution.

- Politiques de sécurité personnalisables: Permet aux organisations de définir des règles conditionnelles et des déclencheurs uniques en fonction de leurs besoins spécifiques en matière de sécurité.

- Corrélation intelligente des alertes: Consolide les problèmes connexes en alertes exploitables avec un contexte détaillé, réduisant ainsi le bruit du triage.

- Informations granulaires sur l'exécution: Observe le comportement de l'application à travers les opérations de fichiers, l'utilisation de la mémoire, l'activité du réseau, etc.

Inconvénients :

- Prix: Les coûts peuvent s'élever rapidement pour les grandes équipes, avec le plan tout-en-un à 65 $/développeur/mois.

- Prise en charge limitée des langages: L'analyse d'accessibilité en temps réel ne prend actuellement en charge qu'un sous-ensemble de langages (PHP, Kotlin, Go, Ruby, Scala), ce qui peut ne pas couvrir tous les cas d'utilisation.

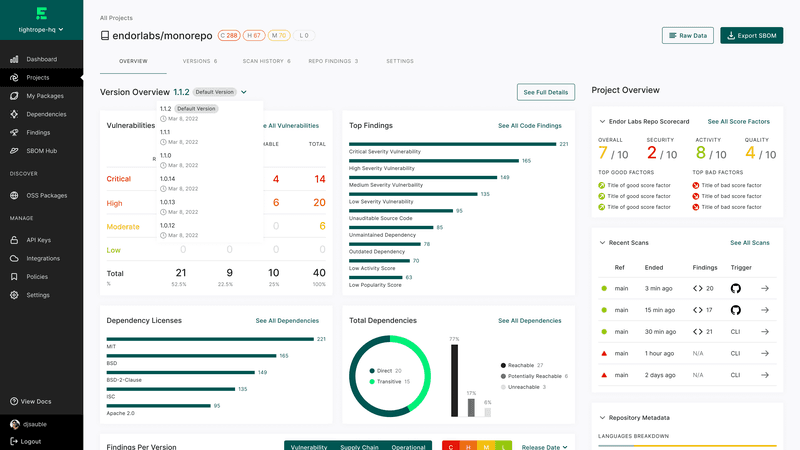

6. Laboratoires Endor

Endor Labs améliore l'analyse SCA en inspectant le code source pour créer des SBOM dynamiques, identifier les vulnérabilités critiques et détecter les modèles de codage non sécurisés, les logiciels malveillants et les dépendances inactives, ce qui permet aux équipes DevSecOps de se concentrer sur les risques les plus exploitables avec des informations exploitables et un soutien à la conformité réglementaire.

Caractéristiques principales :

- Analyse granulaire des dépendances: Cartographie de toutes les dépendances déclarées et "fantômes" grâce à l'inspection du code source, et pas seulement des fichiers manifestes.

- Analyse d'accessibilité: Identifie les vulnérabilités exploitables de manière réaliste dans le contexte de l'application afin de réduire le bruit.

- Score Endor: Fournit une évaluation complète de l'état des logiciels libres, en tenant compte de l'historique de la sécurité, du soutien de la communauté et de la maintenance.

- Rapports SBOM et VEX automatisés: Mise à jour permanente des inventaires de dépendances et des classifications de vulnérabilités avec un contexte d'accessibilité approfondi.

- Capacités de détection avancées: Inclut des moteurs de règles pour détecter les logiciels malveillants, les modèles non sécurisés, la prolifération des dépendances et les violations de licence.

Inconvénients :

- Coût d'entrée élevé: Les plans payants commencent à 10 000 dollars par an, ce qui les rend moins accessibles aux petites organisations.

- Complexité pour les nouveaux utilisateurs: Les fonctionnalités complètes et les analyses approfondies peuvent nécessiter un temps d'intégration pour les nouvelles équipes.

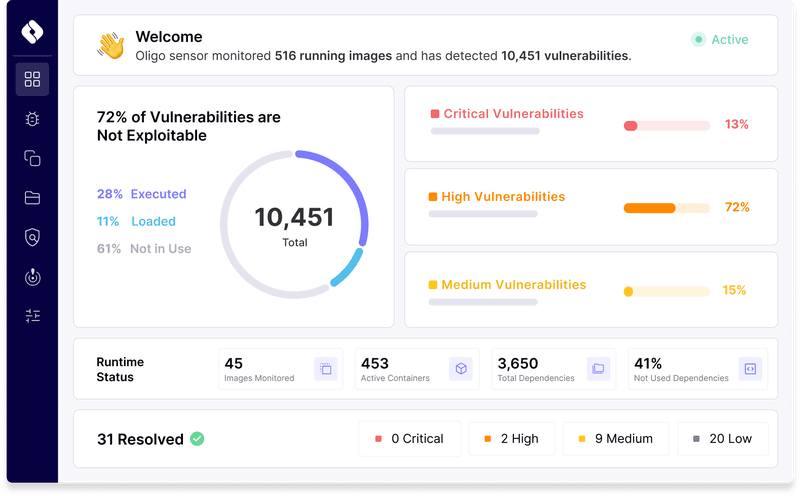

7. Sécurité des oligos

Oligo adopte une approche unique de l'ACS en surveillant les bibliothèques au moment de l'exécution, à la fois en test et en production, afin de détecter les vulnérabilités que les scanners traditionnels ne détectent pas. Oligo propose des correctifs exploitables en fonction du contexte et de l'environnement de l'application. En s'appuyant sur une base de connaissances étendue des profils de comportement des bibliothèques et sur une surveillance en temps réel, Oligo identifie les vulnérabilités du jour zéro, l'utilisation incorrecte des bibliothèques et les menaces spécifiques à l'exécution, garantissant ainsi que les équipes DevSecOps s'attaquent efficacement aux problèmes critiques.

Caractéristiques principales :

- Surveillance de l'exécution: Suivi du comportement de la bibliothèque pendant les tests et la production afin de détecter les écarts et les vulnérabilités.

- Profilage basé sur l'eBPF: Utilise la surveillance au niveau du noyau Linux pour une visibilité inégalée du comportement en cours d'exécution.

- Politiques et déclencheurs automatisés: Workflows de sécurité personnalisables et alertes en temps réel via des outils tels que Slack et Jira.

- Détection des vulnérabilités du jour zéro: Identifie les menaces avant qu'elles ne soient publiquement connues, empêchant ainsi les attaques de type "zero-day".

- Hiérarchisation contextuelle des vulnérabilités: Tient compte de l'environnement et de l'état d'exécution de la bibliothèque pour hiérarchiser efficacement les menaces.

Inconvénients :

- Transparence des prix: Il faut une démonstration pour accéder aux détails de la tarification ; il n'y a pas d'information sur la tarification en libre-service ou normalisée.

- Limites de la plate-forme: Principalement axé sur Linux en raison de la dépendance à l'égard de la technologie eBPF.

8. Semgrep

Semgrep est une plateforme complète de sécurité de la chaîne d'approvisionnement qui scanne le flux de travail de développement, en s'appuyant sur des modèles légers de correspondance et d'analyse d'accessibilité pour détecter les vulnérabilités et les anti-modèles directement exploitables dans votre code, tout en offrant des règles personnalisables et une visibilité en temps réel sur les dépendances.

Caractéristiques principales :

- Analyse de bout en bout: Surveille les IDE, les dépôts, les pipelines CI/CD et les dépendances pour détecter les menaces de sécurité et les anti-modèles.

- Analyse d'accessibilité: Identifie si les vulnérabilités signalées sont activement exploitables dans votre application, réduisant ainsi le bruit inutile.

- Recherche de dépendances: Fournit des flux en direct et interrogeables de paquets et de versions de tiers pour une réponse aux menaces en temps réel et la planification des mises à niveau.

- Registre Semgrep: Comprend plus de 40 000 règles préconstruites et contribuées par la communauté, avec des options pour la création de règles personnalisées.

- Prise en charge d'un grand nombre de langages: Prise en charge de plus de 25 langages de programmation modernes, dont Go, Java, Python, JavaScript et C#.

- Intégrations transparentes: Fonctionne dès le départ avec GitHub, GitLab et d'autres systèmes de contrôle de version courants.

Inconvénients :

- Prix pour les grandes équipes: Les coûts augmentent rapidement pour les moyennes et grandes équipes (110 $/contributeur/mois pour 10 contributeurs ou plus).

- Complexité de la personnalisation: La rédaction et la gestion de règles personnalisées peuvent nécessiter des efforts supplémentaires pour les équipes moins expérimentées.

9. Snyk

Snyk est devenu l'étalon-or des outils SCA traditionnels, il crée des arbres de dépendance détaillés, identifie les dépendances imbriquées et crée des efforts de remédiation prioritaires basés sur des facteurs de risque et d'exploitabilité du monde réel. Snyk s'intègre dans les flux de travail des développeurs avec un tableau de bord, des outils CLI / IDE, fournit des correctifs exploitables et contribue à assurer la conformité avec les licences open-source.

Caractéristiques principales :

- Cartographie de l'arbre de dépendance: Construit des graphes hiérarchiques pour détecter les vulnérabilités dans les dépendances directes et transitives et retracer leur impact.

- Notation exclusive des priorités: Classe les vulnérabilités en fonction de leur exploitabilité, de leur contexte et de leur impact potentiel, ce qui permet de se concentrer sur les menaces critiques.

- Snyk Advisor: évalue plus d'un million de paquets open-source en termes de sécurité, de qualité et de maintenance afin d'aider les développeurs à choisir les meilleures dépendances.

- Base de données des vulnérabilités: Maintient une base de données robuste de plus de 10 millions de vulnérabilités de sources ouvertes, vérifiées manuellement pour en assurer l'exactitude et fournir des informations exploitables.

- Intégration transparente: Fonctionne avec les systèmes de contrôle de version les plus courants, les pipelines CI/CD et les IDE pour analyser le code et les dépendances en temps réel.

- Politiques personnalisables: Permet aux organisations d'appliquer des règles spécifiques pour la gestion des vulnérabilités et la conformité des licences.

Inconvénients :

- Coût des fonctionnalités avancées: Si le plan gratuit est basique, les fonctions avancées pour les grandes équipes nécessitent des plans de niveau supérieur, qui peuvent être coûteux.

- Dépendance à l'égard de la vérification manuelle: La dépendance à l'égard de la vérification manuelle des vulnérabilités peut retarder les mises à jour pour les menaces nouvellement découvertes.

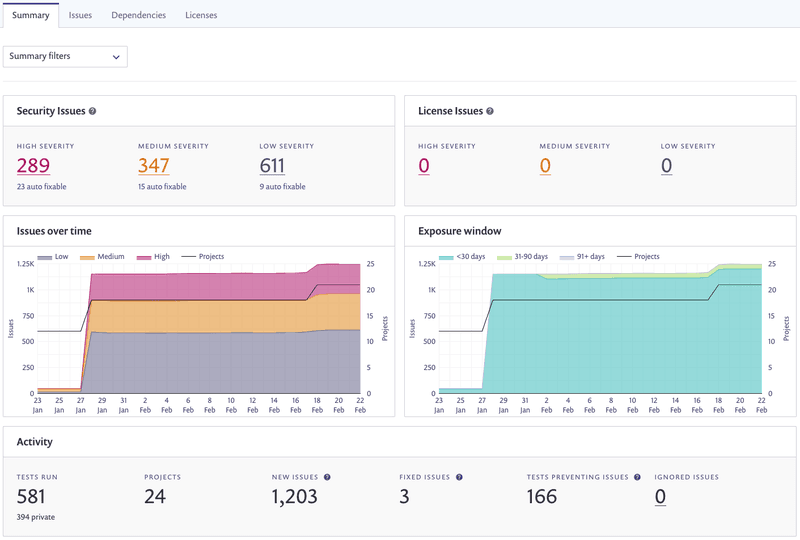

10. Sécurité des sockets

Socket s'appuie sur l'inspection approfondie des paquets et l'analyse du comportement d'exécution pour détecter de manière proactive les menaces de la chaîne d'approvisionnement, les vulnérabilités du jour zéro et les anomalies dans les dépendances open-source, garantissant ainsi une protection complète au-delà de l'analyse traditionnelle basée sur le SBOM.

Caractéristiques principales :

- Inspection approfondie des paquets: Surveille le comportement des dépendances pendant l'exécution, notamment les interactions avec les ressources et les demandes d'autorisation, afin de détecter les comportements à risque.

- Détection proactive des menaces: Identifie les vulnérabilités du jour zéro, les risques de typosquattage et les attaques de la chaîne d'approvisionnement avant qu'elles ne soient divulguées publiquement.

- Intégration des demandes d'extraction: Analyse automatiquement les dépendances à chaque demande de traction et fournit des commentaires GitHub exploitables, garantissant une réduction des risques à un stade précoce.

- Aperçu des dépendances: Offre un aperçu des dépendances directes et transitives, en fournissant un graphique complet des dépendances avec des détails et des liens essentiels.

- Évaluation des risques liés à la maintenance: Évalue l'activité des mainteneurs, les mises à jour de la base de code et la validation sociale afin de détecter les risques potentiels dans les paquets OSS.

Inconvénients :

- Prise en charge des langues: Limité aux dépendances JavaScript, Python et Go, ce qui peut limiter l'utilisation pour les équipes travaillant dans d'autres langues.

Choisir le bon scanner de dépendances OSS

Le choix de l'outil SCA approprié dépendra des besoins spécifiques de votre projet et de la technologie qu'il utilise. Il est important de noter que l'ACS n'est qu'une partie d'un plan global de sécurité des applications et que l'utilisation d'un outil d'ACS autonome nécessitera l'intégration de plusieurs fournisseurs différents. Les solutions tout-en-un telles qu'Aikido Security ne sont pas seulement attrayantes en termes de sécurité.

Vous voulez voir l'Aïkido en action ? Inscrivez-vous pour scanner vos dépôts et obtenez vos premiers résultats SCA en moins de 2 minutes.

3 étapes clés pour renforcer la conformité et la gestion des risques

Une stratégie de sécurité solide n'est plus un luxe. Elle est essentielle pour rester compétitif et digne de confiance sur le marché. Les équipes de sécurité sont soumises à une pression constante pour traiter rapidement les vulnérabilités et maintenir la conformité, tout en développant les opérations de l'entreprise. Dans ce billet de blog, Roeland Delrue et Sonali Samantaray, respectivement cofondateur d'Aikido Security et ingénieur solutions senior chez Sprinto, partagent leur expertise dans la mise à l'échelle des solutions de sécurité qui équilibrent les risques, la croissance et les exigences de conformité. En tant que leaders de la gestion des vulnérabilités et de l'automatisation de la conformité, ils fournissent des informations exploitables pour aider les entreprises à sécuriser leur croissance.

1. Rester à l'affût des risques

Au fur et à mesure que les organisations se développent, leur profil de risque s'accroît. Avec chaque nouveau processus, client ou point de contact avec les données, le paysage de la sécurité s'étend, ce qui rend plus difficile pour les équipes d'identifier, d'évaluer et de hiérarchiser les vulnérabilités. Sans une approche intégrée et en temps réel, les risques peuvent s'accumuler et le potentiel de dommages - réputationnels ou financiers - peut se multiplier. Une petite erreur de configuration ou une vulnérabilité négligée peut exposer des millions de points de données sensibles ou perturber les opérations.

Comme le souligne Roeland, "la sécurité n'est pas seulement une protection - c'est un élément crucial de la capacité de votre entreprise à se développer et à gagner la confiance. Si vous ne gérez pas les risques, vos clients le remarqueront et décideront peut-être d'aller voir ailleurs. En mettant l'accent sur les bons efforts en matière de sécurité, vous contribuez à instaurer cette confiance et à stimuler la croissance de votre entreprise.

En automatisant les outils de sécurité avec une gestion intégrée de la conformité, les entreprises peuvent rationaliser le suivi des risques, réduire les remédiations manuelles et assurer une conformité en temps réel, ce qui permet aux équipes de se concentrer sur des mesures de sécurité proactives plutôt que sur des correctifs réactifs. Les outils automatisés aident les équipes en fournissant une visibilité en temps réel, en réduisant la fatigue des alertes et en simplifiant la conformité, créant ainsi une base qui soutient la gestion proactive des risques.

2. Donner la priorité à une remédiation efficace

La gestion d'une liste croissante de vulnérabilités et de risques peut rapidement devenir écrasante. Lorsqu'elles sont confrontées à des dizaines, voire des centaines d'alertes de sécurité, les équipes tombent souvent dans un cycle de lassitude face aux alertes - où le simple volume de notifications les désensibilise aux risques encourus. Cela peut conduire à une paralysie de l'analyse, où la prise de décision devient plus difficile et les progrès ralentissent parce qu'il y a trop de problèmes à traiter en même temps. Selon M. Roeland, ce volume peut nuire à l'efficacité des efforts de remédiation.

"Lorsque vous submergez votre équipe avec des centaines de problèmes, les chances qu'elle les résolve efficacement diminuent considérablement. Il s'agit de hiérarchiser les problèmes les plus critiques, afin que votre équipe puisse se concentrer sur ce qui compte vraiment. Cette approche ciblée permet non seulement de réduire la fatigue liée aux alertes, mais aussi de s'assurer que les problèmes traités sont ceux qui auront le plus d'impact", explique M. Roeland.

Pour éviter cet écueil, il est essentiel de concentrer vos efforts en matière de sécurité sur ce qui compte le plus. Les outils qui mettent en évidence les problèmes les plus urgents - et pas seulement les plus nombreux - aident les équipes à réaliser des progrès significatifs. Grâce à des priorités claires en matière de remédiation, les organisations peuvent réduire le risque de voir des vulnérabilités critiques passer entre les mailles du filet.

En l'absence d'une approche ciblée, les équipes se retrouvent dans un état de réactivité constante. En revanche, une approche ciblée, qui permet de s'attaquer immédiatement aux problèmes à haut risque, permet aux équipes de sortir de la boucle réactive et de consacrer du temps à des mesures de sécurité proactives.

"En l'absence d'une approche ciblée, explique Sonali, les équipes se retrouvent dans un état de réactivité constante. Mais une approche ciblée - qui permet de traiter immédiatement les problèmes à haut risque - permet aux équipes de sortir de la boucle réactive et de consacrer du temps à des mesures de sécurité proactives." En hiérarchisant les alertes, en réduisant les faux positifs et en déployant des outils de sécurité spécialisés, les organisations peuvent éviter le cercle vicieux qui consiste à traiter constamment les problèmes de faible priorité tout en manquant les plus importants. En concentrant les efforts de remédiation sur les vulnérabilités à fort impact, les équipes de sécurité peuvent gérer efficacement les risques et se concentrer sur d'autres tâches à forte valeur ajoutée, telles que le développement de nouvelles fonctionnalités ou l'affinement des offres de produits.

3. Centraliser les mesures de sécurité

Avec autant de composants, il est facile de cloisonner les données de sécurité entre les plates-formes et les équipes. Les données cloisonnées créent des angles morts dans votre posture de sécurité, ce qui empêche les équipes de sécurité d'agir rapidement et efficacement. Cette déconnexion peut entraîner des manquements à la conformité, des failles de sécurité et des retards qui empêchent votre organisation d'évoluer en toute sécurité.

"Avoir tout en un seul endroit n'est pas seulement une question de commodité", déclare M. Roeland. "Il s'agit d'obtenir une image complète et en temps réel de votre environnement de risque et de conformité. Un système centralisé permet de relier plus facilement les points, d'identifier les lacunes et de hiérarchiser les ressources de manière efficace."

Avoir tout en un seul endroit n'est pas seulement une question de commodité. Il s'agit d'obtenir une image complète et en temps réel de votre environnement de risque et de conformité. Un système centralisé permet de relier plus facilement les points, d'identifier les lacunes et de hiérarchiser les ressources de manière efficace.

Une posture de sécurité centralisée rassemble tous ces éléments - gestion des vulnérabilités, suivi de la conformité et évaluation continue des risques - dans une vue unifiée. Cette approche permet aux équipes de sécurité de voir l'ensemble de leur paysage en une seule fois, d'identifier et de combler les lacunes en temps réel, et de créer un système cohésif toujours prêt à être audité. En combinant une solution axée sur les vulnérabilités comme Aikido avec une plateforme axée sur la conformité comme Sprinto, les organisations peuvent rationaliser leurs pratiques de sécurité, réduire les rapports manuels et s'assurer que la conformité et la sécurité travaillent main dans la main plutôt qu'isolément.

La voie à suivre

Naviguer dans le paysage complexe de la sécurité d'aujourd'hui nécessite une approche à la fois proactive et ciblée. En restant à l'affût des risques, en donnant la priorité à une remédiation efficace et en centralisant leur posture de sécurité, les organisations peuvent non seulement améliorer leur sécurité, mais aussi renforcer leur capacité à évoluer en toute sécurité et en toute confiance. Comme le dit si bien Roeland, "la sécurité n'est pas un projet ponctuel. C'est un engagement permanent envers vos clients et votre croissance". Investir dans ces mesures ne consiste pas seulement à se conformer aux normes de sécurité, mais aussi à favoriser la croissance de l'entreprise tout en maintenant la confiance des clients au premier plan.

.png)

.png)

.jpg)

.jpg)