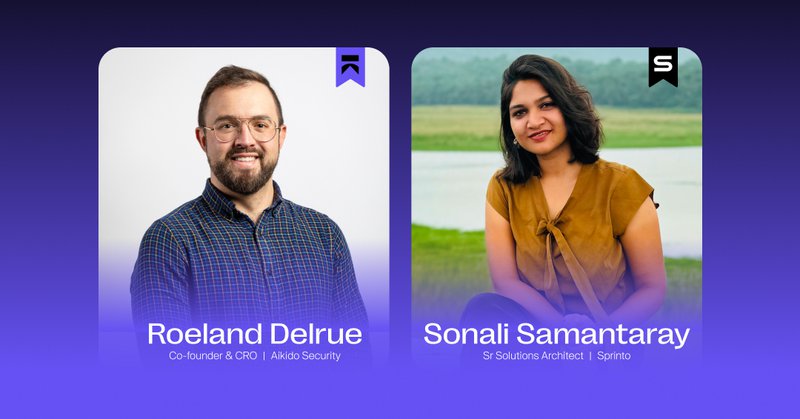

Une stratégie de sécurité robuste n'est plus un simple atout. Elle est essentielle pour rester compétitif et digne de confiance sur le marché. Les équipes de sécurité sont sous pression constante pour résoudre rapidement les vulnérabilités et maintenir la conformité, tout en adaptant les opérations commerciales. Dans cet article de blog, Roeland Delrue et Sonali Samantaray, respectivement co-fondateur d'Aikido Security et Ingénieure Solutions Senior chez Sprinto, partagent leur expertise sur la mise à l'échelle de solutions de sécurité qui équilibrent les risques, la croissance et les exigences de conformité. En tant que leaders en gestion des vulnérabilités et automatisation de la conformité, ils fournissent des informations exploitables pour aider les organisations à sécuriser leur trajectoire de croissance.

1. Maîtrisez les risques

À mesure que les organisations se développent, leur profil de risque s'accroît. Avec chaque nouveau processus, client ou point de contact de données, le paysage de la sécurité s'élargit, rendant plus difficile pour les équipes d'identifier, d'évaluer et de prioriser les vulnérabilités. Sans une approche intégrée et en temps réel, les risques peuvent s'accumuler et le potentiel de dommages – réputationnels ou financiers – peut se multiplier. Une petite erreur de configuration ou une vulnérabilité négligée peut exposer des millions de points de données sensibles ou perturber les opérations.

Comme le souligne Roeland, « La sécurité n'est pas seulement une mesure de protection, c'est un élément crucial de la capacité de votre entreprise à croître et à gagner la confiance. Si vous ne gérez pas les risques, vos clients le remarqueront – et ils pourraient décider d'aller voir ailleurs. Se concentrer sur les bons efforts de sécurité vous aide à bâtir cette confiance et à stimuler la croissance de votre entreprise. »

En automatisant les outils de sécurité avec une gestion de la conformité intégrée, les organisations peuvent rationaliser le suivi des risques, réduire la remédiation manuelle et assurer la conformité en temps réel, permettant aux équipes de se concentrer sur des mesures de sécurité proactives plutôt que sur des correctifs réactifs. Les outils automatisés aident les équipes en offrant une visibilité en temps réel, en réduisant la fatigue liée aux alertes et en simplifiant la conformité, créant ainsi une base qui soutient la gestion proactive des risques.

2. Prioriser une remédiation efficace

Gérer une liste croissante de vulnérabilités et de risques peut rapidement devenir accablant. Face à des dizaines, voire des centaines d'alertes de sécurité, les équipes tombent souvent dans un cycle de fatigue d'alerte – où le volume même des notifications les désensibilise aux risques présents. Cela peut entraîner une paralysie de l'analyse, où la prise de décision devient plus difficile et les progrès ralentissent car il y a trop de problèmes à résoudre simultanément. Selon Roeland, ce volume peut nuire à l'efficacité des efforts de remédiation.

"Lorsque vous submergez votre équipe avec des centaines de problèmes, les chances qu'elle en résolve un seul efficacement diminuent considérablement. Il s'agit de prioriser les problèmes les plus critiques afin que votre équipe puisse se concentrer sur ce qui compte vraiment. Cette approche ciblée réduit non seulement la fatigue liée aux alertes, mais garantit également que les problèmes traités sont ceux qui auront le plus grand impact", déclare Roeland.

Pour éviter cet écueil, il est essentiel de concentrer vos efforts de sécurité sur ce qui compte le plus. Les outils qui mettent en évidence les problèmes les plus urgents – et pas seulement les plus nombreux – aident les équipes à réaliser des progrès significatifs. Avec des priorités claires pour la remédiation, les organisations peuvent réduire le risque que des vulnérabilités critiques passent inaperçues.

Sans la bonne approche, les équipes se retrouvent dans un état de réactivité constant. Mais une approche ciblée – où vous pouvez résoudre immédiatement les problèmes à haut risque – permet aux équipes de sortir de la boucle réactive et de consacrer du temps à des mesures de sécurité proactives.

"Sans la bonne approche", explique Sonali, "les équipes se retrouvent dans un état réactif constant. Mais une approche ciblée – où vous pouvez traiter les problèmes à haut risque immédiatement – permet aux équipes de sortir de la boucle réactive et de consacrer du temps à des mesures de sécurité proactives." En priorisant les alertes, en réduisant les faux positifs et en déployant des outils de sécurité spécialisés, les organisations peuvent éviter le cycle du "tape-taupe" consistant à traiter constamment des problèmes de faible priorité tout en manquant les plus importants. En concentrant les efforts de remédiation sur les vulnérabilités à fort impact, les équipes de sécurité peuvent gérer efficacement les risques et se concentrer sur d'autres tâches à forte valeur ajoutée, telles que le développement de nouvelles fonctionnalités ou l'amélioration des offres de produits.

3. Centralisez votre posture de sécurité

Avec autant de composants, il est facile que les données de sécurité soient cloisonnées entre les plateformes et les équipes. Les données cloisonnées créent des angles morts dans votre posture de sécurité, rendant difficile pour les équipes de sécurité d'agir rapidement et efficacement. Cette déconnexion peut entraîner des échecs de conformité, des failles de sécurité et des retards qui empêchent votre organisation de se développer en toute sécurité.

« Avoir tout au même endroit n'est pas seulement une question de commodité », déclare Roeland. « Il s'agit d'obtenir une vue complète et en temps réel de votre paysage de risques et de conformité. Un système centralisé facilite la connexion des points, l'identification des lacunes et la priorisation efficace des ressources. »

Tout avoir au même endroit n'est pas qu'une question de commodité. Il s'agit d'obtenir une vue complète et en temps réel de votre paysage de risques et de conformité. Un système centralisé facilite la connexion des informations, l'identification des lacunes et la priorisation efficace des ressources.

Une posture de sécurité centralisée rassemble tous ces éléments – gestion des vulnérabilités, suivi de la conformité et évaluation continue des risques – dans une vue unifiée. Cette approche permet aux équipes de sécurité de visualiser l'ensemble de leur environnement en une seule fois, d'identifier et de combler les lacunes en temps réel, et de créer un système cohérent toujours prêt pour l'audit. En combinant une solution axée sur les vulnérabilités comme Aikido avec une plateforme axée sur la conformité comme Sprinto, les organisations peuvent rationaliser leurs pratiques de sécurité, réduire les rapports manuels et s'assurer que la conformité et la sécurité travaillent main dans la main plutôt que de manière isolée.

La voie à suivre

Naviguer dans le paysage complexe de la sécurité actuel exige une approche à la fois proactive et ciblée. En maîtrisant les risques, en priorisant une remédiation efficace et en centralisant leur posture de sécurité, les organisations peuvent non seulement améliorer leur sécurité, mais aussi renforcer leur capacité à évoluer en toute sécurité et avec confiance. Comme le dit si bien Roeland : « La sécurité n'est pas un projet ponctuel. C'est un engagement continu envers vos clients et votre croissance. » Investir dans ces étapes ne consiste pas seulement à respecter les normes de sécurité, mais à favoriser la croissance de l'entreprise tout en plaçant la confiance des clients au premier plan.

Utiliser SprintoGRC + Aikido ensemble signifie que vous pouvez gérer la conformité plus rapidement – et à moindre coût. Et qui n'aime pas économiser du temps et de l'argent ?

En savoir plus sur Sprinto ici. Configurez l'intégration Sprinto x Aikido ici.

Sécurisez votre logiciel dès maintenant.