L'analyse de la composition logicielle (SCA) est l'outil de première ligne pour sécuriser les dépendances open source dans votre base de code, vos conteneurs et le cloud. Ce guide explique ce qu'est la SCA, pourquoi elle est importante, comment les outils modernes réduisent le bruit, et les étapes pratiques pour trouver et corriger les risques réels — et non pas seulement les alertes bruyantes.

TL;DR

- Environ 70 à 90 % du code des applications provient souvent de dépendances open source. Cela crée une vaste surface d'attaque.

- Les outils SCA analysent vos dépendances (y compris les transitives), les mettent en correspondance avec des bases de données CVE et génèrent des recommandations de correction ou des SBOMs.

- Les faux positifs sont fréquents — la SCA moderne utilise l'analyse d’accessibilité et la détection dev-vs-prod pour réduire le bruit d'environ 80 %.

- Stratégie de correction : mise à niveau automatique des changements non bloquants, triage des mises à niveau bloquantes, et utilisation de la génération d'autofix/PR pour accélérer la remédiation.

Qu'est-ce que la SCA (analyse de la composition logicielle) ?

La SCA, également appelée analyse des dépendances ou analyse des dépendances open source, identifie chaque package open source utilisé par votre application, puis vérifie si ces packages (et leurs versions spécifiques) sont liés à des vulnérabilités connues. Le résultat aide les équipes à décider quoi patcher, mettre à jour ou ignorer.

Pourquoi la SCA est importante

Les applications modernes sont stratifiées : les applications dépendent de bibliothèques, qui dépendent d'autres bibliothèques — une poupée russe de dépendances. Une vulnérabilité dans un projet fondamental peut se propager à travers toute la chaîne d'approvisionnement. L'incident Log4j en est un excellent exemple : une faille critique d'exécution de code à distance dans une bibliothèque de journalisation largement utilisée a rendu de vastes parties d'Internet exploitables.

Comment fonctionne la SCA — les bases

- Inventaire : La SCA analyse les manifestes de dépendances (package.json, package-lock.json, requirements.txt, Pipfile.lock, Gemfile.lock, etc.) pour lister les dépendances directes et transitives.

- Correspondance : Elle compare les noms et versions des packages avec les flux de vulnérabilités (NVD, MITRE CVE, GitHub Advisory Database et d'autres sources).

- Priorisation : La SCA moderne ajoute du contexte — accessibilité, environnement (dev vs production), et exploitabilité — pour prioriser les découvertes.

Fichiers de dépendances courants

- Node : package.json (dépendances directes) et package-lock.json (dépendances transitives)

- Python : requirements.txt, pipfile.lock

- Ruby : Gemfile et Gemfile.lock

SBOMs — la quête annexe utile

Un Software Bill of Materials (SBOM) est un inventaire lisible par machine des composants et versions utilisés dans votre logiciel.

Les SBOM sont exigées par de nombreux régimes de conformité et contrats gouvernementaux. La plupart des outils SCA peuvent générer des SBOM (SPDX, CycloneDX) parallèlement aux rapports de vulnérabilité.

CVE et flux de vulnérabilités

Lorsque les chercheurs en sécurité découvrent une faille, ils attribuent un identifiant CVE et publient les détails, y compris les versions affectées. Les outils SCA agrègent les données CVE provenant de sources comme NVD, MITRE et GitHub Advisories pour déterminer si les versions de vos dépendances correspondent à des plages vulnérables connues.

Exemple d'analyse rapide — analyse des dépendances

Les scanners légers (par exemple, une CLI de type Trivy) peuvent énumérer les dépendances et signaler les correspondances avec les bases de données de vulnérabilités en quelques secondes. Le résultat de l'analyse peut être exporté au format JSON et intégré à des tableaux de bord ou des workflows automatisés.

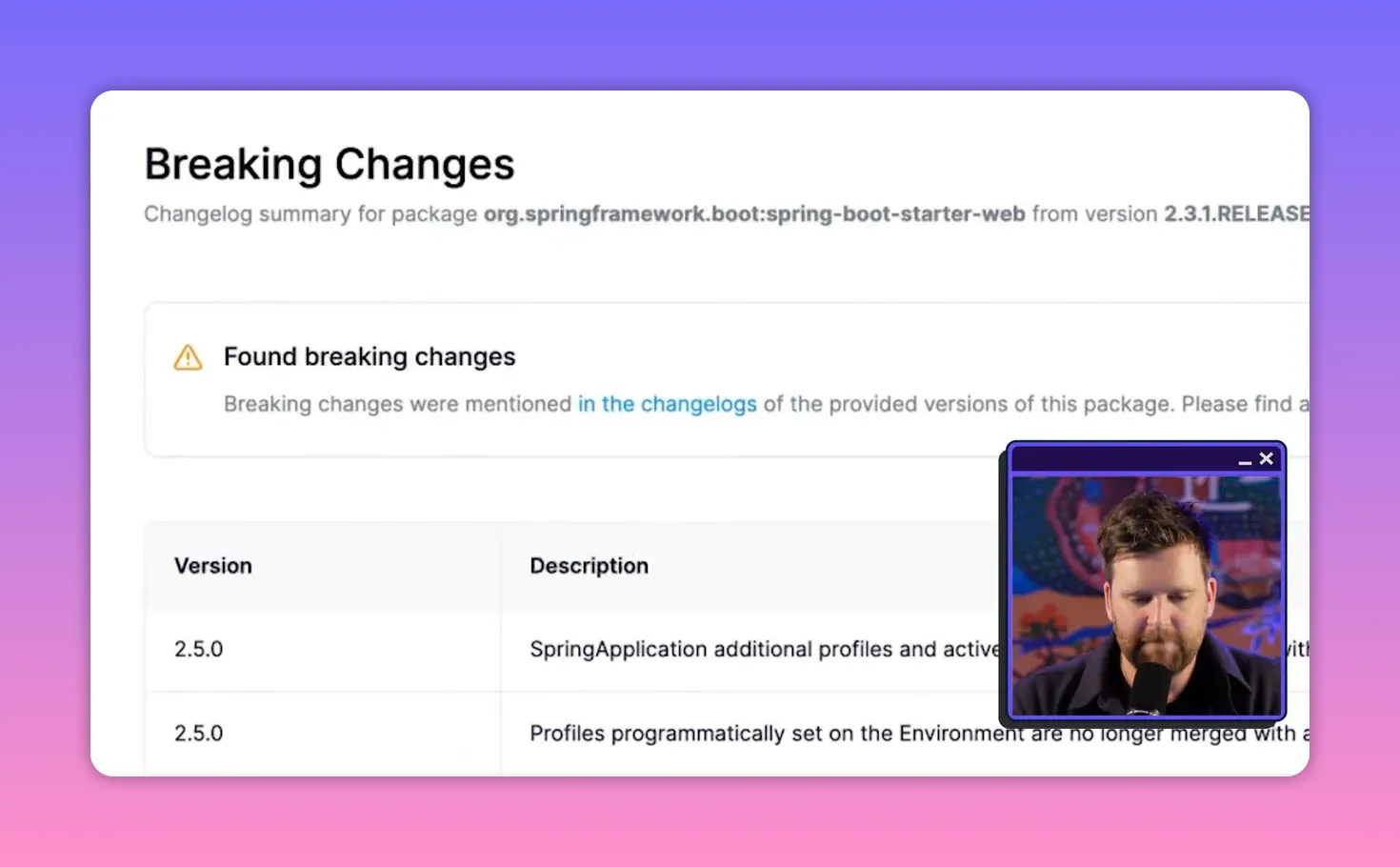

Interprétation des résultats : correctifs, changements cassants et échelle

À première vue, la remédiation semble simple : mettre à niveau vers une version non vulnérable. En pratique, les mises à niveau peuvent introduire des changements cassants qui provoquent des régressions ou nécessitent des tests approfondis. Lorsqu'une application contient des centaines de paquets transitifs vulnérables, une mise à niveau aveugle est souvent irréaliste.

Deux catégories de remédiation

- Mises à niveau non cassantes : des mises à niveau simples qui ne modifient pas le comportement — priorisez et corrigez-les automatiquement en premier.

- Mises à niveau cassantes : nécessitent un triage plus approfondi, des tests de compatibilité ou des modifications de code. Ce sont les éléments moins nombreux mais plus lourds à gérer.

Faux positifs et analyse d’accessibilité

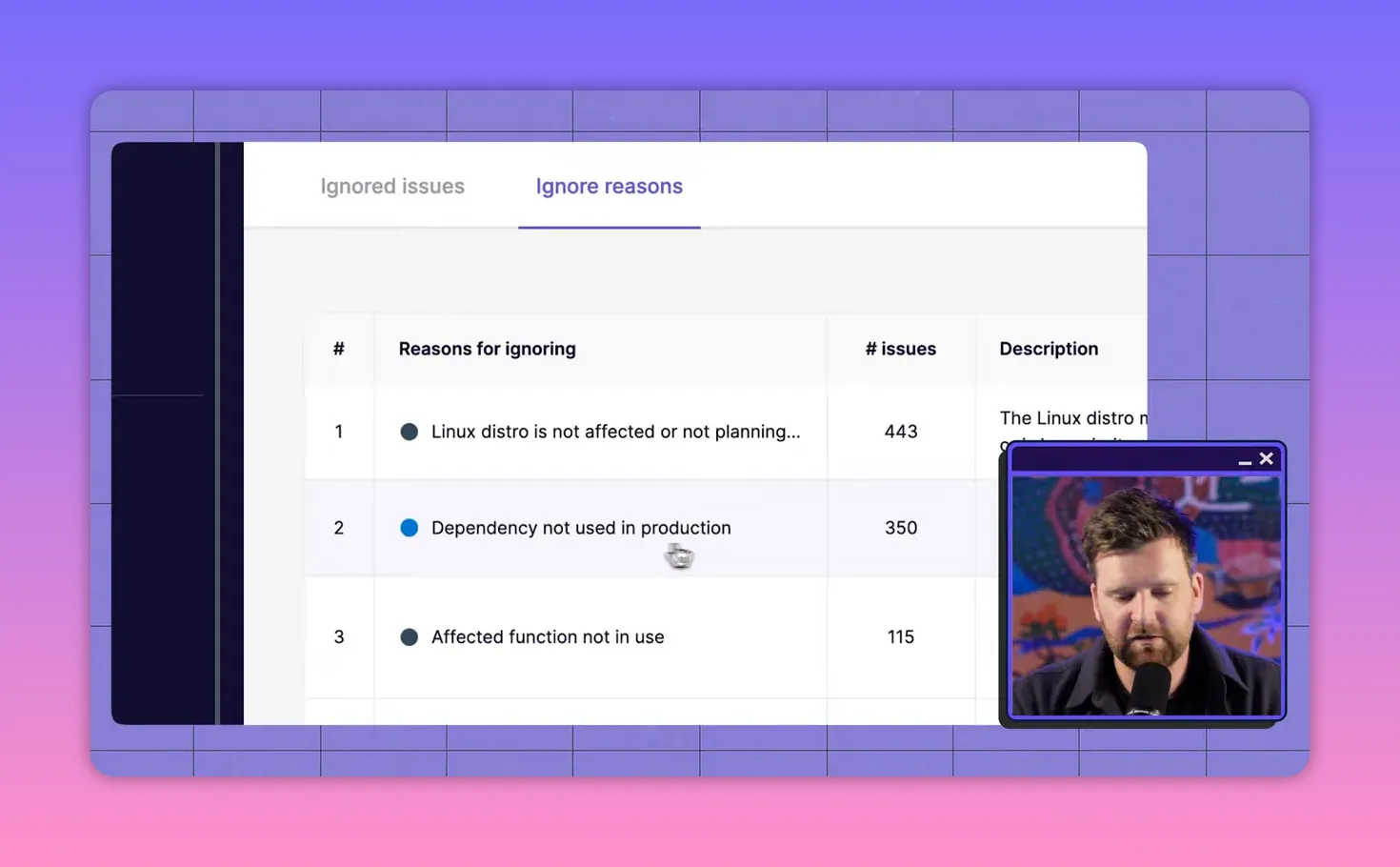

De nombreuses vulnérabilités signalées ne sont pas exploitables dans votre contexte. Deux raisons courantes :

- Dépendances de développement uniquement : les paquets utilisés uniquement au moment de la compilation ne sont pas accessibles en production.

- Fonctions inaccessibles : Une fonction vulnérable peut exister dans un paquet, mais votre application (et d'autres dépendances) ne l'appellent jamais.

L'analyse d’accessibilité (analyse de l'arbre d'appels) cartographie la manière dont une dépendance de haut niveau intègre des paquets en aval et si les chemins de code vulnérables sont réellement invoqués par votre runtime. Cela élimine le bruit et permet aux équipes de se concentrer sur les risques réels.

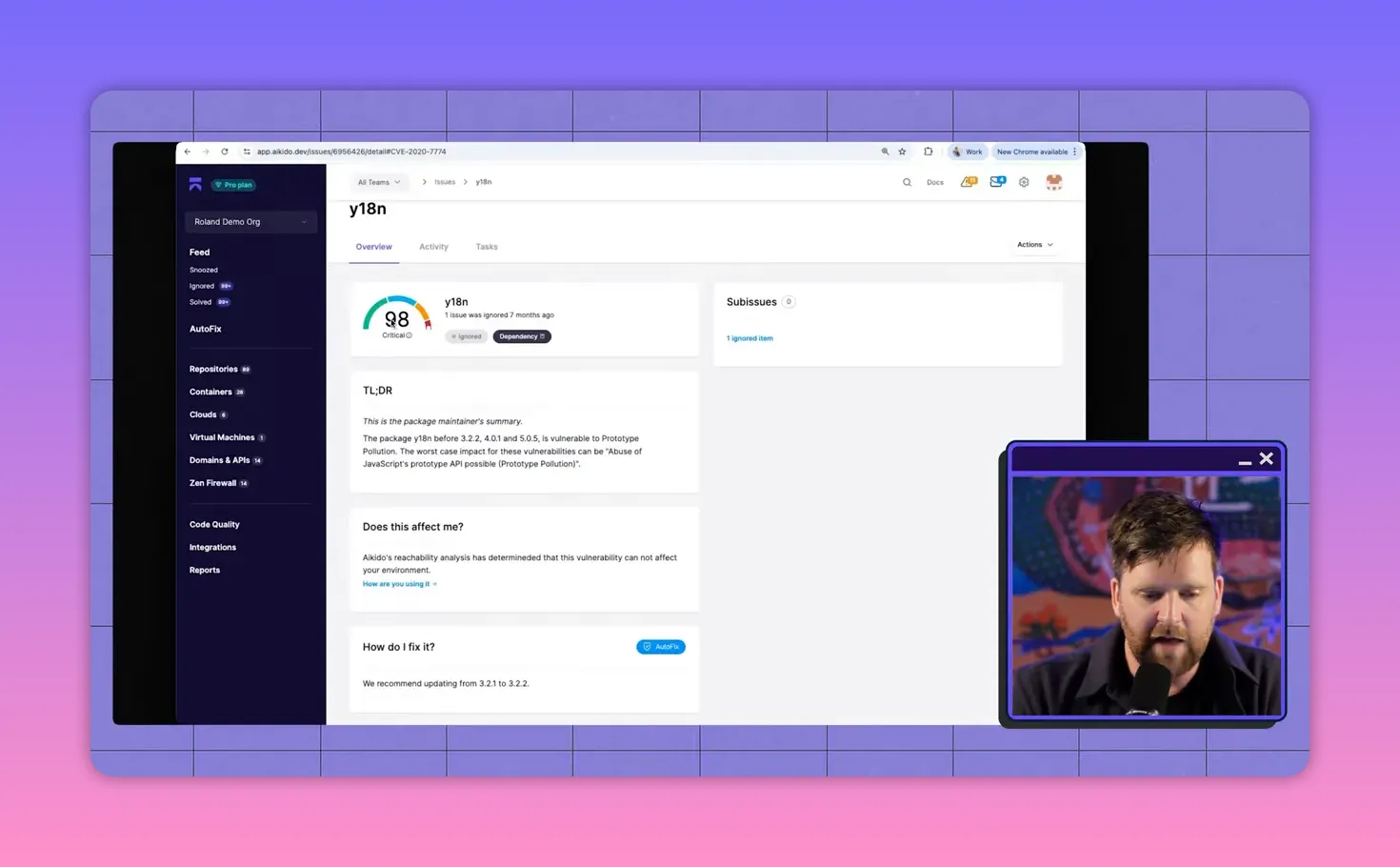

Exemple pratique : une alerte de pollution de prototype qui n'est pas exploitable

Considérons un paquet Node largement utilisé qui présente une vulnérabilité de pollution de prototype dans une fonction appelée setLocale. Si aucun des chemins de code de votre arbre d'appels n'invoque setLocale, la vulnérabilité n'est effectivement pas exploitable pour votre application — et peut être dépriorisée en toute sécurité après vérification.

Fonctionnalités SCA modernes qui changent la donne

- Auto-ignorance motivée : Les outils peuvent supprimer automatiquement les alertes lorsqu'une dépendance n'est utilisée qu'en développement ou que la fonction affectée n'est pas accessible, réduisant ainsi drastiquement les faux positifs.

- Visualisation de l'analyse d’accessibilité / de l'arbre d'appels : Visualisez le chemin de dépendance de votre projet au package vulnérable pour vérifier l'exploitabilité.

- Indicateurs de changements majeurs : Marquez les correctifs susceptibles d'introduire des problèmes de compatibilité afin que les équipes puissent prioriser les mises à niveau sûres en premier.

- Autofix / génération de PR : Générez automatiquement des commits de mise à niveau de dépendances ou des pull requests pour les correctifs à faible risque.

Flux de travail de remédiation recommandé

- Exécutez des scans SCA dans le cadre de la CI pour détecter les problèmes tôt.

- Appliquez automatiquement les correctifs non bloquants via la génération d'autofix/PR et exécutez les tests.

- Triez les changements majeurs : créez des tickets, planifiez des tests de compatibilité ou planifiez des mises à niveau par étapes.

- Utilisez l'analyse d’accessibilité pour le triage : ignorez les CVEs non-accessibles vérifiées et documentez la justification.

- Maintenez des SBOMs pour la conformité et une réponse plus rapide aux incidents.

Choix d'outillage — une approche pragmatique

Les scanners CLI open-source (Trivy, Grype) sont excellents pour des vérifications rapides et l'intégration CI. Les plateformes d'entreprise ajoutent l'analyse d’accessibilité, la priorisation automatisée, les autofixes basés sur les PR et des tableaux de bord centralisés pour gérer le bruit et étendre la remédiation à toutes les équipes. Choisissez en fonction de la taille de votre base de code, de vos besoins de conformité et du niveau d'automatisation souhaité pour la remédiation.

Points clés à retenir

- Le SCA est essentiel car la plupart des applications modernes dépendent fortement des composants open source.

- Toutes les CVEs signalées ne sont pas exploitables — l'analyse d’accessibilité et le contexte dev/prod sont cruciaux pour séparer le risque réel du bruit.

- Priorisez les mises à niveau non-cassantes et automatisez-les lorsque c'est possible. Réservez l'effort manuel pour les mises à jour majeures qui nécessitent un travail d'ingénierie plus approfondi.

- Générez et maintenez des SBOMs pour la transparence et la conformité.

Commencer

Intégrez le SCA à votre pipeline CI/CD dès aujourd'hui : exécutez des scans réguliers, générez des SBOMs et activez l'autofix pour une remédiation sûre et rapide. Commencez par scanner votre dépôt avec un scanner CLI léger, examinez les résultats de l'analyse d’accessibilité pour les alertes de plus haute gravité, puis intégrez les correctifs automatisés dans les workflows de pull request.

Protéger votre chaîne d'approvisionnement logicielle est un défi à la fois technique et de processus. Le bon outillage SCA + un flux de travail de remédiation pratique réduisent les risques et permettent à l'ingénierie d'avancer rapidement. Essayez Aikido Security dès aujourd'hui !

Sécurisez votre logiciel dès maintenant.