Dans les environnements cloud, chaque service, intégration et choix de configuration peut introduire son propre ensemble de risques. À mesure que l'adoption du cloud augmente, la surface d'attaque augmente également.

Dans cet article, nous mettrons en évidence sept vulnérabilités de sécurité cloud auxquelles les équipes sont confrontées aujourd'hui. Nous détaillerons le fonctionnement de chacune, leur impact et ce que vous pouvez faire pour les atténuer ou les prévenir entièrement.

Les 7 principales vulnérabilités de sécurité cloud en un coup d'œil :

- Vulnérabilité IMDS

- Vulnérabilités Kubernetes

- Faible segmentation réseau

- Vulnérabilités FluentBit

- Vulnérabilités des images de conteneurs

- Pare-feu mal configurés

- Fonctions serverless mal configurées

Que sont les vulnérabilités de sécurité cloud ?

Les vulnérabilités de sécurité cloud sont des faiblesses ou des erreurs de configuration dans votre environnement cloud que les attaquants peuvent exploiter pour compromettre l'infrastructure sous-jacente sur laquelle vos applications s'exécutent ou toute autre partie de votre configuration cloud.

La sécurité cloud a évolué en réponse au passage des déploiements sur site aux environnements cloud-native. Par le passé, chaque entreprise avait son propre modèle de déploiement unique, ce qui signifiait que tous les vecteurs d'attaque ne s'appliquaient pas à tout le monde. Ce n'est plus le cas.

Le cloud uniformise les règles du jeu. Les équipes utilisent des services similaires, des configurations par défaut similaires et des modèles de déploiement similaires. Cela signifie que de nombreuses organisations finissent par commettre les mêmes erreurs. Par exemple, les entreprises divulguent fréquemment des informations sensibles via un stockage d'objets mal configuré, et les attaquants ont appris à repérer cela sur plusieurs cibles.

Comprendre quels services et configurations peuvent devenir des vecteurs d'attaque commence par l'évaluation de votre propre infrastructure et la manière dont chaque composant est exposé.

Raisons courantes des vulnérabilités de sécurité cloud

Voici quelques raisons pour lesquelles nous continuons à avoir des événements récurrents de vulnérabilités de sécurité cloud :

- Vélocité des développeurs : Les équipes sont poussées à livrer rapidement, et la vitesse l'emporte souvent sur la sécurité. Utiliser la version « latest » d'une image de conteneur ou d'un package est rapide, mais dans un monde d'attaques de la chaîne d'approvisionnement croissantes, « latest » peut facilement être une version infectée ou compromise.

- Manque de garde-fous : Aller vite ne devrait pas créer de failles de sécurité, mais sans contrôles appropriés en place, les équipes introduisent involontairement des risques dans l'environnement.

- Outils de sécurité non intégrés : Les développeurs peuvent disposer d'outils pour l'analyse d'images ou l'analyse statique, mais ces outils font rarement partie d'un flux de travail reproductible et automatisé. Cela rend la sécurité incohérente et facile à contourner.

- Responsabilité floue : La sécurité est toujours traitée comme une simple case à cocher ou comme une tâche gérée par une équipe distincte. Avec des responsabilités floues et une compréhension imprécise de ce qu'est une « bonne sécurité », notamment en ce qui concerne l'IAM, les vulnérabilités passent inaperçues.

Comment les attaquants exploitent les vulnérabilités de sécurité du cloud

Comme vous le verrez bientôt, les attaquants exploiteront souvent un service légitime pour prendre pied sur votre infrastructure. Cela pourrait se faire via un bucket S3 public avec accès en écriture ou un point de terminaison public, puis pivoter en escaladant les privilèges par l'abus de rôles IAM ou de ressources mal configurées.

Pour un attaquant, il s'agit d'exploiter des ressources qui sont le moins susceptibles d'éveiller les soupçons et de les utiliser pour exfiltrer autant de données que possible. Nous détaillons cela dans les sections ci-dessous.

Les 7 principales vulnérabilités de sécurité du cloud

Ayant compris ce que sont les vulnérabilités de sécurité du cloud, voici les sept principales vulnérabilités de sécurité du cloud :

1. Vulnérabilité IMDS

Instance Metadata Service (IMDS) est un service qui s'exécute chez chaque fournisseur de cloud et qui fournit un service de calcul permettant aux applications s'exécutant sur le calcul cloud d'utiliser des identifiants temporaires. Cela permet aux services d'accéder en toute sécurité à d'autres services cloud sans avoir besoin de coder en dur les identifiants sur la machine.

Comme on pouvait s'y attendre, cela a été exploité récemment. Un exemple est le CVE-2025-51591, qui a affecté les systèmes exécutant Pandoc, un utilitaire de conversion de documents.

The attacker submitted crafted HTML documents containing <iframe> elements whose src attributes targeted the AWS IMDS endpoint at 169.254.169.254. The objective was to render and exfiltrate the content of sensitive paths, specifically /latest/meta-data/iam/info and /latest/meta-data/iam.

The vulnerability in panic has since been patched. However, the attack was neutralized by the mandatory use of IMDSv2, which invalidates stateless GET requests, such as those initiated by an <iframe>. If the application were running in an environment still dependent on the IMDSv1 protocol, this attack vector would likely have resulted in credential compromise.

Bien que Pandoc soit une exploitation spécifique d'un service légitime, il est important de surveiller la manière dont vos applications interagissent avec l'hôte. Étant donné que Pandoc est un utilitaire Linux qui devait être installé sur l'instance, cela souligne comment même des outils apparemment bénins peuvent devenir des vecteurs d'attaque lorsqu'ils interagissent avec des services cloud sensibles.

Gravité : Moyenne → Élevée

2. Vulnérabilités Kubernetes

Révélée via le programme de bug bounty de Kubernetes, le CVE-2020-8559 est une vulnérabilité qui exploite le jeton de compte de service par défaut pour permettre une escalade de privilèges au sein des clusters Kubernetes.

L'exploitation réussie de cette vulnérabilité pourrait conduire à une escalade de privilèges d'un nœud compromis à un accès au niveau du cluster. Si plusieurs clusters partagent la même autorité de certification approuvée par le client et les mêmes identifiants d'authentification, un attaquant pourrait potentiellement rediriger le client vers un autre cluster, entraînant un compromis complet du cluster.

Si vous avez déjà exécuté Kubernetes en production, vous comprendrez pourquoi c'est un problème. Les mises à niveau de cluster sont rarement aussi simples que de cliquer sur « mettre à niveau » et de considérer que le travail est fait ; lorsque des processus sont en place, il est difficile de les rompre. Le CVE-2020-8559 exigeait des utilisateurs qu'ils mettent à niveau le kube-apiserver vers les versions corrigées : v1.18.6, v1.17.9 ou v1.16.13.

Lorsqu'une prise de contrôle complète du cluster se produit, il n'est pas difficile de voir comment les nœuds compromis peuvent être abusés en conjonction avec l'IMDS pour pivoter davantage dans votre environnement cloud, accédant aux identifiants et se déplaçant latéralement vers d'autres services.

Gravité : Élevée → Critique

3. Segmentation réseau faible

Toutes les attaques ne sont pas sophistiquées ; parfois, le non-respect des fondamentaux est la raison pour laquelle de nombreuses organisations font la une des journaux, et un exemple en est la segmentation de vos réseaux.

Bien que la segmentation réseau ne soit pas spécifique au cloud, la complexité du cloud rend une segmentation appropriée beaucoup plus difficile et plus impactante lorsqu'elle est mal exécutée. La prolifération du cloud rend les échecs de segmentation extrêmement courants.

Pour les petites équipes avec un ou deux services sur quelques VM, cela peut être excessif, mais pour les équipes plus matures exécutant plusieurs services à travers des zones de disponibilité ou même en multi-cloud, avoir une structure plate où chaque service est sur le même réseau avec peu ou pas de politiques de sécurité est une recette pour le désastre.

La violation de données de Target en 2013 est un exemple classique de ce qui se produit lorsque les réseaux ne sont pas correctement segmentés. Les attaquants ont d'abord compromis un fournisseur HVAC tiers ayant accès au réseau de Target, puis se sont déplacés latéralement à travers l'architecture réseau plate pour atteindre les systèmes de cartes de paiement, volant finalement 40 millions de numéros de cartes de crédit et 70 millions de dossiers clients. Une segmentation réseau appropriée aurait contenu la violation de données aux systèmes HVAC, empêchant l'accès à l'infrastructure de paiement sensible, tout en respectant les exigences de conformité.

L'utilisation d'outils de Cloud Security Posture Management (CSPM) vous permettra de comprendre rapidement la topologie de votre environnement cloud et de déterminer quelles parties de votre réseau nécessitent un examen approfondi de votre architecture cloud pour prévenir des attaques par mouvement latéral similaires. Tout cela s'inscrit dans le concept de sécurité Zero Trust comme nouvelle norme par défaut pour votre architecture cloud, ce qui peut vous aider dans vos efforts de conformité.

Gravité : Moyenne → Élevée

4. Vulnérabilités de FluentBit

Bien qu'il s'agisse d'un nouvel ensemble de vulnérabilités, Fluent Bit est un composant essentiel de l'écosystème cloud-native depuis longtemps, fournissant un agent léger pour l'acheminement des logs et métriques cloud vers des backends distants. Ceci est crucial pour les microservices qui nécessitent une journalisation centralisée ou des sauvegardes de logs à grande échelle.

In a series of vulnerabilities disclosed in early 2025, CVE-2025-12972, CVE-2025-12970, CVE-2025-12978, CVE-2025-12977, and CVE-2025-12969, attackers can exploit path traversal flaws, buffer overflows, tag spoofing, and authentication bypasses to execute arbitrary code, tamper with logs, and inject malicious telemetry. These vulnerabilities affect versions 4.1.x < 4.1.1 and 4.0.x < 4.0.12.

Dans le pire des cas, ces failles peuvent entraîner un compromis complet de l'environnement cloud, surtout lorsque Fluent Bit s'exécute avec des privilèges élevés ou a accès à des identifiants sensibles.

Le contournement d'authentification (CVE-2025-12969) est particulièrement préoccupant pour les configurations utilisant Security.Users sans Shared_Key, ce qui peut désactiver entièrement l'authentification. Cela permet aux attaquants distants de masquer des activités malveillantes ou d'exfiltrer des logs tandis que les opérateurs croient leurs systèmes sécurisés.

CVE-2025-12972 est également critique car elle permet un accès distant complet en raison de l'utilisation de valeurs de tags non assainies pour générer des noms de fichiers de sortie, permettant aux attaquants d'écrire des fichiers sur le disque.

Tout comme la vulnérabilité SSH, Fluent Bit est généralement déployé sur un parc d'instances dans les environnements cloud. Pour cette raison, il est essentiel de tirer parti d'un outil qui offre une visibilité complète sur vos instances et aide à prioriser celles à patcher en premier.

Gravité : Élevée -> Critique

5. Vulnérabilités des images de conteneurs

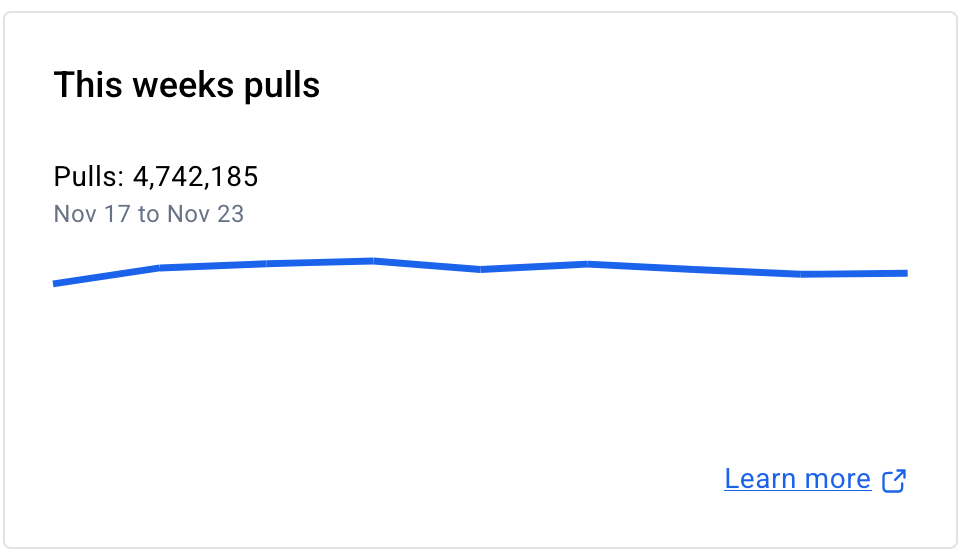

Les images de conteneurs pourraient faire l'objet d'un article entier, ce que nous avons fait, consultez-le ici. Au fil des ans, les images de conteneurs ont connu une adoption massive grâce à Docker et à l'écosystème cloud-native plus large. Cette popularité en fait également une cible attrayante pour les attaquants, comme on l'a vu avec Fluent Bit, qui a été téléchargé 4,7 millions de fois en une seule semaine de novembre.

Un compromis ou une vulnérabilité critique, telle que CVE-2025-12972, pourrait être désastreux pour de nombreuses organisations.

Gérer plusieurs images de conteneurs à grande échelle est un défi. Les équipes s'appuient souvent sur différentes versions de la même image, et tous les avertissements de sécurité ne sont pas exploitables. La surveillance des images de conteneurs est donc un processus continu, et non une tâche ponctuelle.

Chez Aikido, nous comprenons que maintenir les images de conteneurs à jour n'est pas aussi simple que de « juste mettre à jour ». Quiconque a essayé en production comprend à quel point c'est loin d'être facile. Le simple fait de passer à la dernière image peut briser votre build, rompre les dépendances d'exécution et introduire des bugs subtils qui n'apparaissent qu'en production. C'est pourquoi nous nous sommes associés aux équipes de Root.io pour vous proposer Autofix, qui vous donne la possibilité de mettre à niveau votre image de base en un seul clic,

Gravité : Moyenne → Élevée

6. Pare-feu mal configurés

En 2019, Capital One a subi l'une des violations de sécurité cloud les plus importantes de l'histoire, affectant plus de 100 millions de clients. L'attaque a été un exemple coûteux de la façon dont une seule mauvaise configuration peut se transformer en une violation de données à grande échelle.

L'acteur de la menace a exploité une vulnérabilité de type Server-Side Request Forgery (SSRF) dans le pare-feu applicatif (WAF) de Capital One pour accéder au service de métadonnées d'instance AWS. La SSRF permet à un attaquant de rediriger sa requête web vers n'importe quelle adresse IP de son choix, et c'est une vulnérabilité bien connue.

La violation a entraîné l'exposition d'informations personnelles pour environ 100 millions d'individus aux États-Unis et 6 millions au Canada, y compris les noms, adresses, scores de crédit et numéros de sécurité sociale.

Ce qui rend cela particulièrement préoccupant, c'est que le WAF, un outil de sécurité conçu pour protéger les applications, est devenu lui-même le vecteur d'attaque. Si le WAF avait été correctement configuré ou si IMDSv2 avait été appliqué, l'attaque aurait été beaucoup plus difficile à exécuter. La leçon à retenir est que même les ressources destinées à l'infrastructure peuvent être un vecteur d'attaque si elles sont mal configurées.

Gravité : faible -> moyenne

7. Fonctions serverless mal configurées

Les fonctions serverless ont conquis le cœur de nombreux développeurs grâce à leur facilité de déploiement, leur large support linguistique et l'absence de serveurs à gérer. Cela crée l'illusion que les fonctions serverless sont sécurisées par défaut.

En réalité, les fonctions serverless créent une opportunité unique pour les attaquants d'exploiter des rôles de gestion des identités et des accès (IAM) trop permissifs et d'opérer la plupart du temps sans être détectés.

Par exemple, un attaquant pourrait exploiter une fonction Lambda avec une politique IAM s3:* trop permissive pour exfiltrer des données sensibles de chaque bucket S3 de votre compte, tout en donnant l'impression que la fonction exécute ses tâches légitimes.

Gravité : faible -> moyenne (en fonction des politiques IAM de la fonction serverless)

Comment obtenir une visibilité sur les vulnérabilités de sécurité cloud

Parmi les plateformes de sécurité cloud modernes, Aikido Security s'impose comme l'option la plus complète et la plus conviviale pour les développeurs. Elle offre aux équipes une visibilité complète sur leur cloud, des mauvaises configurations aux VM vulnérables, en passant par les images de conteneurs, les charges de travail Kubernetes et l'IaC, le tout dans une vue unifiée, sans bruit ni duplication.

Aikido combine l'intégration sans agent, l'analyse de machines virtuelles, le CSPM, l'analyse des images Kubernetes et des conteneurs, les contrôles IaC, et même la correction automatique par IA pour les images de conteneurs. Les équipes peuvent commencer par la gestion de la posture de sécurité cloud et étendre leurs capacités au code, aux conteneurs ou à la sécurité des API à mesure qu'elles se développent, sans avoir à adopter plusieurs outils.

Que vous sécurisiez un environnement restreint ou gériez des milliers de ressources, Aikido vous aide à vous concentrer sur les risques les plus importants, à réduire rapidement votre surface d'attaque et à éviter complètement la prolifération d'outils, le tout depuis une seule plateforme conçue pour les équipes de sécurité et d'ingénierie.

Conclusion

La sécurité du cloud ne se limite pas à la correction des vulnérabilités ; il s'agit d'obtenir une visibilité complète sur votre infrastructure, votre code et vos dépendances, et d'agir sur les risques les plus importants.

Avec Aikido, les équipes peuvent unifier la surveillance du cloud, l'analyse du code et la sécurité de la chaîne d'approvisionnement au sein d'une plateforme unique, prioriser les menaces en fonction du risque réel et prendre des mesures proactives avant que les attaquants ne frappent.

Si vous êtes prêt à franchir une nouvelle étape dans la sécurisation de votre environnement cloud, commencez gratuitement et découvrez à quel point la sécurité du cloud peut être simple, conviviale pour les développeurs et efficace !

FAQ

Comment les erreurs de configuration contribuent-elles aux vulnérabilités de la sécurité du cloud et comment peuvent-elles être évitées ?

Les erreurs de configuration du cloud, telles que des buckets de stockage ouverts, des permissions excessives ou des paramètres réseau défectueux, peuvent exposer des données ou des systèmes sensibles aux attaquants. La prévention implique l'audit régulier des environnements cloud, l'application du principe du moindre privilège, l'utilisation d'outils de gestion de configuration automatisés et la surveillance continue des déviations. Des plateformes comme Aikido Security aident à détecter les erreurs de configuration dans les environnements multi-cloud.

Comment les menaces internes affectent-elles la sécurité du cloud, et comment peuvent-elles être atténuées ?

Les menaces internes, qu'elles soient malveillantes ou accidentelles, peuvent compromettre la sécurité du cloud en divulguant des données, en créant des portes dérobées ou en abusant des privilèges d'accès. Les stratégies d'atténuation comprennent la mise en œuvre de contrôles d'accès stricts, la surveillance de l'activité des utilisateurs, l'application de l'authentification multi-facteurs et la formation des employés aux meilleures pratiques de sécurité. Des plateformes avancées telles qu'Aikido Security peuvent surveiller les comportements inhabituels des utilisateurs pour alerter les équipes sur les risques internes potentiels.

Quels outils et technologies détectent et traitent efficacement les principales vulnérabilités de la sécurité du cloud ?

Les plateformes de gestion de la posture de sécurité cloud (CSPM), les plateformes de protection des charges de travail cloud (CWPP), les plateformes de protection des applications cloud natives (CNAPP), les scanners de vulnérabilités et les outils de conformité automatisés aident à détecter et à corriger les vulnérabilités. Les solutions basées sur l'IA peuvent tracer des chemins d'attaque complexes et prioriser les menaces. Aikido Security intègre ces capacités, offrant une détection et une remédiation assistées par l'IA en temps réel sur le code, les dépendances et les ressources cloud.

Quel rôle les API non sécurisées jouent-elles dans la sécurité du cloud, et comment peuvent-elles être sécurisées ?

Les API non sécurisées peuvent exposer des données sensibles, permettre un accès non autorisé ou servir de points d'entrée pour des attaques. Les meilleures pratiques incluent une authentification et une autorisation strictes, la validation des entrées, la limitation de débit, le chiffrement et la surveillance continue. L'intégration de la sécurité des API au sein d'une plateforme de sécurité plus large, telle qu'Aikido Security, garantit que les API sont continuellement analysées pour détecter les vulnérabilités et les activités malveillantes.

Continuer la lecture :

Top 9 Docker sécurité des conteneurs

Les 10 principales vulnérabilités de sécurité des applications Web que chaque équipe devrait connaître

sécurité Kubernetes 9 principales sécurité Kubernetes et erreurs de configuration sécurité Kubernetes

Les principales vulnérabilités de sécurité du code présentes dans les applications modernes

Top 10 des vulnérabilités Python que les développeurs doivent éviter

Top des vulnérabilités de sécurité JavaScript dans les applications Web modernes

sécurité de la chaîne d’approvisionnement logicielle 9 principales sécurité de la chaîne d’approvisionnement logicielle expliquées

Sécurisez votre logiciel dès maintenant.