Bienvenue sur notre blog.

SAST vs DAST : Ce qu'il faut savoir.

Vous recherchez donc SAST et DAST. Ou vous cherchez à comprendre ce que sont les outils SAST et DAST : Quelles sont les principales différences ? Comment les utiliser ensemble ? En avez-vous besoin ?

Vous êtes au bon endroit. Entrons dans le vif du sujet.

Mais tout d'abord, l'essentiel :

- TL;DR : SAST vérifie la présence de vulnérabilités dans votre code avant l'exécution de votre application, tandis que DAST teste votre application en cours d'exécution pour détecter les problèmes qui apparaissent en temps réel.

- SAST est comme un expert qui révise votre code, DAST est comme un hacker qui essaie de s'introduire dans le code.

- L'utilisation conjointe de ces deux outils permet de détecter les problèmes de sécurité du début à la fin du déploiement et de garantir la sécurité de votre application.

- Plug sans vergogne 😇 - si vous cherchez SAST & DAST, venez nous voir. Nous nous occupons de vos SAST et DAST, pour que vous puissiez vous remettre à construire.

DAST & DAST : Ce qu'il faut savoir

Les tests statiques de sécurité des applications (SAST) et les tests dynamiques de sécurité des applications (DAST) sont deux méthodes essentielles de la sécurité des applications qui permettent d'identifier les vulnérabilités des logiciels.

Qu'est-ce que SAST ?

SAST, ou Static Application Security Testing, est une méthode de test qui analyse le code source d'une application dans un état statique ou non exécuté. Il s'agit d'une technique de test "boîte blanche".

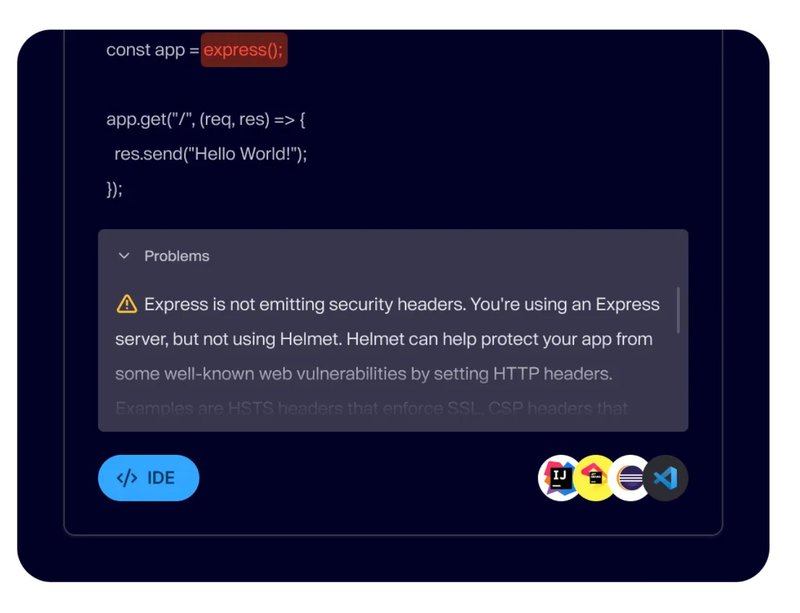

SAST permet aux développeurs d'identifier les vulnérabilités dès le début du processus de développement (SDLC), comme le développement du code ou les phases de révision du code. Les outils SAST sont faciles à intégrer dans les pipelines CI/CD et les IDE, de sorte que vous pouvez sécuriser votre code au fur et à mesure qu'il est écrit et l'analyser avant de valider les modifications dans le référentiel.

SAST peut détecter des vulnérabilités telles que l'injection SQL, les scripts intersites (XSS), les identifiants codés en dur et d'autres vulnérabilités du Top 10 de l'OWASP. Les outils SAST, comme Aikido SAST, analysent et comparent votre code à des bases de données de vulnérabilités de sécurité connues, comme la National Vulnerability Database (NVD).

SAST, c'est comme si un expert passait votre code au peigne fin et vous donnait un retour d'information immédiat sur les problèmes qu'il a découverts.

Cela dit, SAST est limité et ne peut pas être utilisé pour détecter des vulnérabilités spécifiques à l'exécution ou à l'environnement, telles que des erreurs de configuration ou des dépendances d'exécution. L'analyse du code nécessite que vous choisissiez un outil SAST qui prenne en charge votre langage de programmation.

Pourquoi l'AST est-il important ?

Cette détection précoce est cruciale car elle permet aux développeurs de résoudre les problèmes avant que l'application ne soit déployée, ce qui rend la correction des problèmes plus facile et moins coûteuse. SAST est une sécurité proactive qui peut faire gagner beaucoup de temps - et de maux de tête - à l'avenir.

Qu'est-ce que DAST ?

DAST, ou Dynamic Application Security Testing, est une méthode de test qui évalue une application en cours d'exécution.

Alors que SAST voit à l'intérieur de votre code source, DAST ne nécessite pas d'accès au code source. Au lieu de cela, DAST adopte une approche externe pour tester la sécurité de vos applications.

DAST simule des attaques sur l'application comme le ferait un pirate informatique. Il s'agit d'une technique "boîte noire".

Le DAST peut également être appelé "surveillance de surface" car il teste la surface ou le front-end de l'application web. Les outils DAST interagissent avec l'application via l'interface utilisateur, en testant diverses entrées et en observant les sorties pour identifier les vulnérabilités telles que les problèmes d'authentification, les mauvaises configurations du serveur et d'autres vulnérabilités d'exécution. Comme DAST fonctionne au moment de l'exécution, cela signifie que vous avez besoin d'une application fonctionnelle avant que les tests DAST n'aient un sens, ce qui est généralement le cas lors des phases de pré-production et de production.

Parce que DAST fonctionne en externe - et utilise des protocoles standardisés comme HTTP pour se connecter à votre application - DAST n'est pas lié à un langage de programmation spécifique, contrairement à SAST.

Pourquoi DAST est-il important ?

Cette méthode est importante pour détecter les problèmes que vous ne pouvez pas détecter avant le déploiement. DAST vous couvre pour différentes catégories d'erreurs. DAST identifie les risques qui surviennent lorsque l'application est opérationnelle, comme les erreurs de configuration du serveur ou de la base de données, les problèmes d'authentification et de cryptage qui permettent un accès non autorisé, ou les risques liés aux services web auxquels votre application se connecte.

Utilisation conjointe de SAST et de DAST

Il est recommandé d'utiliser SAST et DAST en même temps. La combinaison de SAST et de DAST vous permet de couvrir l'ensemble du cycle de vie du développement logiciel. Couvrez-vous dès le début avec SAST et assurez-vous d'avoir une résilience réelle plus tard avec DAST. Cette combinaison permet aux équipes de traiter les vulnérabilités à plusieurs stades et conduit finalement à des applications plus sûres.

Fiche de contrôle : SAST vs DAST

Approche des tests :

- SAST : Tests en boîte blanche (inside-out). Il ne nécessite pas d'application en cours d'exécution et permet de travailler "comme un développeur expert".

- DAST : Tests en boîte noire (outside-in). Il nécessite une application en cours d'exécution, en testant "comme un hacker".

Accès au code :

- SAST : Il faut avoir accès au code source.

- DAST : Aucun accès au code source n'est nécessaire.

Quand l'utiliser dans le cycle de développement du logiciel (SDLC) :

- SAST : Utilisé dès le début du SDLC. Intégrer dans votre CI/CD et IDE pour sécuriser le code au fur et à mesure qu'il est écrit.

- DAST : Utilisé plus tard dans le SDLC, à partir de la phase de pré-production et de production.

Type de vulnérabilités détectées :

- SAST : Détecte les problèmes de sécurité dans le code source, tels que les injections SQL, les scripts intersites (XSS) et les informations d'identification codées en dur.

- DAST : Détecte les vulnérabilités liées à l'exécution et à l'environnement, telles que les mauvaises configurations.

Principaux avantages :

- SAST : Identifie les vulnérabilités à un stade précoce, ce qui facilite les mesures correctives et permet d'économiser du temps et de l'argent.

- DAST : teste le comportement de l'application comme le ferait un véritable attaquant, ce qui permet de couvrir une surface d'attaque plus large, de détecter différentes catégories d'erreurs (comme les problèmes de configuration) et de produire peu de faux positifs.

Principales limites :

- SAST : dépendent du langage et de la plate-forme, peuvent produire des faux positifs et ne peuvent pas découvrir les problèmes liés à l'exécution ou à l'environnement.

- DAST : Ne permet pas d'identifier la source exacte des vulnérabilités, nécessite une application en cours d'exécution et les vulnérabilités sont plus coûteuses à corriger à ce stade.

Outils Open Source populaires :

- SAST : Semgrep, Bandit, Gosec.

- DAST : ZAP, Nuclei.

Les meilleurs outils SBOM pour les développeurs : Nos 2025 choix

Garder la trace de toutes les parties d'une application n'est pas une tâche facile. Les développeurs utilisent souvent des bibliothèques, des cadres et des dépendances open-source, ce qui complique la sécurisation et la fiabilité des logiciels.

Une nomenclature logicielle (SBOM) permet de dresser la liste de tous les composants d'une application. Cet inventaire permet aux organisations de gérer les risques, de rester conformes et d'améliorer la cybersécurité.

Les SBOM devenant de plus en plus importants, les outils qui facilitent leur création et leur gestion sont très demandés. Cet article examine les outils SBOM, leurs principales caractéristiques, leurs avantages et les meilleures options disponibles aujourd'hui.

Comprendre les SBOM et les besoins des développeurs

Un SBOM (Software Bill of Materials) est une liste de tout ce qui se trouve à l'intérieur d'un logiciel - bibliothèques, frameworks, dépendances, versions et métadonnées. Il aide les développeurs, les équipes de sécurité et les entreprises à garder une trace de ce qui se trouve dans leur code.

Le suivi manuel des dépendances est un cauchemar, en particulier dans les grands projets. Les outils SBOM automatisent cette tâche en analysant le code, en identifiant les composants et en tenant les inventaires à jour.

Ils signalent également les vulnérabilités et les risques liés aux licences en effectuant des vérifications dans des bases de données connues. Avec des réglementations telles que le décret Biden de 2021 exigeant des SBOM pour les logiciels fédéraux, disposer de l'outil adéquat garantit la conformité et facilite les audits de sécurité.

Principales caractéristiques des principaux outils SBOM

Lorsque vous choisissez des outils SBOM, privilégiez ceux qui prennent en charge des formats standard tels que CycloneDX de l'OWASP et les balises SWID. Ces formats garantissent la compatibilité, simplifient le partage des données et aident à répondre aux exigences réglementaires tout en améliorant la collaboration avec les partenaires. Tenez compte de ces aspects lors de la sélection de votre outil SBOM :

- Intégration dans votre pile : L'outil doit fonctionner sans effort avec vos pipelines CI/CD et vos systèmes de construction. Cela permet la génération automatique de SBOM pendant le développement, en les gardant à jour avec les dernières modifications du code et en réduisant les efforts manuels.

- Visibilité des dépendances: Un bon outil SBOM offre une vision claire des chaînes de dépendance complexes et des relations transitives. Cela aide les développeurs à comprendre les vulnérabilités potentielles et à gérer les mises à jour dans toutes les dépendances.

- Perspectives en matière de risques et de conformité: Recherchez des outils qui s'intègrent à des bases de données de vulnérabilités et de licences. Cela permet d'évaluer les risques en temps voulu, de hiérarchiser les efforts de remédiation et de maintenir la conformité légale.

- Interface conviviale: Une interface simple et intuitive est essentielle. Des fonctionnalités telles que la comparaison, l'édition et la fusion facilitent la collaboration et aident les développeurs à accéder rapidement aux informations dont ils ont besoin pour sécuriser le logiciel.

En général, choisissez un outil qui simplifie votre flux de travail, renforce la sécurité et assure la conformité de votre logiciel.

Les meilleurs générateurs de SBOM libres et gratuits

Les outils SBOM à code source ouvert offrent un moyen rentable de gérer les composants logiciels tout en garantissant la transparence et les améliorations apportées par la communauté. Ces outils sont précieux pour les organisations qui donnent la priorité aux solutions à code source ouvert et qui tirent parti des contributions de la communauté en vue d'une amélioration continue.

1. Syft by Anchore

Syft, développé par Anchore, est un outil d'interface de ligne de commande (CLI) polyvalent qui extrait les SBOM des images de conteneurs et des systèmes de fichiers. Son adaptabilité aux formats OCI, Docker et Singularity en fait un choix idéal pour divers écosystèmes de conteneurs. En produisant des SBOM en CycloneDX, SPDX et dans son format propriétaire, Syft s'aligne sur les standards de l'industrie et s'adresse aux développeurs et aux équipes de sécurité.

Syft s'intègre sans effort dans les flux de développement existants, offrant une solution de gestion d'inventaire rationalisée. Il s'adresse spécifiquement aux environnements conteneurisés modernes, permettant un suivi complet des composants logiciels, du développement au déploiement, et garantissant une vue cohérente des dépendances des applications.

2. Trivy

Trivy by Aqua Security est un puissant scanner open-source conçu pour la sécurité et la conformité. Il détecte les vulnérabilités, les mauvaises configurations et les secrets exposés dans les images de conteneurs, les systèmes de fichiers et les dépôts de code. Prenant en charge plusieurs langues et gestionnaires de paquets, Trivy s'intègre de manière transparente dans les pipelines CI/CD, permettant des contrôles de sécurité automatisés tout au long du développement.

En tant que projet hébergé sur GitHub, Trivy bénéficie des contributions continues de la communauté et évolue pour répondre aux défis modernes en matière de sécurité. Sa prise en charge de la génération de SBOM aux formats SPDX et CycloneDX améliore la transparence et la conformité, ce qui en fait un outil essentiel pour les organisations qui accordent la priorité à la sécurité des logiciels et aux meilleures pratiques open-source.

Principaux outils SBOM commerciaux et d'entreprise

L'exploration des outils SBOM d'entreprise révèle des solutions conçues pour une supervision complète des logiciels, offrant des fonctionnalités allant au-delà de l'énumération des composants. Ces outils s'intègrent de manière transparente dans les environnements d'entreprise, améliorant ainsi la surveillance, la conformité et l'agilité opérationnelle.

3. Sécurité en aïkido

Aikido Security excelle en fournissant des informations détaillées sur les dépendances logicielles directes et indirectes, en détectant les risques subtils au sein des progiciels. Ses analyses approfondies des licences dans les environnements de conteneurs permettent aux entreprises de comprendre en profondeur les problèmes de conformité.

Les modèles analytiques avancés d'Aikido traduisent les termes juridiques en informations exploitables, simplifiant ainsi la gestion des risques. Cette approche permet aux équipes de sécurité de prioriser les actions de manière efficace, assurant une position proactive dans la réduction des menaces potentielles.

4. FOSSA

FOSSA automatise la création de SBOM grâce à une intégration poussée avec les systèmes de contrôle de version et les pipelines de développement, rationalisant ainsi les opérations pour les équipes de développement. Il offre une visibilité complète sur les composants logiciels, en mettant en correspondance les dépendances avec les licences et les vulnérabilités, ce qui permet de mettre en place des pratiques de sécurité robustes.

Cet outil améliore la conformité et la sécurité en fournissant des informations sur les exigences des licences open-source et les vulnérabilités. Cette capacité permet aux organisations de gérer les risques de manière proactive, en veillant à ce que les problèmes soient résolus avant qu'ils ne se répercutent sur les environnements de production.

5. Entreprise Anchore

Anchore Enterprise offre un cadre holistique pour la gestion des SBOM, s'inscrivant comme un élément fondamental dans les stratégies de sécurité de la chaîne d'approvisionnement en logiciels. Il englobe l'ensemble du cycle de vie des SBOM, de la création à la surveillance post-déploiement, garantissant ainsi un contrôle et une sécurité continus.

Prenant en charge divers formats, Anchore Enterprise utilise des outils d'analyse avancés pour détecter les vulnérabilités, offrant ainsi une solution complète pour la gestion des risques logiciels. Cette capacité permet aux entreprises de maintenir un environnement logiciel sécurisé et conforme, préservant ainsi l'intégrité opérationnelle.

6. Mendicité

Mend intègre la génération de SBOM dans sa suite complète d'analyse de logiciels, offrant ainsi une double capacité de suivi des composants et de gestion des vulnérabilités. En offrant des informations sur les licences et les vulnérabilités des logiciels libres, Mend facilite l'évaluation approfondie des risques, garantissant ainsi la qualité et la conformité des logiciels.

L'outil fournit des stratégies de remédiation et met à jour les SBOM de manière dynamique, en alignant les mesures de sécurité sur les activités de développement en cours. Cette approche soutient les opérations agiles, permettant aux organisations de s'adapter rapidement aux menaces émergentes et de maintenir une chaîne d'approvisionnement logicielle résiliente.

Choisir le bon outil SBOM

Tenez compte de ces aspects pour sélectionner la bonne solution SBOM pour votre pile :

- Commencez par votre pile : Choisissez un outil SBOM adapté à vos processus de développement et de déploiement. Recherchez des outils qui s'intègrent de manière transparente à vos systèmes de construction et à vos cadres d'automatisation existants afin de maintenir les SBOM à jour automatiquement.

- Connaître vos exigences : Comprenez les formats de SBOM requis pour votre secteur d'activité ou vos réglementations. Choisissez des outils qui prennent en charge les formats standardisés afin de garantir la conformité et une collaboration harmonieuse tout au long de la chaîne d'approvisionnement en logiciels. -

- Se concentrer sur la gestion des risques: Choisissez des outils qui offrent des rapports clairs et détaillés sur les vulnérabilités et les problèmes de licence. Une interface conviviale permet aux équipes de traiter rapidement les risques et de maintenir la sécurité.

- Pensez à l'évolutivité: Si vous gérez un vaste portefeuille de logiciels, choisissez des outils capables de gérer des volumes importants de composants sans ralentissement. Les outils évolutifs garantissent une supervision fiable au fur et à mesure que votre développement prend de l'ampleur.

- Comparez les options open-source et les options commerciales: Les outils à code source ouvert sont rentables et flexibles, tandis que les solutions commerciales offrent souvent des fonctionnalités avancées, une meilleure assistance et des intégrations plus poussées. Adaptez l'outil aux besoins de votre organisation, tant pour les objectifs à court terme que pour la croissance à long terme.

L'adoption précoce d'un outil SBOM vous permet d'éviter les problèmes de conformité et de garder une trace des licences OSS à risque que votre équipe pourrait utiliser. Commencez dès maintenant à protéger vos logiciels - essayezgratuitement Aikido pour obtenir une vision claire de vos licences et automatiser la gestion du SBOM.

5 alternatives à Snyk et pourquoi elles sont meilleures

Snyk est largement reconnu comme l'un des meilleurs outils de sécurité pour les développeurs, en particulier lorsqu'il s'agit de trouver des vulnérabilités dans le code open-source, les conteneurs et l'infrastructure en tant que code. Cependant, aucun outil n'est parfait pour tous les scénarios et l'accès à la plateforme Snyk a un prix. En fonction de vos besoins, il existe peut-être des alternatives à Snyk qui offrent une meilleure intégration, de meilleures fonctionnalités ou tout simplement un meilleur rapport qualité-prix.

Nous examinerons ici 5 alternatives à Snyk et nous verrons pourquoi elles pourraient mieux convenir à votre organisation.

1. Sécurité en aïkido

- Pourquoi c'est mieux: tout-en-un appsec

- Vue d'ensemble: Aikido intègre des scanners open-source dans une plateforme de gestion des vulnérabilités 10-en-1, offrant une valeur exceptionnelle avec des niveaux de prix abordables.

- Avantages:

- L'accent est mis sur la réduction du bruit

- Scanners de vulnérabilité 10 en 1

- Analyse continue tout au long du cycle de développement

- Capacités approfondies d'application des politiques

- Pourquoi il pourrait être meilleur que Snyk:

- Alors que Snyk fournit une bonne base de scanners de sécurité puissants, Aikido est supérieur pour les organisations qui ont besoin d'une protection globale contre les vulnérabilités, d'un suivi des licences et de fonctions de conformité, en particulier dans les industries hautement réglementées - et tout cela à un prix abordable.

2. Dependabot

- Pourquoi c'est mieux: Intégration transparente avec GitHub

- Vue d'ensemble: Acquis par GitHub, Dependabot offre des mises à jour automatiques des dépendances pour vos projets. Il surveille en permanence les vulnérabilités de vos dépendances et génère automatiquement des demandes de mise à jour.

- Avantages:

- Intégration native avec les dépôts GitHub

- Demandes d'extraction et correctifs automatisés avec une configuration minimale

- Simple, léger et facile à utiliser

- Gratuit pour les dépôts publics et privés sur GitHub

- Pourquoi cela pourrait être mieux:

- Si votre base de code est hébergée sur GitHub, l'intégration native de Dependabot en fait un choix naturel. Il est également entièrement automatisé, ce qui signifie moins de travail manuel comparé à l'approche plus interactive de Snyk.

3. SonarQube

- Pourquoi c'est mieux: La qualité du code et la sécurité

- Vue d'ensemble: SonarQube est un outil de qualité et de sécurité du code qui analyse les bases de code à la recherche d'odeurs de code et de vulnérabilités de sécurité, ce qui en fait une excellente option pour les développeurs à la recherche d'un outil qui allie la sécurité à la santé du code.

- Avantages:

- Combine les contrôles de qualité du code avec l'analyse de sécurité

- Prise en charge d'un grand nombre de langues et plugins créés par la communauté

- Intégration avec les outils CI/CD et les pipelines DevOps les plus répandus

- Rapports détaillés sur la dette technique et les vulnérabilités

- Pourquoi cela pourrait être mieux:

- Supposons que vous recherchiez un outil qui aille au-delà des vulnérabilités de sécurité et qui fournisse des informations sur la qualité du code. Dans ce cas, la capacité de SonarQube à mettre en évidence les problèmes de maintenabilité et de performance est un atout majeur.

4. Clair

- Pourquoi c'est mieux: Accent mis sur la sécurité des conteneurs

- Vue d'ensemble: Clair est un scanner de vulnérabilités open-source principalement axé sur les images de conteneurs Docker et OCI. Il s'intègre directement dans vos pipelines de conteneurs, analysant les vulnérabilités dans les images.

- Avantages:

- Forte concentration sur la sécurité des conteneurs, en particulier pour les environnements Kubernetes.

- Intégration transparente avec les registres de conteneurs tels que Docker Hub et Quay.io

- Open-source, permettant la personnalisation et l'intégration avec d'autres outils

- Analyse continue des vulnérabilités connues

- Pourquoi cela pourrait être mieux:

- Alors que Snyk couvre la sécurité des conteneurs, Clair se concentre exclusivement sur les conteneurs, ce qui lui permet d'offrir une approche plus fine et plus granulaire. Pour les organisations profondément investies dans les environnements conteneurisés, Clair peut offrir une meilleure visibilité et des options de personnalisation.

5. Aqua Security

- Pourquoi c'est mieux: Sécurité de bout en bout dans le nuage

- Présentation: Aqua Security fournit une solution holistique pour sécuriser les conteneurs, les fonctions sans serveur et d'autres applications cloud-natives. Elle couvre un large éventail de besoins en matière de sécurité, de l'analyse d'image à la protection de l'exécution.

- Avantages:

- Solution de sécurité de bout en bout pour les conteneurs, serverless et Kubernetes.

- De solides capacités de protection en cours d'exécution

- Détection des menaces et surveillance des anomalies en temps réel

- S'intègre aux pipelines CI/CD et à de multiples plateformes cloud.

- Pourquoi cela pourrait être mieux:

- La profondeur d'Aqua en matière de sécurité cloud-native, en particulier sa détection des menaces en temps réel et sa protection de l'exécution, en fait une solution plus puissante pour les environnements cloud-native par rapport à Snyk, qui se concentre davantage sur l'analyse et la remédiation pendant la phase de développement.

Conclusion

Snyk est un outil puissant, mais ces alternatives peuvent offrir de meilleures solutions en fonction de vos besoins spécifiques. Aikido offre un excellent rapport qualité-prix avec une plateforme tout-en-un, Dependabot excelle dans l'intégration et l'automatisation de GitHub, SonarQube améliore la qualité du code tout en garantissant la sécurité, Clair se spécialise dans la sécurité des conteneurs et Aqua Security offre une sécurité cloud-native complète. En fin de compte, le meilleur outil pour votre organisation dépendra de vos flux de travail existants, de la complexité de votre infrastructure et des défis spécifiques que vous essayez de résoudre.

Pourquoi nous sommes ravis de nous associer à Laravel

Nous sommes ravis d'annoncer d'annoncer notre nouveau partenariat avec Laravel, le framework PHP pour les artisans développeurs web.

TL;DR Laravel aide les développeurs PHP à créer leur meilleur travail, maintenant Aikido aide à le sécuriser. 🤝

Laravel est un framework PHP de premier plan, apprécié par des centaines de milliers de développeurs dans le monde entier. En fait, plus de 30% de notre base d'utilisateurs Aikido utilise déjà Laravel.

A partir d'aujourd'hui, nous sommes le fournisseur AppSec préféré de Laravel. Les développeurs qui construisent avec Laravel peuvent directement sécuriser leurs applications Forge nouvelles ou existantes en quelques clics - grâce à Aikido.

Cette intégration est conçue pour aider les développeurs PHP à assurer la sécurité. Les utilisateurs de Laravel bénéficient d'une vue d'ensemble instantanée de tous les problèmes de sécurité du code et du cloud - avec un auto-tri agressif - pour voir ce qui est important et comment le corriger. Ils peuvent ainsi retourner à la construction.

Sécurisez vos applications PHP dès le premier jour

Laravel fournit aux développeurs PHP les outils les plus avancés pour créer des applications exceptionnelles. Laravel le fait à travers une suite croissante de produits remarquables comme Forge, leur premier service pour aider les développeurs PHP à gérer les serveurs pour leurs applications. Forge alimente plus de 600 000 applications PHP.

Lorsqu'il s'agit de créer des applications exceptionnelles, la construction n'est qu'une partie. Les sécuriser en est une autre.

Jusqu'à présent.

Depuis l'interface utilisateur de Forge, les développeurs qui découvrent Aikido peuvent créer un espace de travail et connecter leurs référentiels. Une fois connectés, les utilisateurs reçoivent automatiquement les problèmes de sécurité classés par ordre de priorité, avec une estimation du temps de résolution et un contexte complet, pour toutes leurs applications PHP. Là où ils les gèrent dans Forge.

Grâce à notre système de tri automatique (qui réduit de 85 % le nombre de faux positifs !), les développeurs verront ce qui est vraiment important et recevront des conseils étape par étape pour résoudre rapidement les problèmes critiques.

AppSec à volonté pour les développeurs PHP

Nous le savons, la sécurité, ça craint. Et cela devient de plus en plus difficile au fur et à mesure que vous grandissez. Pression réglementaire croissante, nouveaux systèmes de conformité, questionnaires de sécurité fastidieux de la part de clients haut de gamme, ... la liste est longue.

Nous pensons donc qu'il s'agit d'une affaire importante - si vous construisez une nouvelle application Laravel aujourd'hui, vous aurez AppSec réglé dès que possible. Si vous avez déjà des applications Laravel en production, votre chemin vers la résolution des vulnérabilités de sécurité critiques passe de quelques heures ou jours à quelques minutes.

À long terme, plus de 600 000 développeurs utilisant Forge bénéficieront d'un AppSec continu. En commençant par un retour d'information instantané sur tout nouveau problème de sécurité introduit via une demande d'extraction, jusqu'à l'analyse des logiciels malveillants, et plus encore. Ils peuvent ajouter des fournisseurs de cloud, des conteneurs et des domaines supplémentaires pour profiter pleinement de notre sécurité "à volonté".

Les développeurs Laravel peuvent également tirer parti de cette nouvelle intégration pour se libérer des réglementations croissantes et des exigences de conformité qui se présentent à eux ; en utilisant des rapports de conformité prêts à l'emploi et en automatisant les contrôles techniques pour atteindre les normes SOC2, ISO 27001, HIPAA, et bien plus encore.

Comment fonctionne l'intégration Aikido-Laravel ?

- Une fois dans Forge, allez dans "Paramètres du compte" ou sur un site Forge. Vous y trouverez la nouvelle intégration d'Aikido dans la barre latérale ;

- Cliquez ensuite sur le bouton Connecter l'espace de travail Aikido;

- Nous vous demanderons de créer un compte Aikido gratuitement. Vous pouvez également vous connecter à votre compte existant via GitHub, GitLab, Bitbucket et d'autres fournisseurs Git ;

- Donnez à Aikido l'autorisation d'accéder aux dépôts pertinents pour ce site et cet environnement de production. Et nous allons nous mettre au travail avec notre fameux scan rapide ;

- Vous obtiendrez vos premiers résultats en moins de 60 secondes. ⚡

Vous pouvez ensuite retourner dans Forge pour voir quels problèmes Aikido a trouvés - avec une priorisation basée sur l'impact sur votre application et la sévérité de la vulnérabilité elle-même, et plus encore.

A partir de là, vous pouvez toujours cliquer sur le bouton Aller à l'Aïkido depuis n'importe quel site, ou sur les préférences de votre compte, pour accéder à tous vos nouveaux espaces de travail de l'Aïkido.

Pour plus de détails sur son fonctionnement, consultez la documentation.

Vous êtes plutôt visuel ? Jetez un coup d'œil à cette vidéo de présentation réalisée directement par les responsables de Laravel.

Quelle est la prochaine étape ?

Nous sommes ravis d'unir nos forces à celles de Laravel et des personnes talentueuses qui en sont à l'origine. Ensemble, les développeurs peuvent passer moins de temps à se préoccuper de la sécurité et plus de temps à créer des applications exceptionnelles. N'hésitez pas à jeter un coup d'œil à Forge, si vous ne l'avez pas encore fait.

Vous pouvez connecter vos comptes Laravel et Aikido dès aujourd'hui. Une fois que vous aurez résolu votre première vulnérabilité critique, faites-nous savoir sur LinkedIn ou X comment nous pourrions rendre votre expérience AppSec encore plus simple et plus rapide.

110 000 sites touchés par l'attaque de la chaîne d'approvisionnement de Polyfill

Un exploit critique vient d'apparaître, ciblant cdn.polyfill.io, un domaine populaire pour les polyfills. Plus de 110 000 sites web ont été compromis par cette attaque de la chaîne d'approvisionnement, qui intègre des logiciels malveillants dans des fichiers JavaScript.

TL;DR

Si votre site web utilise http://polyfill.io/, supprimez-le IMMÉDIATEMENT.

Qui est concerné par cette attaque de la chaîne d'approvisionnement ?

Le cdn.polyfill.io a été détourné pour diffuser des scripts malveillants. Cela signifie que tout site s'appuyant sur ce domaine pour des polyfills - une méthode permettant d'ajouter de nouvelles fonctionnalités aux anciens navigateurs, comme les fonctions JavaScript modernes - est en danger. Chercheurs en sécurité à Sansec ont été les premiers à identifier les nombreux cas de charges utiles de logiciels malveillants, qui redirigeaient notamment les utilisateurs mobiles vers un site de paris sportifs,

Cette attaque de la chaîne d'approvisionnement peut compromettre les données de vos utilisateurs et l'intégrité de vos applications, et comprend même une protection intégrée contre la rétro-ingénierie et d'autres astuces astucieuses pour vous empêcher d'observer comment elle affecte vos utilisateurs finaux.

L'équipe de recherche d'Aikido ajoute continuellement de nouveaux avis pour les dépendances qui utilisent pollyfill[.]io sous le capot, ce qui rendrait vos applications vulnérables à l'attaque de la chaîne d'approvisionnement. Quelques dépendances notables incluent :

- albertcht/invisible-recaptcha (Plus de 1m d'installations)

- psgganesh/anchor

- polyfill-io-loader

Depuis que les détails de l'attaque ont été rendus publics, Namecheap a mis le nom de domaine en attente, empêchant ainsi toute requête vers le logiciel malveillant polyfill. Bien que cette mesure permette d'éviter la propagation des logiciels malveillants à court terme, il convient de poursuivre la mise en œuvre d'une solution appropriée.

Comment remédier à cette vulnérabilité ?

Scannez votre code maintenant. La fonction SAST d'Aikido analyse votre base de code à la recherche d'instances de cdn.polyfill.io.

Créez un compte Aikido pour que votre code soit scanné

Toutes les découvertes relatives à cette attaque de la chaîne d'approvisionnement par les polyfills seront placées en tête de liste, car elles ont un score critique de 100. Veillez à supprimer immédiatement toutes les instances de polyfills détectées afin de vous prémunir, ainsi que les utilisateurs, contre cette attaque critique de la chaîne d'approvisionnement.

La bonne nouvelle, c'est que selon l'auteur original, vous pouvez probablement supprimer cdn.polyfill.ioou l'un des paquets de dépendances concernés, sans affecter l'expérience de l'utilisateur final de votre application.

Aujourd'hui, aucun site web ne nécessite l'un des polyfills de la bibliothèque http://polyfill.io. La plupart des fonctionnalités ajoutées à la plate-forme web sont rapidement adoptées par les principaux navigateurs, à quelques exceptions près qui ne peuvent généralement pas être remplies, comme Web Serial et Web Bluetooth.

Si vous avez besoin de capacités Polyfill, vous pouvez utiliser des alternatives récemment déployées par Fastly ou Cloudflare.

L'essentiel de la cybersécurité pour les entreprises LegalTech

Selon IBM et Ponemon, le coût moyen d'une violation de données est de 4,35 millions de dollars ! Il n'est donc pas étonnant que les entreprises ressentent le besoin d'investir massivement dans la cybersécurité. Pour les entreprises de technologie juridique, qui traitent quotidiennement un grand nombre de données sensibles sur leurs clients, les enjeux sont encore plus importants. Au-delà de l'impact financier immédiat, une violation de données peut causer une grave atteinte à la réputation qui est souvent beaucoup plus difficile à réparer, ce qui fait de la cybersécurité une priorité absolue pour les professionnels du droit. À mesure que le monde numérique évolue, les stratégies de protection des informations sensibles doivent également s'adapter à des menaces de plus en plus sophistiquées.

ELTA, l'association européenne de la Legal Tech, a réuni certains des plus grands experts en cybersécurité d'aujourd'hui dans une salle de réunion numérique. Roeland Delrue, cofondateur et directeur de la recherche chez Aikido Security, Aidas Kavalis, cofondateur et chef de produit chez Amberlo, Wouter Van Respaille, cofondateur et directeur technique chez Henchman et Michiel Denis, responsable de la croissance chez Henchman partagent leur expertise et leurs idées sur la façon d'installer un cadre de cybersécurité solide pour les entreprises de la LegalTech.

L'importance croissante de la cybersécurité

Quelles sont les normes fondamentales de cybersécurité que toute application de technologie juridique devrait respecter, et comment ces normes ont-elles évolué avec les menaces émergentes ? Roeland Delrue, cofondateur et directeur de la recherche chez Aikido Security, souligne que le développement d'une application juridique sécurisée commence par le code.

- Les programmeurs écrivent l'application en code. La première couche de sécurité consiste à s'assurer que le code lui-même est sécurisé

- Une fois que le code est prêt, il est généralement expédié dans des conteneurs - qui représentent la deuxième couche qui doit être scannée et surveillée.

- La troisième couche est l' environnement en nuage dans lequel l'application est déployée.

Vient ensuite la quatrième couche, les domaines (login.com ou app.com) par lesquels les utilisateurs accèdent à l'application.

Conformité et contrôle continu

Wouter Van Respaille, cofondateur et directeur technique de Henchman, a souligné l'importance de la conformité aux normes industrielles telles que ISO 27001 et SOC 2. Ces certifications ne sont pas de simples cases à cocher ; elles indiquent que le fournisseur prend la sécurité au sérieux. Il a fait remarquer que les entreprises qui n'ont pas ces certifications pourraient ne pas disposer des ressources nécessaires ou ne pas s'engager en faveur de la sécurité.

Au-delà de la conformité, la surveillance continue et les approches créatives telles que les programmes de récompense des bogues sont cruciales. Ces programmes font appel à des hackers éthiques qui testent continuellement le système, offrant ainsi une couche de sécurité supplémentaire par rapport aux outils d'analyse traditionnels. M. Van Respaille décrit l'approche adoptée par Henchman : "Aikido scanne en permanence notre infrastructure et notre code. En outre, nous utilisons Intigriti pour la chasse aux bogues, ce qui implique un collectif de pirates sociaux qui sondent et explorent nos systèmes de manière créative. Comparée aux outils d'analyse traditionnels, cette approche est beaucoup plus innovante. Nous utilisons également Phished pour envoyer des simulations d'hameçonnage à tous nos employés, afin de les sensibiliser à l'hameçonnage et à la sécurité tout en ajoutant une touche de gamification. En tant qu'entreprise gérant un flux incessant de données sensibles, il est important d'avoir ces partenariats plutôt que de tout faire soi-même.

La cybersécurité étant un sujet complexe, Aidas Kavalis, cofondateur et responsable des produits chez Amberlo, souligne qu'il est judicieux de faire appel à un tiers pour évaluer les fournisseurs. "Un expert dans le domaine peut vous aider à découvrir des choses auxquelles vous n'auriez jamais pensé. Même si une norme ISO27001 ou SOC 2 est mise en œuvre, comment être sûr que le certificat correspond à la réalité ? Un professionnel aide à poser les bonnes questions et à s'assurer que les bonnes choses sont vérifiées dès le départ.

Les données juridiques sont très sensibles et précieuses

Les panélistes s'accordent à dire que les applications de technologie juridique sont confrontées à des défis de cybersécurité uniques par rapport à d'autres applications web, étant une cible privilégiée pour les pirates informatiques, au même titre que les institutions financières. Les données juridiques, tout comme les données financières, sont très sensibles et précieuses. "La différence est que les institutions financières gèrent de l'argent, alors que les cabinets d'avocats gèrent des informations sur leurs clients, qui peuvent parfois causer plus de dégâts en cas de violation. Récemment, il y a eu plusieurs attaques où des cabinets d'avocats ont été piratés, ce qui a conduit à un ciblage individuel de leurs clients. C'est pourquoi je pense que les cabinets d'avocats font définitivement partie des secteurs les plus à risque", déclare M. Kavalis.

M. Delrue recommande vivement de tenir compte de la valeur des données que vous traitez, car elle a une incidence sur le niveau de sécurité requis : "Par exemple, il y a une grande différence entre un fournisseur de technologie juridique qui se contente d'examiner les contrats sans les stocker et un fournisseur qui détient les contrats réels de nombreux clients. Plus vous détenez de données sensibles, plus vous devenez une cible attrayante pour les pirates informatiques, qui cherchent à extorquer de l'argent par le biais de ransomwares ou en vendant les données. Par conséquent, que vous soyez un fournisseur ou un consommateur de legaltech, vous devez évaluer la sensibilité et la valeur de vos données pour des acteurs malveillants potentiels. Si vos données ont une grande valeur, il est essentiel de mettre en œuvre des mesures de cybersécurité plus rigoureuses que celles d'une entreprise moyenne."

Évaluation de la sécurité des technologies juridiques

Lorsqu'ils évaluent la sécurité des produits de technologie juridique, les cabinets d'avocats doivent également tenir compte de la sensibilité et du volume des données qu'ils traitent et s'assurer que les applications disposent des mesures de sécurité nécessaires.

En tant que fournisseur de technologie juridique, Kavalis reçoit trois demandes de la part de ses clients :

- Les certifications ISO ou SOC 2, ainsi que les questionnaires de conformité au GDPR.

- Évaluation externe de la cybersécurité : Les grands cabinets d'avocats demandent souvent des sessions techniques, au cours desquelles ils font appel à des experts externes pour examiner en profondeur Amberlo et vérifier si la technologie et les politiques mises en place sont adéquates.

- Et de temps en temps, des incidents de sécurité. "Heureusement, nous n'avons pas connu d'incidents de sécurité majeurs jusqu'à présent, ce que je considère comme une réussite importante. Depuis que nous avons lancé Amberlo en 2017, nous avons vu des tentatives quotidiennes d'intrusion dans nos systèmes à partir de certains lieux de piratage bien connus", explique Kavalis.

Il est facile de vérifier si une entreprise est conforme aux normes ISO 27001 ou SOC 2. Toutefois, M. Delrue insiste sur l'importance de comprendre ce que ces certifications impliquent. M. Delrue considère les certifications ISO 27001 ou SOC 2 comme un raccourci pour remplir un long questionnaire sur la sécurité, où ⅔ des cases peuvent être cochées automatiquement. Toutefois, certaines choses ne sont pas couvertes par les certifications, comme l'analyse des logiciels malveillants, qui n'est pas couverte par SOC2, par exemple. Dans certains cas, les certifications ISO standard ne suffisent donc pas et il peut être utile d'ajouter des questions plus approfondies.

Sur site ou hébergé dans le nuage ?

Avec les progrès rapides apportés par le GPT et d'autres technologies d'IA, l'évaluation de la technologie dans les cabinets d'avocats est devenue de plus en plus cruciale. Cependant, il y a toujours eu un débat entre l'hébergement sur site et l'hébergement dans le cloud. Voyons d'abord ce que cela signifie :

- Logiciel sur site : les clients possèdent physiquement les serveurs et y hébergent leurs applications.

- Le nuage privé : les clients adoptent Microsoft Azure, Google Cloud Platform ou AWS où ils exécutent toutes les applications à l'intérieur de leur réseau.

- Le nuage : les applications fonctionnent entièrement sur le nuage et les clients adaptent ensuite cette technologie.

"Je ne veux pas me faire renverser par une voiture, alors je reste chez moi pour toujours. Ou bien je peux aller quelque part, et quand je traverse la rue, je regarde d'abord à gauche et à droite pour m'assurer que je suis en sécurité".

M. Van Respaille utilise cette analogie pour comparer l'informatique sur site à l'informatique dématérialisée. Selon lui, rester sur place est dépassé. "Cela signifie que vous serez exclus d'un grand nombre d'innovations. Je conseille à tous les cabinets d'avocats d'adopter pleinement le nuage, mais de l'aborder de manière réfléchie. Sachez qu'il existe des listes de contrôle de sécurité. Il n'est pas nécessaire qu'elles soient très complexes ou qu'elles demandent beaucoup de ressources ; un questionnaire de base peut suffire pour évaluer les outils que vous souhaitez adopter. Cette approche crée une première couche de sécurité et vous permet de comprendre clairement ce que vous achetez. En résumé, "Optez pour le full cloud, mais sachez quels outils vous allez adopter".

Si certaines normes sont respectées, M. Delrue considère que la solution sur site est une option légitime : "Si vous disposez d'un programme sur site de premier ordre avec des responsables de la sécurité dédiés qui savent comment gérer ce programme sur site, il s'agit alors d'une option viable." Cependant, il pense que la sécurité de haute qualité sur site est rare. "Si vous avez affaire à des fournisseurs de services en nuage très professionnels et que vous ne disposez pas des ressources internes pour gérer votre système sur site, il est probablement plus sûr d'opter pour la version en nuage, car il existe de nombreux risques de sécurité sur site. Il s'agit donc essentiellement d'une évaluation des risques : où voulez-vous que le risque se situe, et qui voulez-vous pour gérer ce risque ?

"Très souvent, le système sur site devient un point de défaillance unique", ajoute M. Adias. "Si un périmètre est violé, cela signifie souvent que tous les autres systèmes sont également facilement accessibles. J'ai rarement vu une approche stratifiée de la cybersécurité sur site, où chaque application est isolée dans une zone de sécurité distincte.

De l'idée au déploiement

Bien entendu, les fournisseurs de technologies juridiques devraient intégrer des normes et des mesures de sécurité dès le départ, avant même que le produit ne soit construit.

"Cela commence par l'ordinateur portable du développeur de logiciels. Le développeur écrit le code, et c'est là que l'on peut faire le premier contrôle. C'est ce que fait Aikido", explique M. Delrue. "Qu'il s'agisse de code, de conteneurs, de nuage, de domaine, à chaque étape du cycle de vie du développement, Aikido peut effectuer des contrôles de sécurité. Cependant, être trop strict peut ralentir considérablement le processus de développement. C'est pourquoi Delrue conseille d'utiliser intelligemment la catégorisation des risques des vulnérabilités et des problèmes de sécurité (faible, moyen, élevé, critique). "Si vous commencez à les bloquer à un niveau moyen, vous allez ralentir le développement : ils seront arrêtés à chaque étape à cause d'un contrôle de sécurité qui doit être corrigé. Parfois, il est un peu plus facile de ne bloquer que les "problèmes critiques" et de régler les "problèmes élevés" plus tard, de manière ciblée.

Tout au long du cycle de développement, vous pouvez effectuer différents contrôles afin d'adopter une posture de sécurité adéquate. Dans le monde des produits de sécurité, on parle de "déplacement vers la gauche". "Cela signifie qu'il est possible d'attraper quelqu'un plus tôt dans le cycle, ce qui rend la correction plus facile que lorsque le produit est déjà en ligne avec le client, car à ce moment-là, le mal est fait. Car à ce moment-là, le mal est fait". explique M. Delrue.

À une époque où les violations de données peuvent coûter des millions et où les réputations ne tiennent qu'à un fil, il est clair que la cybersécurité n'est plus une option pour les entreprises de technologie juridique, c'est une nécessité. Que vous soyez en train de débattre entre le cloud et le système sur site ou d'évaluer une nouvelle solution technologique, n'oubliez pas qu'à l'ère numérique, la seule chose qui coûte plus cher que d'investir dans la cybersécurité, c'est de ne pas investir dans ce domaine.

.jpg)

.jpg)