Vous l'avez probablement entendu un million de fois : « les menaces évoluent, la sécurité change constamment ».

Cependant, quelle que soit la véracité de cette affirmation, pour garder une longueur d'avance et protéger votre infrastructure contre les menaces, il ne suffit pas de « savoir que le paysage est en pleine mutation » ; il faut également connaître les outils qui conviennent réellement à votre environnement.

Cela implique également de comprendre comment ces menaces affectent les organisations de toutes tailles et ce que vous devez faire pour y remédier.

En 2025, 78 % des organisations dans le monde ont déclaré avoir été victimes d'une cyberattaque réussie, ce qui montre que les attaques ne se limitent pas aux grandes entreprises disposant d'équipes de sécurité importantes, mais qu'elles touchent aussi bien les start-ups, les petites entreprises que les multinationales. Face à des risques aussi répandus, il est une chose de reconnaître que vous avez besoin de protection, mais c'en est une autre de déterminer quels outils correspondent réellement à votre infrastructure, à votre équipe et à votre profil de risque.

En réalité, choisir les bons outils de cybersécurité est souvent plus difficile que les menaces elles-mêmes : il existe des solutions pour la protection des terminaux, la surveillance du réseau, cloud , la sécurité des identités et gestion des vulnérabilités, mais tous les outils ne fonctionnent pas de la même manière pour toutes les entreprises.

Dans cet article, nous passons en revue 10 plateformes de cybersécurité qui gèrent détection des menaces différents domaines : terminaux, réseau, cloud, identité et gestion des vulnérabilités. Avant d'entrer dans le détail des outils de cette liste, voici un aperçu des 10 meilleurs outils de cybersécurité pour 2026 :

- Réseaux Palo Alto

- Aikido Security

- CrowdStrike

- Microsoft (Defender XDR)

- Sophos XDR / MDR)

- Qualys

- IBM Security (suite QRadar)

- Cisco (XDR / Cloud de sécurité)

- Trend Micro Vision One)

- Fortinet structure de sécurité)

Qu'est-ce que la cybersécurité ?

La cybersécurité consiste à protéger les systèmes logiciels, les applications, les infrastructures et les données contre les accès non autorisés, les attaques et les utilisations abusives. Elle couvre tous les aspects, de la sécurisation du code des applications et des dépendances tierces à la protection cloud , des API, des conteneurs et des systèmes de production en direct. À mesure que les organisations développent et commercialisent des logiciels plus rapidement, la cybersécurité est passée d'une préoccupation périphérique à un élément central de la conception, du développement et de l'exploitation des logiciels.

La cybersécurité moderne vise à identifier et réduire les risques le plus tôt possible, tout en protégeant les systèmes en cours d'exécution contre les attaques réelles. Cela implique notamment d'analyser le code à la recherche de vulnérabilités, de surveiller les dépendances open source, de prévenir cloud , de détecter les secrets exposés et de bloquer les menaces lors de l'exécution. L'objectif n'est pas seulement de détecter les problèmes, mais aussi d'aider les équipes à les résoudre rapidement, sans ralentir le développement ni créer de bruit inutile.

Pourquoi les outils de cybersécurité sont-ils importants ?

L'exécution de charges de travail sur différents clouds et les divers moyens utilisés pour regrouper et stocker les données offrent beaucoup plus de possibilités pour choisir la manière dont nos applications sont fournies.

Dans le même temps, les pirates disposent désormais d'un choix plus varié que jamais pour décider où frapper. Plus il y a d'options de déploiement, plus il y a de points d'entrée. Plus il y a de bases de données, plus il y a d'endroits où des informations sensibles peuvent fuiter. Plus il y a d'intégrations, plus il y a de limites de confiance à exploiter.

La prévention seule ne suffit pas. Les pare-feu peuvent être contournés, les identifiants peuvent être piratés et des erreurs de configuration peuvent passer inaperçues. Pour élaborer une stratégie complète de défense contre les menaces, les équipes doivent utiliser des outils capables de répertorier tous leurs cloud et de fournir des informations pertinentes permettant de détecter les vecteurs d'attaque avant les cybercriminels.

Avantages liés à l'utilisation d'outils de cybersécurité

Maintenant que vous comprenez pourquoi détection des menaces , voici quelques-uns des avantages liés à l'utilisation d'outils de cybersécurité :

- Réduction du temps de détection : l'utilisation d'un outil de cybersécurité vous permet de réagir aux menaces en quelques heures ou quelques jours au lieu de plusieurs mois, limitant ainsi la portée des attaquants dans votre environnement avant que vous ne réagissiez.

- Réduction des coûts liés aux violations : une détection plus rapide réduit l'ampleur d'un incident, ce qui se traduit par moins de systèmes compromis et des coûts de remédiation et de récupération moins élevés.

- Visibilité continue : surveillez 24 heures sur 24 cloud , les terminaux et les identités cloud sans avoir à consulter manuellement les journaux.

- Conformité réglementaire : prenez en charge les exigences en matière de détection, de signalement et d'intervention prévues par des réglementations telles que NIS2, DORA, les règles de la SEC et les polices d'assurance cyber courantes.

- Amélioration de l'efficacité des équipes : le triage automatisé et la corrélation des alertes permettent aux équipes de sécurité de se concentrer sur les menaces réelles au lieu de perdre du temps avec les faux positifs.

Comment choisir un outil de cybersécurité haut de gamme

Pour effectuer une comparaison pertinente, il est utile d'évaluer les outils de cybersécurité en fonction de critères qui reflètent la manière dont les systèmes modernes sont conçus et attaqués. Toutes les plateformes ne doivent pas nécessairement tout couvrir, mais les meilleurs outils indiquent clairement ce qu'ils protègent, leur capacité à détecter les menaces réelles et la facilité avec laquelle les équipes peuvent agir sur la base des résultats.

- Étendue de la couverture : quelles parties de votre environnement l'outil protège-t-il ? Se concentre-t-il sur les terminaux, les réseaux, cloud , l'identité, le code des applications ou les vulnérabilités ? Le bon outil doit correspondre à vos principaux domaines de risque plutôt que de prétendre offrir une couverture globale sans profondeur.

- Profondeur de visibilité : à quel point l'outil inspecte-t-il les surfaces cibles ? Par exemple, comprend-il cloud et les autorisations cloud , la logique des applications et le comportement d'exécution, ou s'appuie-t-il sur des vérifications superficielles qui génèrent du bruit ?

- Modèle de déploiement : l'outil nécessite-t-il des agents, des capteurs ou une infrastructure complexe pour fonctionner, ou peut-il fonctionner avec une configuration minimale ? Les approches sans agent réduisent souvent les frais généraux opérationnels, tandis que les agents peuvent offrir une visibilité plus approfondie dans certains environnements.

- Capacité d'action et précision : dans quelle mesure l'outil réduit-il efficacement les faux positifs et met-il en évidence les risques réels et exploitables ? Recherchez des plateformes qui hiérarchisent les résultats, fournissent des conseils clairs pour y remédier et automatisent le triage au lieu de submerger les équipes d'alertes.

- Facilité d'utilisation : les équipes de sécurité et d'ingénierie peuvent-elles utiliser l'outil sans formation approfondie ? Une interface intuitive et des workflows clairs sont souvent plus importants que le nombre de fonctionnalités brutes.

- Évolutivité : l'outil continuera-t-il à fonctionner correctement à mesure que votre organisation se développe ? Évaluez sa capacité à gérer l'augmentation des cloud , des terminaux, des applications ou du volume de données sans dégrader les performances.

- Facilité d'intégration : dans quelle mesure l'outil s'intègre-t-il aux flux de travail existants ? Une intégration solide aux pipelines CI/CD, cloud , aux systèmes d'identité et aux outils de gestion des tickets peut considérablement améliorer l'adoption et les temps de réponse.

- Automatisation : La plateforme prend-elle en charge remédiation automatique, telle que correctifs en un clic ou les demandes d'extraction automatisées ? L'automatisation réduit les efforts manuels et aide les équipes à réagir plus rapidement aux menaces réelles.

- Coût total de possession (TCO) : au-delà des licences, prenez en compte les coûts récurrents liés au déploiement, à la maintenance, au réglage et au personnel. Les outils qui nécessitent une personnalisation importante ou des opérateurs dédiés peuvent s'avérer coûteux à long terme.

10 outils de cybersécurité pour 2026

1. Palo Alto Networks

Palo Alto Networks se décrit comme une combinaison des plateformes Chronosphere et Cortex AgentiX, qui fournira des solutions de remédiation en temps réel et par agent aux principales entreprises mondiales spécialisées dans l'IA native.

Leurs solutions couvrent détection des menaces niveau du réseau et cloud . L'une de leurs fonctionnalités phares est leur SOC basé sur l'IA, qui vise à vous maintenir en permanence en conformité avec la norme SOC2.

Fonctionnalités clés

- Opérations SOC autonomes: la corrélation basée sur le ML réduit le triage manuel grâce au regroupement automatisé des incidents et aux scénarios d'intervention.

- Télémétrie interdomaines : ingestion unifiée des données provenant du réseau, cloud Prisma), des terminaux et des sources d'identité.

- renseignement sur les menaces : les recherches sur les menaces menées par l'unité 42 alimentent directement les règles de détection et les recommandations d'intervention.

- SOAR intégré : orchestration et automatisation natives sans nécessiter d'outils supplémentaires

Avantages

- Intégration solide dans l'écosystème de produits propre à Palo Alto

- Réduit la fatigue liée aux alertes grâce à un regroupement intelligent

- Couverture complète si vous avez déjà investi dans l'infrastructure de Palo Alto

Inconvénients

- Les intégrations tierces ne sont pas aussi fluides que les intégrations natives des produits Palo Alto.

- Courbe d'apprentissage abrupte pour les équipes novices sur la plateforme

- Les coûts peuvent rapidement augmenter avec les volumes de données ingérées.

- Pour en tirer pleinement parti, il faut s'engager dans l'écosystème de Palo Alto.

Meilleur pour

Organisations disposant d'une infrastructure réseau Palo Alto existante (pare-feu Strata, Prisma Cloud) Souhaitant consolider leurs opérations de sécurité sur une seule plateforme.

Tarifs

Tarification personnalisée en fonction de l'ingestion de données et des points de terminaison. Contactez le service commercial pour obtenir un devis. Généralement positionné au niveau des prix pratiqués par les grandes entreprises.

Note Gartner : 4,6/5

2. Aikido Security

Si vous recherchez une solution pour la sécurité du code, cloud du runtime, Aikido est la plateforme de sécurité moderne conçue pour vous aider. Sa plateforme vous permet d'identifier et de corriger cloud réels liés aux applications et cloud sans bruit excessif. Elle se concentre sur les voies d'attaque les plus courantes dans les logiciels modernes, couvrant le code des applications, les dépendances open source, l'infrastructure, les conteneurs, les API et les environnements d'exécution, tout en s'intégrant directement dans les pipelines CI/CD. La plateforme est utilisée par plus de 50 000 organisations, dont des start-ups et des entreprises telles que Revolut, Premier League, SoundCloud et Niantic.

À travers le code et analyse des dépendances, Aikido les problèmes exploitables à l'aide de techniques telles que analyse d’accessibilité, la détection de logiciels malveillants, les contrôles des risques liés aux licences et les avertissements de fin de vie des paquets. Au lieu de présenter des résultats dispersés, il regroupe les problèmes connexes et fournit des conseils clairs pour y remédier, notamment des demandes d'extraction automatisées qui rendent les corrections rapides et faciles à gérer.

La même approche axée sur les risques s'étend à cloud des infrastructures et cloud . Aikido les véritables erreurs de configuration dans Terraform, Kubernetes, CloudFormation et cloud , en mettant en évidence les problèmes tels que les ressources exposées, les autorisations excessives et les paramètres par défaut non sécurisés directement à l'endroit où ils apparaissent. Cela permet aux équipes de détecter les problèmes à un stade précoce, avant qu'ils n'atteignent la phase de production.

Pour les applications en cours d'exécution, Aikido l'analyse des conteneurs, DAST, sécurité des API, détection de secrets et protection en temps d’exécution mettre en évidence les risques significatifs et protection en temps d’exécution bloquer les menaces actives. Le triage automatisé réduit les faux positifs dans toutes les analyses, permettant ainsi aux équipes de se concentrer sur l'essentiel.

Fonctionnalités clés

- Analyse statique et des dépendances : analyse le code source (SAST) et les dépendances tierces (SCA) à la recherche de vulnérabilités telles que les injections SQL, les XSS, les désérialisations non sécurisées et les CVE connus. Utilise analyse d’accessibilité réduire les faux positifs et fournit des conseils clairs pour y remédier, y compris des corrections automatiques en un clic lorsque cela est possible.

- sécurité des API dynamiques et sécurité des API : effectue sécurité des API DAST sécurité des API sur des applications en production, y compris les chemins authentifiés, afin de détecter les vulnérabilités d'exécution telles que les injections SQL, XSS, CSRF et les points de terminaison exposés.

- SécuritéCloud des infrastructures : inclut CSPM analyse IaC détecter les erreurs de configuration dans cloud , Terraform, CloudFormation et les manifestes Kubernetes, avec prise en charge des cadres de conformité tels que SOC 2, ISO 27001, CIS et NIS2.

- Couverture des conteneurs et des environnements d'exécution : analyse les images de conteneurs et les paquets du système d'exploitation sous-jacent à la recherche de vulnérabilités, en hiérarchisant les résultats en fonction de la sensibilité des données et de leur exploitabilité.

- détection de secrets: Identifie les identifiants, clés API, certificats et éléments de chiffrement divulgués dans le code et les surfaces exposées, avec une intégration native CI/CD et réduction du bruit éviter les alertes non pertinentes.

Avantages

- Couverture de sécurité étendue couvrant le code, cloud, les conteneurs, les API et les surfaces d'exécution

- Configuration rapide avec un minimum de réglages et une maintenance réduite

- Rapport signal/bruit élevé grâce au triage et à la hiérarchisation automatiques

- Workflows adaptés aux développeurs avec intégration CI/CD et mesures correctives exploitables

- Livraison Cloud avec un niveau gratuit qui réduit les frictions liées à l'adoption

Tarification : offre gratuite à vie avec forfaits payants à taux fixe pour les utilisateurs supplémentaires ou les fonctionnalités avancées.

Note Gartner : 4,9/5

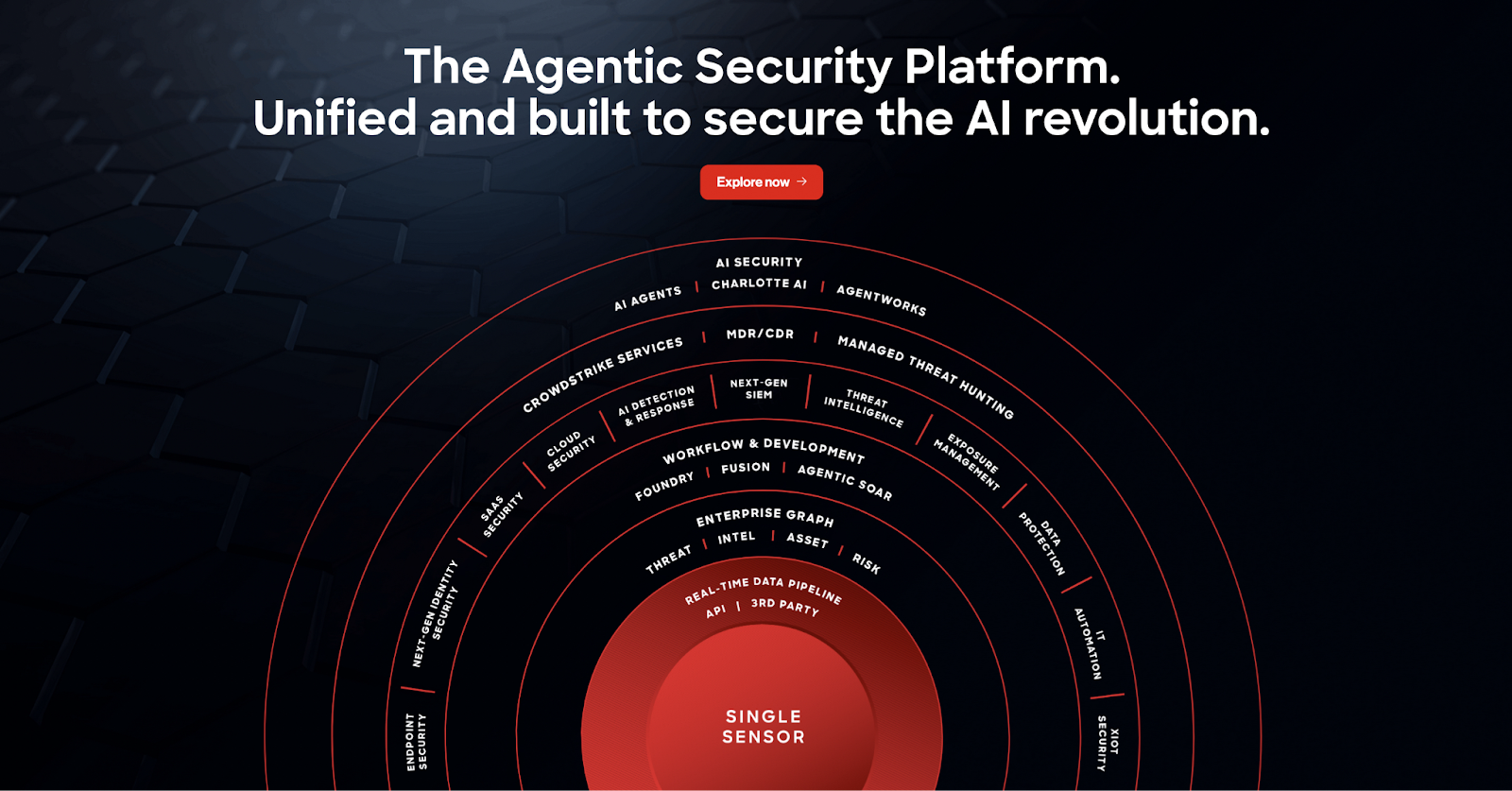

3. CrowdStrike

Désormais bien connu pour sa panne en 2024, CrowdStrike une plateforme de protection des terminaux et XDR qui met fortement l'accent sur renseignement sur les menaces sa base de télémétrie massive.

Avec des produits couvrant la détection des terminaux, la surveillance du réseau et la détection

Fonctionnalités clés

- Graphique des menaces : traite des milliards d'événements de sécurité chaque semaine afin d'identifier les modèles d'attaque et de détecter les nouvelles menaces.

- Recherche de menaces en temps réel : le service géré OverWatch assure une recherche de menaces 24 h/24, 7 j/7, menée par des humains.

- Agent léger : une architecture à agent unique minimise l'impact sur les performances des terminaux.

- Protection de l'identité : Falcon Identity détection des menaces Active Directory et d'autres magasins d'identités.

Avantages

- Profondeur reconnue dans le secteur en matière de renseignement sur les menaces

- Déploiement rapide grâce à une architecture cloud

- Visibilité étendue des terminaux grâce à la détection basée sur le comportement

Inconvénients

- Principalement axé sur les terminaux ; les fonctionnalités cloud à l'identité sont des ajouts plus récents.

- La tarification par module peut s'avérer coûteuse pour une couverture complète de la plateforme.

- Les capacités de détection réseau sont moins avancées que celles de détection des terminaux.

- Certains utilisateurs signalent une consommation élevée de ressources lors d'analyses intensives.

- Les modules d'identité et cloud doivent être achetés séparément.

- Peut générer un volume d'alerte élevé sans réglage minutieux

Meilleur pour

Les organisations qui accordent la priorité à la visibilité des terminaux et à détection des menaces comportementale détection des menaces, en particulier celles qui accordent de l'importance à renseignement sur les menaces approfondie renseignement sur les menaces préfèrent ne pas gérer d'infrastructure sur site.

Tarifs

Facturation par appareil, avec des forfaits personnalisés disponibles.

Note Gartner : 4,7/5

4. Microsoft (Defender XDR)

Microsoft est une entreprise qui n'a plus besoin d'être présentée. Defender XDR (anciennement Microsoft 365 Defender) est une plateforme XDR unifiée couvrant les terminaux, la messagerie électronique, l'identité et cloud , avec une intégration native dans Azure et Microsoft 365.

Fonctionnalités clés

- Intégration native à Microsoft 365 : corrèle les signaux entre Outlook, Teams, SharePoint et Azure AD une configuration supplémentaire minimale.

- Interruption automatique des attaques : permet d'isoler automatiquement les actifs compromis et de désactiver les comptes pendant les attaques actives.

- Copilot for Security : assistant basé sur l'IA pour l'investigation et la réponse aux menaces (disponible moyennant un coût supplémentaire).

Avantages

- Une expérience fluide pour les organisations déjà engagées dans la pile Microsoft

- Aucun agent supplémentaire requis pour les terminaux Windows

- Inclus dans de nombreux packs de licences Microsoft 365 E5

Inconvénients

- La qualité de la détection peut varier en dehors de l'écosystème Microsoft.

- Des lacunes peuvent apparaître danscloud dominés par AWS ou GCP.

- Peut être complexe à configurer pour obtenir des résultats optimaux

- Modèle de licence déroutant ; les fonctionnalités complètes nécessitent généralement E5 ou des modules complémentaires.

- Corrélation d'alerte plus faible entre les outils de sécurité non Microsoft

- Copilot for Security est un module complémentaire coûteux.

Meilleur pour

Environnements centrés sur Microsoft qui s'appuient fortement sur Azure AD, Microsoft 365 et Intune. La proposition de valeur diminue considérablement danscloud hétérogènes oucloud .

Tarifs

Souvent fourni avec Microsoft 365 E5 (environ 57 $ par utilisateur et par mois). Defender for Endpoint P2 est disponible séparément pour environ 5,20 $ par utilisateur et par mois. Copilot for Security est facturé séparément.

Note Gartner : 4,5/5

5. Sophos XDR / MDR)

À l'origine, l'entreprise se concentrait sur les antivirus et la protection des terminaux. Au cours de la dernière décennie, elle s'est diversifiée dans les pare-feu de nouvelle génération, cloud et la détection et la réponse gérées, se positionnant ainsi solidement sur le marché intermédiaire. Sa plateforme XDR est complétée par une offre MDR mature, avec des ajouts récents tels que détection des menaces la réponse détection des menaces d'identité (ITDR).

Fonctionnalités clés

- Couverture MITRE à 100 % : couverture de détection à 100 % obtenue lors de l'évaluation MITRE ATT&CK Enterprise 2025.

- Recherche gérée des menaces : le service MDR fournit une recherche des menaces et une réponse aux incidents 24 heures sur 24, 7 jours sur 7, assurées par des humains.

- détection des menaces liées à l'identité : ITDR surveille les compromissions d'identifiants, les élévations de privilèges et les attaques basées sur l'identité.

- Surveillance du dark web : recherche les identifiants divulgués ou compromis associés à l'organisation.

Avantages

- Offre MDR solide pour les organisations ne disposant pas d'un SOC disponible 24 h/24 et 7 j/7

- Performance concurrentielle dans les évaluations indépendantes

- Convient parfaitement aux entreprises de taille moyenne grâce à son prix raisonnable.

Inconvénients

- Les capacités XDR sont plus récentes que celles de certains concurrents ; Sophos historiquement connu pour ses produits de protection des terminaux et ses pare-feu.

- L'ITDR a été lancé fin 2025 et est encore en phase de maturation.

- Les intégrations tierces s'améliorent, mais sont moins étendues que celles des grands fournisseurs.

- Certains utilisateurs signalent un ralentissement des performances de la console à grande échelle.

- Les fonctionnalités avancées nécessitent souvent une adhésion plus profonde à Sophos .

- La personnalisation des rapports est limitée par rapport aux plateformes SIEM dédiées.

Meilleur pour

Les entreprises de taille moyenne qui recherchent des capacités de détection et de réponse solides sans avoir à mettre en place un SOC interne complet, en particulier celles qui sont préoccupées par les attaques basées sur l'identité.

Tarifs : contactez le service commercial

Note Gartner: 4,5 / 5

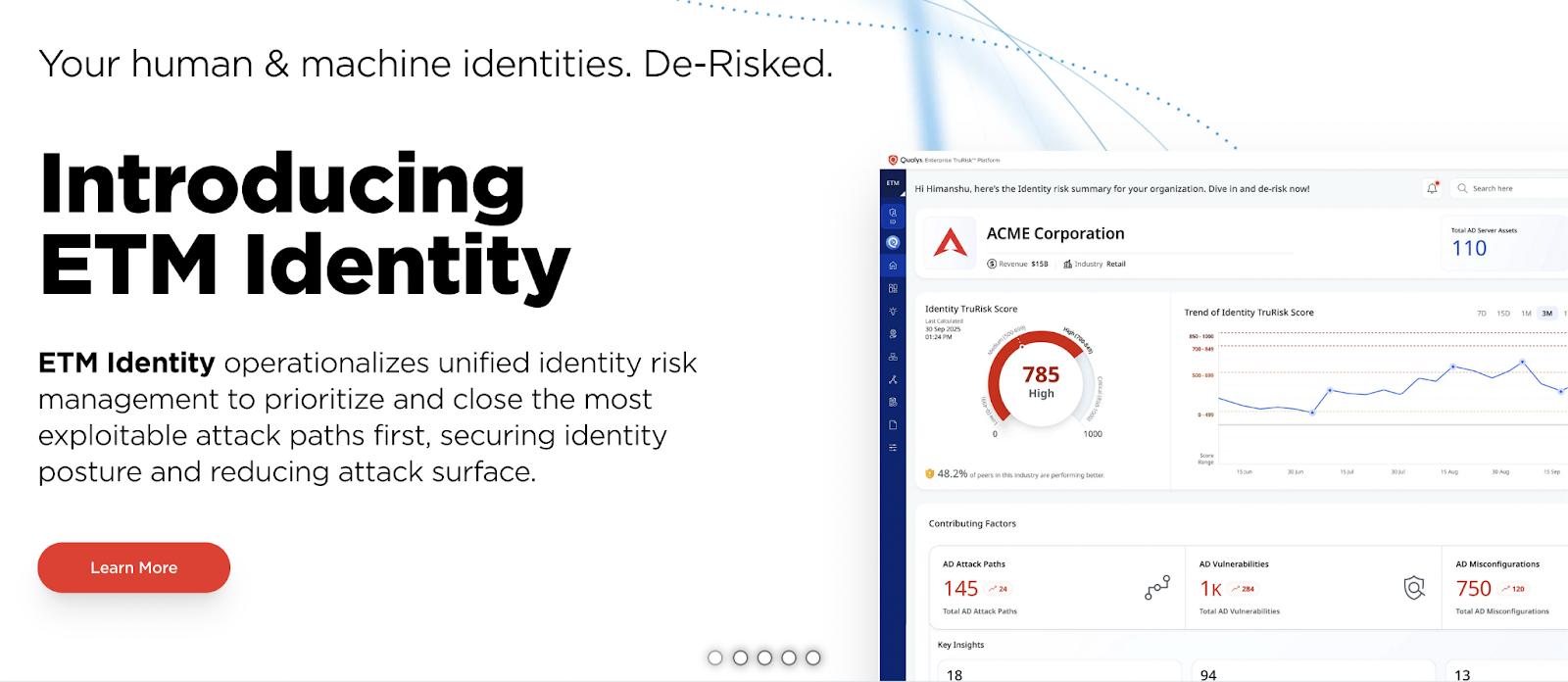

6. Qualys

Mieux connu pour gestion des vulnérabilités service. Sa plateforme VMDR (gestion des vulnérabilités, détection et réponse) combine découverte d’assets continue découverte d’assets l'évaluation des vulnérabilités, la hiérarchisation des risques et la remédiation intégrée dans les environnements informatiques, OT, cloud et IoT.

Fonctionnalités clés

- Notation TruRisk : va au-delà du CVSS en tenant compte de la disponibilité des exploits, de leur utilisation active, de la criticité des actifs et du contexte d'exposition.

- Étendue de la détection : couvre plus de 103 000 CVE, avec la promesse d'identifier les vulnérabilités critiques jusqu'à 16 heures plus tôt que ses concurrents.

- Sources de détection des vulnérabilités : identifie où chaque vulnérabilité a été découverte, que ce soit via un agent, un scan périmétrique ou un scanner interne.

Avantages

- Couverture approfondie et mature de la détection des vulnérabilités

- priorisation basée sur les risques réduire le bruit des alertes.

- visibilité des assets unifiée visibilité des assets les environnements hybrides et hétérogènes

Inconvénients

- Principalement axé sur la vulnérabilité ; ne remplace pas les solutions XDR ou SIEM pour la détection comportementale.

- Le déploiement d'agents peut s'avérer complexe dans les environnements de grande taille ou fortement segmentés.

- Les performances de numérisation peuvent avoir un impact sur les systèmes de production si elles ne sont pas soigneusement réglées.

- L'interface utilisateur et le flux de travail ont une courbe d'apprentissage.

- La configuration des rapports nécessite souvent un effort initial important.

- Certaines intégrations nécessitent le recours à des services professionnels.

Meilleur pour

Les organisations où gestion des vulnérabilités au cœur du programme de sécurité, en particulier celles qui ont besoin d'une visibilité complète sur une infrastructure hybride couvrant les environnements informatiques et IoT.

Tarifs : contactez le service commercial

Note Gartner : 4,4/5

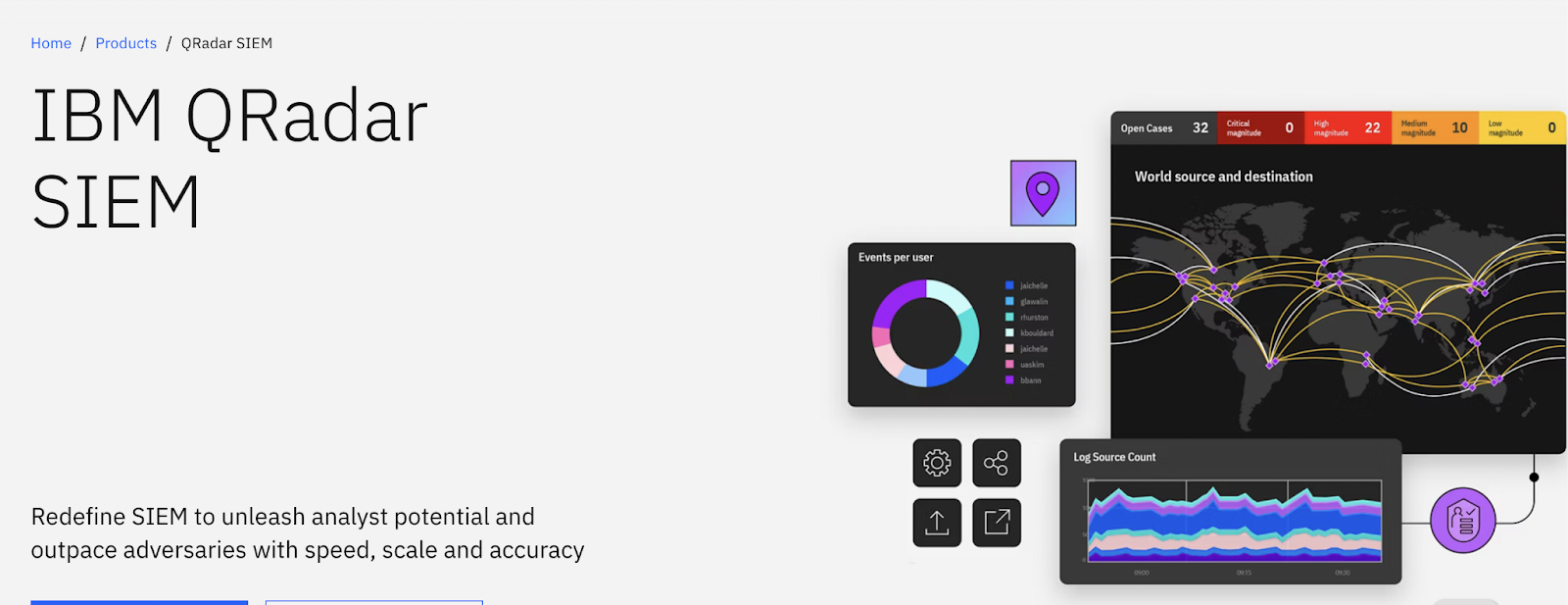

7. IBM Security (suite QRadar)

La suite QRadar d'IBM Security est une plateforme SIEM établie de longue date qui a évolué vers une offre XDR plus large, soutenue par des décennies d'expérience dans le domaine des opérations de sécurité d'entreprise. Intégrée au portefeuille de solutions de sécurité plus large d'IBM, QRadar met l'accent sur l'analyse de journaux à grande échelle, les rapports de conformité et détection des menaces assistée par l'IA.

Fonctionnalités clés

- Analyse des journaux à grande échelle : conçue pour traiter des volumes de journaux extrêmement élevés, reflétant les décennies d'expérience d'IBM dans l'exploitation de SIEM dans les grandes entreprises.

- Intégration de l'IA Watson : utilise des analyses basées sur l'IA pour détection d’anomalies le triage automatisé.

- Expérience analyste unifiée : la suite QRadar regroupe les fonctionnalités SIEM, SOAR et XDR dans un seul et même workflow.

- renseignement sur les menaces: Intègre renseignement sur les menaces IBM X-Force directement dans la détection et l'investigation.

Avantages

- Gère efficacement les exigences en matière d'ingestion et de conservation massives de journaux

- Solides capacités en matière de conformité, d'audit et de reporting

- Un vaste écosystème d'intégrations tierces

Inconvénients

- Opérationnellement lourd et nécessite souvent du personnel dédié pour l'entretien

- La complexité peut submerger les petites équipes de sécurité.

- Les déploiements sur site nécessitent d'importants investissements en infrastructure.

- La mise à jour et le réglage des règles de détection peuvent être lents.

- Le modèle d'octroi de licences est complexe et difficile à prévoir.

- Les offres QRadar Cloud ont un ensemble de fonctionnalités différent et parfois réduit.

Meilleur pour

Les grandes entreprises disposant d'environnements hétérogènes et d'équipes dédiées aux opérations de sécurité, en particulier celles qui ont déjà établi des relations avec IBM ou qui possèdent une infrastructure mainframe et hybride importante.

Tarifs : contactez le service commercial

Note Gartner : 4,3/5

8. Cisco (XDR / Cloud de sécurité)

Le XDR de Cisco, fourni via le Cisco Security Cloud, vise à unifier la détection et la réponse en corrélant les données télémétriques provenant de l'ensemble du portefeuille Cisco, notamment les produits cloud réseau, messagerie électronique, terminaux et cloud . La force de cette plateforme réside dans sa visibilité approfondie du réseau et renseignement sur les menaces, en particulier pour les organisations qui ont déjà investi massivement dans l'infrastructure Cisco.

Fonctionnalités clés

- Visibilité du réseau : enrichit les détections avec des données sur les flux réseau lors de l'exécution de l'infrastructure réseau Cisco.

- Intégration SecureX : agit comme une couche d'orchestration reliant plusieurs produits de sécurité Cisco dans un flux de travail unifié.

- Talos Intelligence : exploite renseignement sur les menaces l'une des plus grandes équipes commerciales de recherche sur les menaces du secteur.

- Sécurité des e-mails : offre détection des menaces intégrée détection des menaces par e-mail détection des menaces Cisco Secure Email.

Avantages

- Visibilité inégalée au niveau du réseau pour les environnements centrés sur Cisco

- renseignement sur les menaces de haute qualité renseignement sur les menaces Cisco Talos

- Fort effet de levier des investissements existants dans l'infrastructure Cisco

Inconvénients

- Les capacités XDR continuent de mûrir après Splunk

- Intégration en cours et incertitude quant à la feuille de route des produits

- La détection des terminaux est moins mature que la visibilité basée sur le réseau.

- Le déploiement peut s'avérer complexe danscloud hybrides etcloud .

- Pour en tirer pleinement parti, il faut s'engager davantage dans l'écosystème Cisco.

- Certains efforts de regroupement et de consolidation des produits sont toujours en cours.

Meilleur pour

Les organisations ayant réalisé d'importants investissements dans les réseaux Cisco et souhaitant étendre la télémétrie de leur infrastructure existante à la détection et à la réponse en matière de sécurité. Les acheteurs doivent évaluer attentivement l'évolution Splunk .

Tarifs

Tarification personnalisée, souvent regroupée dans le cadre des contrats Cisco Enterprise Agreements. Le prix des produits autonomes varie considérablement en fonction de la taille et de la portée du déploiement.

Note Gartner : 4,7/5

9. Trend Micro Vision One)

Trend Micro un acteur incontournable dans le domaine de la sécurité des terminaux depuis des décennies et a réussi sa transition vers une plateforme XDR complète avec Vision One. Cette plateforme excelle dans la corrélation des données entre les terminaux, les serveurs, les e-mails, les réseaux et cloud , avec une force particulière dans le traçage des chaînes d'attaques qui s'étendent sur plusieurs vecteurs.

Fonctionnalités clés

- Détection intercouches : suit les chaînes d'attaques dans les scénarios e-mail-terminal-serveur, en reliant les activités connexes pour former des incidents unifiés.

- Informations sur les risques : quantifie l'exposition au risque organisationnel sur l'ensemble de la surface d'attaque et fournit des recommandations hiérarchisées.

- Enquête sur l'atelier : offre une console unifiée pour le triage des alertes et l'enquête sur les incidents pour toutes les sources de télémétrie.

- IntégrationCloud : étend la couverture aux conteneurs, aux fonctions sans serveur et cloud .

Avantages

- Forte corrélation entre les vecteurs d'attaque par e-mail et par terminal.

- Longue expérience et maturité dans le domaine de la protection des terminaux (20 fois leader du Magic Quadrant de Gartner).

- Modèles de tarification compétitifs et flexibles, souvent plus rentables que ceux proposés par d'autres concurrents XDR haut de gamme.

- Prise en charge étendue des systèmes d'exploitation hérités parallèlement aux environnements cloud modernes.

Inconvénients

- sécurité des conteneurs Cloud et sécurité des conteneurs ont été ajoutées ultérieurement à la suite.

- Les organisations qui ont beaucoup investi dans Kubernetes peuvent trouver que la profondeur de détection est insuffisante par rapport à des outils spécialisés.

- Certains utilisateurs signalent que les taux de faux positifs nécessitent un réglage manuel continu.

- Les intégrations tierces sont moins étendues que celles des grands fournisseurs d'écosystèmes de plateformes.

- L'agent peut être gourmand en ressources sur les anciens matériels terminaux.

Meilleur pour

Les organisations pour lesquelles les e-mails et les terminaux constituent les principaux vecteurs d'attaque, en particulier celles qui utilisent déjà Trend Micro et qui souhaitent bénéficier d'une expérience XDR consolidée et hautement visible.

Tarification : pour obtenir un devis précis, veuillez contacter le service commercial.

Note Gartner : 4,7/5

10. Fortinet Security Fabric)

Mieux connu pour ses pare-feu FortiGate, Fortinet développé pour devenir une plateforme de sécurité complète sous l'égide de Security Fabric. La plateforme unifie la sécurité réseau, la protection des terminaux et la visibilité cloud , offrant un écosystème hautement intégré qui excelle dans les environnements où la détection au niveau du réseau et la sécurité OT (technologie opérationnelle) sont des priorités absolues.

Fonctionnalités clés

- FortiGuard Labs Intelligence : traite plus de 100 milliards d'événements de sécurité par jour afin de fournir en temps réel renseignement sur les menaces basés sur l'IA renseignement sur les menaces l'ensemble de la Fabric.

- Détection au niveau du réseau : l'intégration approfondie entre les pare-feu FortiGate et la pile de détection plus large permet une visibilité corrélée sur l'ensemble du trafic réseau.

- Sécurité OT et industrielle : capacités spécialement conçues pour sécuriser les systèmes de contrôle industriel (ICS) et les environnements SCADA, y compris le matériel robuste.

- Intégration SASE unifiée : combine la sécurité réseau sur site avec la fonctionnalité Secure Access Service Edge cloud pour les effectifs hybrides.

Avantages

- Performances optimales pour les organisations qui utilisent déjà l'infrastructure Fortinet .

- L'une des rares plateformes offrant une prise en charge native approfondie des environnements industriels et manufacturiers.

- Les puces SPU (Security Processing Unit) sur mesure offrent un débit supérieur à celui des concurrents proposant uniquement des logiciels.

- Bien que propriétaire, « Fabric » couvre plus de domaines (WLAN, LAN, SD-WAN et terminaux) que presque tous les autres fournisseurs individuels.

Inconvénients

- Verrouillage fournisseur : la valeur de la plateforme est maximale lorsqu'on utilise uneFortinet ; l'intégration avecFortinet nécessite souvent des « connecteurs Fabric » complexes.

- Complexité de l'interface : les consoles de gestion (FortiManager/FortiAnalyzer) offrent un contrôle approfondi, mais sont réputées pour leur courbe d'apprentissage plus raide et leur interface utilisateur plus traditionnelle.

- Maturité des terminaux : bien qu'ils s'améliorent, FortiClient et FortiEDR sont souvent considérés comme secondaires par rapport à leurs puissantes solutions de sécurité réseau.

- Problèmes liés aux licences : les utilisateurs signalent souvent que la navigation entre les différents niveaux d'assistance et les licences de fonctionnalités peut être fastidieuse.

Meilleur pour

Les organisations disposant d'une infrastructure Fortinet importante, en particulier celles des secteurs de la fabrication, de l'énergie ou des services publics, où la sécurité OT et la segmentation du réseau sont essentielles.

Tarifs : contactez le service commercial pour obtenir un devis.

Note Gartner : 4,6/5

Conclusion

En 2026, choisir les bons outils de cybersécurité ne consistera plus tant à rechercher le plus grand nombre de fonctionnalités possible qu'à adapter les capacités de détection à la manière dont vos systèmes sont réellement conçus et exploités.

À mesure que les surfaces d'attaque s'étendent aux terminaux, à cloud , aux identités et au code des applications, les équipes de sécurité ont besoin d'outils qui mettent en évidence les risques réels, réduisent le bruit et s'intègrent dans les workflows existants sans les ralentir.

Les plateformes figurant dans cette liste excellent chacune dans différents domaines, de la détection des terminaux et des réseaux à gestion des vulnérabilités la visibilité basée sur le SIEM. Aikido se distingue en se concentrant sur les points où les risques modernes apparaissent dans le code, les dépendances, l'infrastructure et le runtime, et en rendant la remédiation pratique grâce à un triage automatisé et des corrections claires. Si vous cherchez à améliorer la couverture de sécurité sans ajouter de complexité ni d'alerte excessive, Aikido un excellent point de départ.

Vous souhaitez découvrir comment Aikido s'intègre à votre environnement ? Commencez gratuitement ou Planifiez une démo pour découvrir comment il aide les équipes à identifier et à corriger plus rapidement les risques réels.