Lorsque le premier ordinateur quantique cryptographiquement pertinent (CRQC) arrivera, il ne sera pas annoncé par un communiqué de presse. Un jour, dans un avenir pas si lointain, un État-nation, un groupe de crime organisé ou un milliardaire mégalomane dérangé déploiera discrètement cette capacité, et en huit heures ou moins, votre chiffrement TLS (Transport Layer Security) RSA-2048 sera anéanti. Comme un couteau chaud dans du beurre.

Et voici le plus frappant : il n'existe pas de réponse aux incidents quantiques. Vous ne verrez pas de lumière rouge clignoter dans votre SOC (Security Operations Center) ou NOC (Network Operations Center). Vous ne recevrez pas d'alerte concernant une écoute sur une connexion API TCP chiffrée. La brèche ne ressemblera pas à une brèche avant qu'il ne soit trop tard. Nous pouvons « voir » une attaque DDoS et en atténuer les effets avec le nettoyage de paquets et des règles de routage intelligentes. Mais l'« explosion silencieuse » qui se produit lors d'une attaque quantique est similaire à de nombreux autres événements de cybersécurité. Elle se déroule sans aucun indicateur observable réel. Ce n'est pas comme si quelqu'un oubliait de définir « quantum-tracking=true » dans une variable d'environnement ou un paramètre de registre Windows.

En tant que membre du groupe de travail sur la sécurité quantique du Forum économique mondial depuis ces deux dernières années, nous nous sommes réunis périodiquement pour discuter de ce que nous pouvons faire pour promouvoir la préparation et la sensibilisation aux risques qui accompagnent les innovations en informatique quantique (dont toutes ne sont pas centrées sur la rupture du chiffrement asymétrique utilisé dans les PKI et les applications et services web modernes). Que pouvons-nous faire maintenant pour nous préparer à plus tard ?

Notre groupe de travail a publié une boîte à outils de préparation en 2023 qui reste un bon point de départ pour de nombreuses organisations souhaitant comprendre les capacités nécessaires pour un monde post-quantique. Plus récemment, un livre blanc avec des lignes directrices pour le secteur des services financiers sur les opportunités et les défis a également été publié en juillet de cette année. Les deux comportent les résumés exécutifs TL;DR obligatoires et dépassent tous deux les 13 pages pour ceux qui ne craignent pas de passer quelques minutes à lire quelque chose d'intéressant sur le sujet.

Malheureusement, beaucoup de FUD et de charlatanisme sont également publiés sur ce sujet, il est donc préférable de ne pas croire ces articles et publications racoleurs qui mettent en cause les experts et déclarent que RSA (Rivest–Shamir–Adleman, une famille de cryptosystèmes à clé publique qui est l'une des plus anciennes et des plus largement utilisées pour la transmission sécurisée de données) est déjà mort et (cryptographiquement) brisé. Pour certaines longueurs de clé, oui. Mais pour RSA 2048, il n'y a aucune raison de croire que vos communications sont actuellement espionnées à l'aide d'ordinateurs quantiques.

Gardez à l'esprit qu'il est beaucoup plus facile d'accéder aux données sensibles en clair par d'autres moyens. Cette bande dessinée XKCD a été l'un des premiers éléments partagés lors de l'une de nos réunions de groupe de travail, par exemple, et capture très bien l'esprit du hacking et de la technologie : https://www.explainxkcd.com/wiki/index.php/538:_Security

Pourquoi vous ne le verrez pas venir

Les outils de surveillance actuels détectent les connexions suspectes, les signatures de malwares, les pics DDoS. Ils ne détectent pas la « décryption quantique en cours ». Une fois qu'un CRQC existe, toute donnée chiffrée interceptée (en temps réel ou issue d'années de trafic stocké provenant d'événements de détournement BGP, démontré pour la première fois lors d'une session DEF CON 16 en 2008) peut être silencieusement déchiffrée à votre insu.

Votre seule défense : la préparation

Vous ne pouvez pas réagir à ce que vous ne détectez pas. La seule stratégie gagnante est de migrer loin des chiffrements et algorithmes susceptibles aux attaques quantiques avant que la menace ne se matérialise (les experts situent constamment cela entre 5 et 10 ans à partir de maintenant). Cela commence par un inventaire cryptographique complet afin de soutenir ce que l'on appelle l'« agilité cryptographique » ou la capacité à introduire des algorithmes PQC (Post-Quantum Cryptography) approuvés par le NIST lorsqu'ils sont disponibles :

- Découvrir – Cartographier chaque chiffrement, algorithme, longueur de clé et protocole en usage. Vous devez être en mesure de prendre en charge TLSv1.3 si vous souhaitez utiliser des algorithmes résistants aux quantiques.

- Classer – Identifier les composants et les données vulnérables aux quantiques qui devront être protégés par la PQC. Cela variera d'une entreprise à l'autre et d'un secteur à l'autre.

- Prioriser – Abordez d'abord les données de grande valeur et à longue durée de vie. Toutes les données sensibles ne le restent pas. L'annonce du casting du dernier film Marvel est ultra-secrète (je le sais, car j'étais auparavant le CISO de Marvel). Jusqu'à ce qu'elle ne le soit plus, que l'annonce soit faite et que l'information soit reclassée comme publique.

- Migrer – Commencez une transition vers la cryptographie post-quantique (PQC) telle que CRYSTALS-Kyber et Dilithium. Certaines situations pourraient être mieux gérées par un plan de mitigation plutôt que par un plan de remédiation. Vous pouvez, par exemple, placer un proxy PQC devant certaines de vos applications web, services et API afin de réduire l'exposition aux menaces.

La fenêtre de brèche quantique

Lorsque le jour du CRQC arrivera, la « fenêtre de brèche quantique » s'ouvrira silencieusement et globalement. Ceux qui n'ont pas d'inventaire se démèneront aveuglément, les cheveux en feu (au sens figuré) ; et ceux qui en ont un exécuteront ou accéléreront un plan de migration qu'ils ont déjà rédigé et testé. Peut-être pensez-vous que vos communications ne méritent pas d'avoir un « tap quantique » acheté auprès du propriétaire du CRQC. Peut-être n'avez-vous pas de secrets qui doivent rester secrets plus de quelques heures, alors vous changez vos mots de passe toutes les 7 heures si le CRQC peut casser le chiffrement et apprendre votre mot de passe en 8 heures. Mais sachez avec certitude que cette étape sera une perturbation d'une ampleur géologique. Un véritable changement tectonique des plaques dans l'intelligence mondiale et la gestion de tout ce qui est sensible ou secret.

Qui sait, peut-être assisterons-nous à un renouveau du pigeon voyageur pour les canaux de communication « quantum safe ». Ou un retour aux coursiers à vélo sillonnant le centre-ville de New York avec des clés USB dans leurs sacs (nous l'avons d'ailleurs constaté lorsque l'ICBC a été perturbée par une cyberattaque en 2023 afin de clôturer les transactions et ordres ouverts).

Au moment où vous réaliserez que le déchiffrement quantique a eu lieu, ce sera de l'histoire ancienne. Vos données seront déjà entre les mains de quelqu'un d'autre. La réponse aux incidents quantiques n'est pas réelle. La préparation quantique l'est. Commencez maintenant.

Préparation quantique

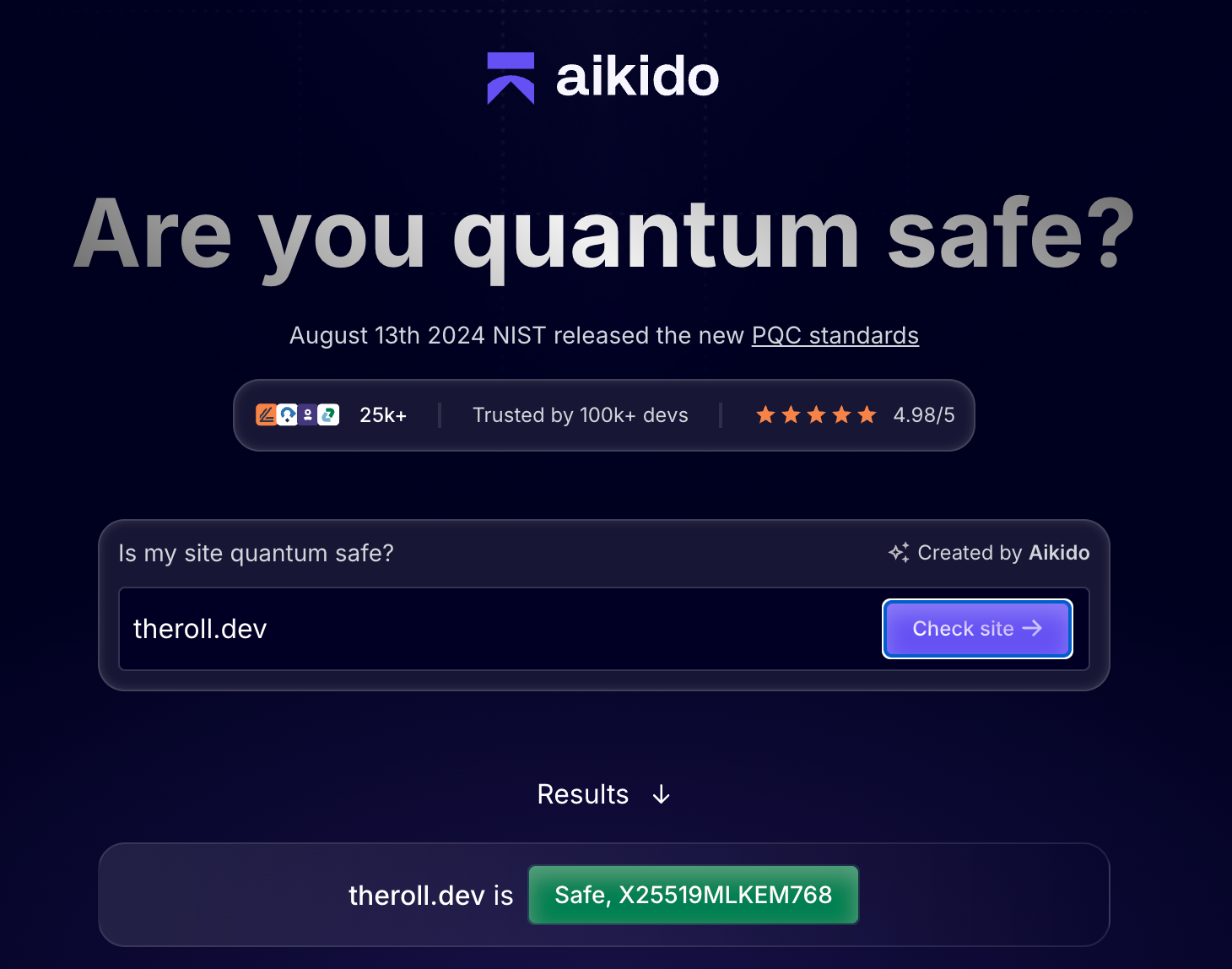

Il y a des choses simples que vous pouvez faire dès maintenant pour inventorier vos données et comprendre quels actifs et applications sont candidats à la PQC. L'une d'elles consiste simplement à déterminer combien de vos actifs exposés à Internet utilisent des algos PQC. Un site web simple a été créé par Aikido pour vous aider dans cette étape : https://quantum.aikido.io

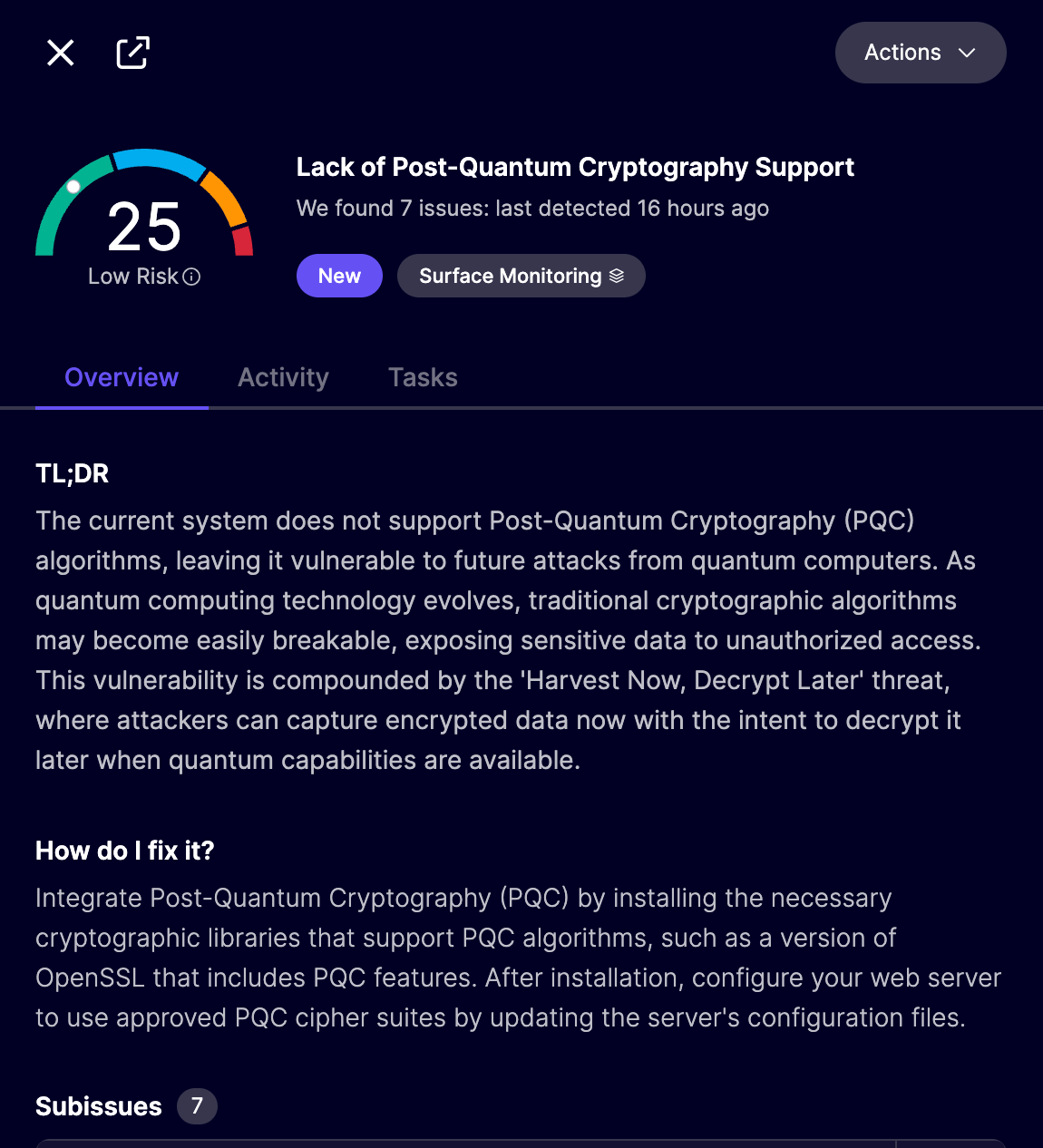

Aikido Security a ajouté une vérification de la cryptographie post-quantique à son module de surveillance de la surface d’attaque. Après vous être inscrit et avoir ajouté le(s) domaine(s) que vous souhaitez surveiller, si vous n'utilisez pas encore la cryptographie post-quantique, vous devriez voir une alerte dans votre flux de problèmes comme celle-ci :

En cliquant sur cette alerte, des détails similaires à ceux-ci seront affichés :

Qu'il en soit ainsi

Comme pour de nombreux capitaines de Star Trek, nous aimerions que ce soit aussi simple que de prononcer la commande « Qu'il en soit ainsi… » mais bien sûr, ce n'est pas notre réalité ou notre chronologie actuelle (peut-être que ChatGPT v5 pourra le faire avant longtemps ??). Votre question sera donc naturellement : « Comment puis-je mettre à niveau mon site pour qu'il soit Post-Quantum Safe ? » et il y a plusieurs pistes de réponse :

- Utilisez un proxy. Cloudflare offre un chiffrement résistant aux attaques quantiques utilisant TLSv1.3 avec ML-KEM qui protège les sites web et les API contre les futures menaces quantiques sans modifications de configuration. Plus d'informations ici : https://www.cloudflare.com/pqc/

- Compilez-le. La plupart des serveurs web (et des applications et API également, bien sûr) s'appuient sur OpenSSL pour leur implémentation des algorithmes et chiffrements TLS. L'utilisation du fournisseur Open Quantum Safe pour OpenSSL (3.x) est une voie pour proposer une cryptographie résistante aux attaques quantiques. Plus d'informations ici : https://github.com/open-quantum-safe/oqs-provider et ici : https://medium.com/be-tech-with-santander/how-to-configure-post-quantum-cryptography-in-your-web-server-fcf79e05e526

L'avenir quantique n'attend pas. Vous non plus.

Donnée clé

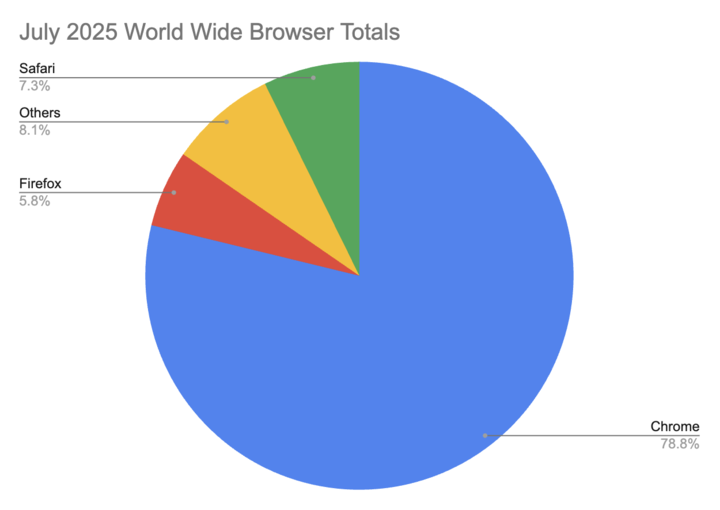

Chrome a ajouté ML-KEM par défaut pour TLSv1.3 dans la version 124 (mai 2024). Avant cela, il ne s'agissait que d'expérimentation et non de véritable PQC, à mon avis.

Selon StatsCounter, le pourcentage agrégé pour les versions de Chrome 124 ou supérieures en juillet 2025 est de 43,30 %. Étant donné que MS Edge est également basé sur Chromium, le pourcentage agrégé pour les versions d'Edge 124 ou supérieures en juillet 2025 est de 11,29 %. Nous constatons donc un mouvement raisonnable du côté client, mais où en sommes-nous en ce qui concerne la fourniture de PQC du côté serveur ?

Notes :

Safari ne prend pas actuellement en charge la cryptographie post-quantique (PQC) pour la navigation web générale (connexions TLS). Bien qu'Apple ait implémenté la PQC dans iMessage (protocole PQ3) et travaille probablement sur son intégration à Safari, la prise en charge générale par défaut dans Safari pour tout le trafic TLS n'était pas explicitement confirmée début 2025.

Firefox prend en charge la cryptographie post-quantique (PQC), mais elle n'est pas activée par défaut. Vous devez l'activer manuellement via les paramètres de Firefox. Plus précisément, Firefox prend en charge l'algorithme d'échange de clés PQC hybride X25519MLKEM768.

Références :

https://help.aikido.dev/dast-surface-monitoring/attack-surface-monitoring

https://gs.statcounter.com/browser-version-market-share/desktop/worldwide/

https://github.com/open-quantum-safe/oqs-provider

https://www.cloudflare.com/pqc/

https://www3.weforum.org/docs/WEF_Quantum_Readiness_Toolkit_2023.pdf

https://media.defense.gov/2021/Aug/04/2002821837/-1/-1/1/Quantum_FAQs_20210804.PDF

Sécurisez votre logiciel dès maintenant.

.png)