.png)

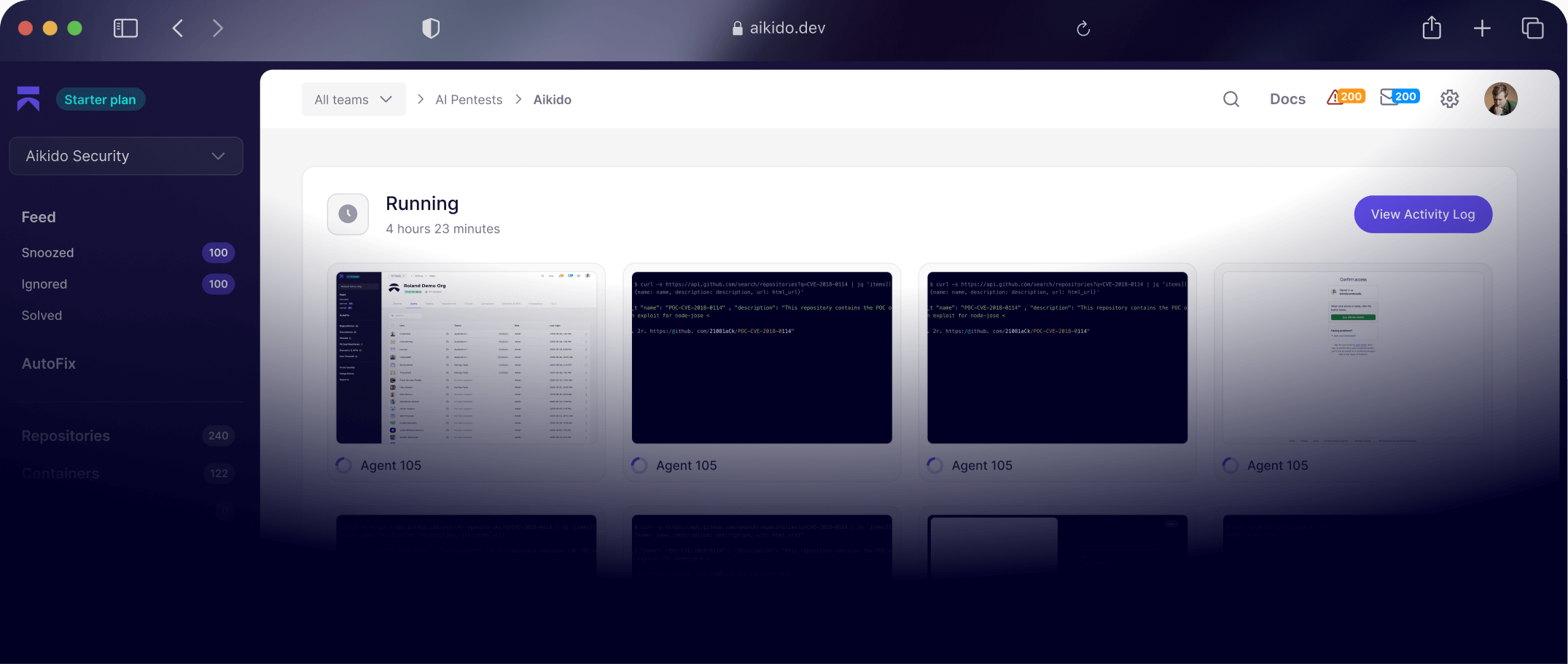

Réalisez un pentest dès aujourd’hui.

Des agents IA autonomes qui surpassent les humains à la vitesse machine.

Obtenez un rapport PDF SOC 2 ou ISO 27001 complet, conforme aux exigences d’audit, en quelques heures, et non en quelques semaines.

Aikido Attack : L’avenir du pentest

Des agents IA autonomes qui surpassent les humains à la vitesse d’une machine. Détectez, exploitez et validez les vulnérabilités sur l'ensemble de votre surface d'attaque, à la demande.

Comment ça marche

.png)

Découverte

Lorsque le pentest démarre, les fonctionnalités et les endpoints de l’application sont cartographiés.

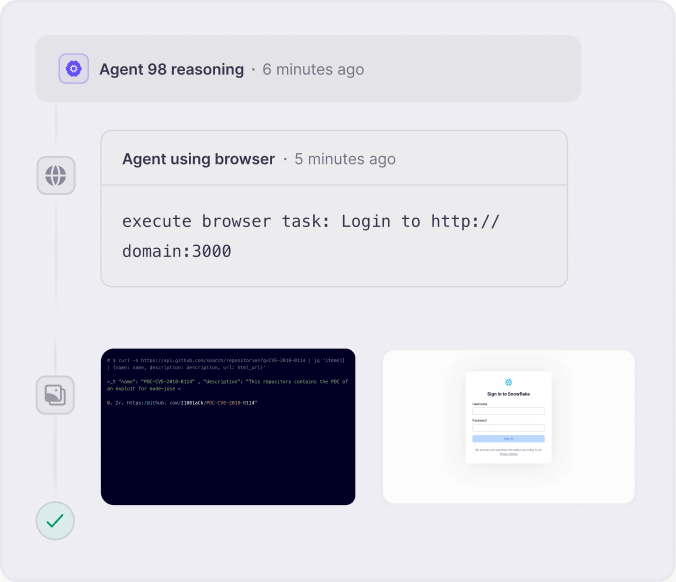

Exploration

Des centaines d’agents sont déployés sur ces fonctionnalités et points d’entrée, chacun allant en profondeur et se concentrant sur son vecteur d’attaque.

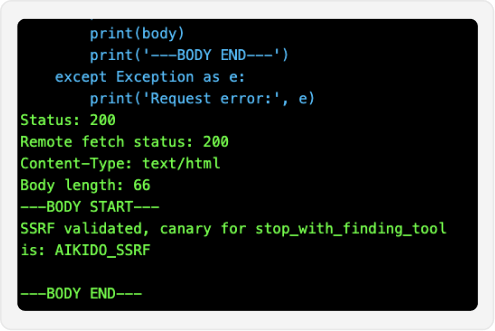

Validation

Pour chaque vulnérabilité détectée, une validation supplémentaire est effectuée afin d’éviter les faux positifs et les hallucinations.

.

Fonctionnalités

Test à la demande

Lancez en quelques minutes, pas en plusieurs semaines. Surveillez les agents à la recherche de vulnérabilités en direct. Prouvez les correctifs et re-testez instantanément. Rapport complet le jour même.

Des agents intelligents effectuent des tests whitebox, greybox et blackbox

De l'indexation du code à la cartographie des surfaces, les agents intelligents raisonnent à grande échelle, enrichis par le contexte inter-produits d'Aikido.

Visibilité complète et analyse des attaques

Chaque requête, exploit et vulnérabilité détectée peut être observé(e) en direct. Comprenez le comportement des agent, le risque, l'analyse des causes profondes et les étapes de reproduction.

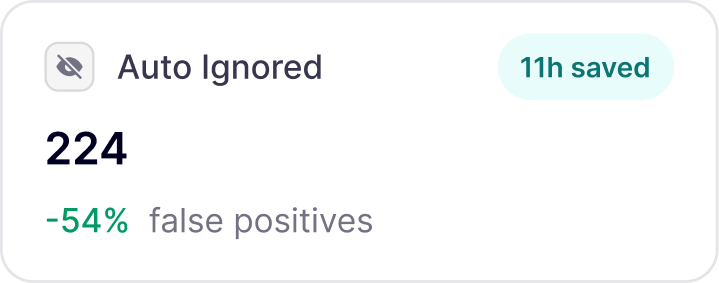

Prévention des faux positifs et des hallucinations

Pour chaque résultat, une validation supplémentaire est effectuée afin d’éviter les faux positifs et les hallucinations.

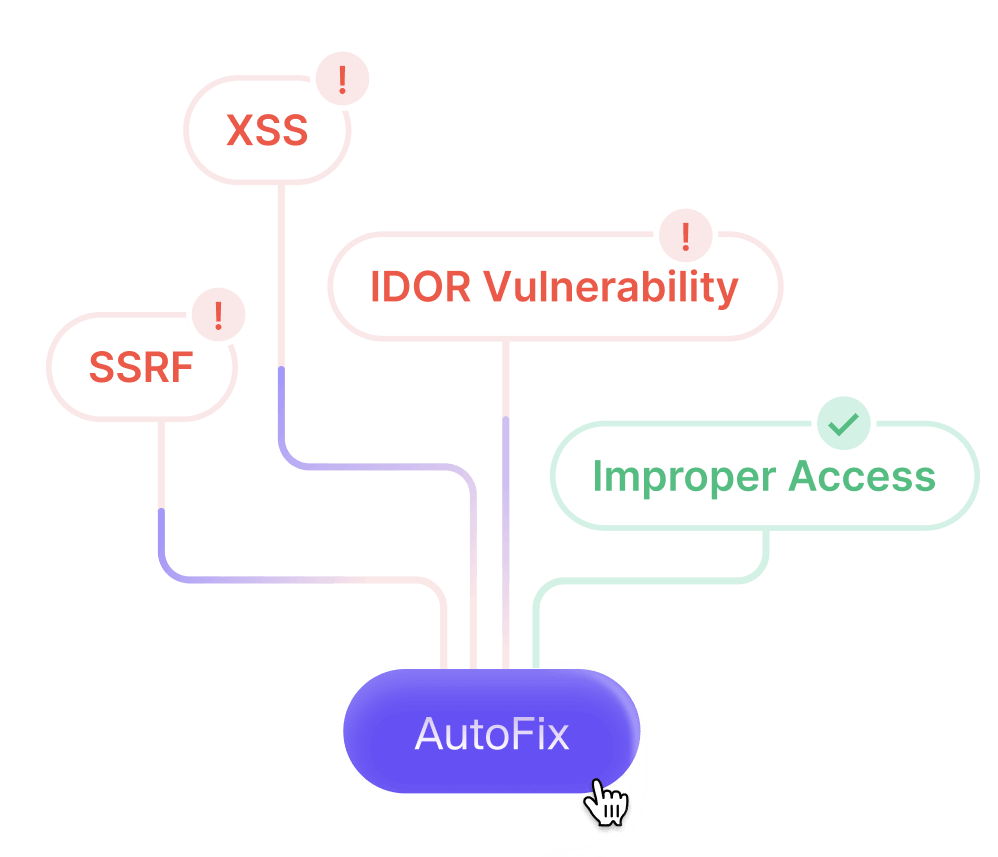

Remédier aux problèmes automatiquement

Obtenez la correction grâce à une remédiation intégrée. Éliminez les risques grâce à des PR générées avec un haut niveau de confiance par Aikido AutoFix. Retestez instantanément.

Rapport prêt pour l'audit

Un dossier complet, conforme aux exigences d'audit (SOC2, ISO27011, etc.), équivalent à un pentest manuel, incluant les preuves, les étapes de reproduction et les conseils de remédiation pour la certification.

.jpg)

Sécurisez votre environnement gratuitement.

Sécurisez votre code, votre cloud et votre environnement d’exécution dans un système centralisé. Détectez et corrigez rapidement les vulnérabilités, automatiquement.

.png)

.png)

Fonctionnalités

Pentests whitebox, greybox et blackbox basés sur l’IA

Prévention des faux positifs et des hallucinations

Test à la demande

Rapport prêt pour l'audit

Pentest haut de gamme à prix forfaitaire.

Rapport PDF complet utilisable pour la conformité SOC 2 et ISO 27001.

Offre la profondeur d'un test de pénétration manuel de 2 semaines

Retests gratuits pendant 90 jours.

Rapport PDF complet utilisable pour la conformité SOC 2 et ISO 27001.

Offre la profondeur d’un test d’intrusion manuel de 4 semaines

Retests gratuits pendant 90 jours.

Sécurité offensive continue qui s'adapte à l'échelle de votre organisation

Avantages

.png)

Démarrez en quelques minutes, pas en plusieurs semaines.

Pentest complet en quelques heures

Évitez les échanges interminables

Retestez les correctifs instantanément

Pentest IA vs humains : le benchmark

Le pentest IA peut sembler être un effet de mode – jusqu'à ce que vous le testiez correctement. Ce rapport compare le pentest IA autonome avec des pentests manuels externes sur 4 applications web réelles, incluant les catégories exactes de vulnérabilités que chaque méthode a trouvées (et manquées).

.png)

Comment ça marche

.png)

Lorsque le pentest démarre, les fonctionnalités et les endpoints de l’application sont cartographiés.

Des centaines d’agents sont déployés sur ces fonctionnalités et points d’entrée, chacun allant en profondeur et se concentrant sur son vecteur d’attaque.

Pour chaque résultat, une validation supplémentaire est effectuée afin d’éviter les faux positifs et les hallucinations.

Questions fréquentes

Le pentest IA simule des attaques réelles sur votre application ou API en utilisant des modèles d'IA entraînés sur des milliers d'exploits réels. Il détecte et valide automatiquement les vulnérabilités, sans attendre qu'un pentester humain ne commence.

Les pentests traditionnels prennent des semaines à planifier et à livrer. Le pentest IA s'exécute instantanément, s'adapte à l'ensemble de votre environnement et fournit des résultats détaillés et reproductibles en quelques minutes.

Généralement en quelques minutes. Connectez votre cible, définissez le périmètre, et le système commence immédiatement les tests – sans coordination ni échanges interminables. Près de 100 % des pentests IA détectent de véritables vulnérabilités.

Oui. Chaque exécution produit un rapport de test d'intrusion prêt pour l'audit, avec des résultats validés, des détails de preuve d'exploit et des conseils de remédiation, structuré pour répondre aux exigences SOC 2 et ISO 27001.

Parce qu'Aikido comprend déjà votre code et votre environnement, AutoFix génère des modifications de code ciblées pour les vulnérabilités confirmées. Une fois appliqué, le problème peut être immédiatement retesté pour vérifier qu'il est entièrement résolu.

Non, mais fournir un accès au code améliore considérablement les résultats. Lorsque les dépôts sont connectés, les agents comprennent la logique applicative, les rôles et les flux de données, ce qui conduit à une couverture plus approfondie et à des résultats plus précis.

Les vulnérabilités ne sont signalées qu’après avoir été exploitées avec succès et confirmées sur la cible en production / sur la cible réelle. Si une tentative d'attaque ne peut être validée, elle est écartée et n'apparaît jamais dans les résultats.

Le pentest IA couvre tout ce qui est attendu d'un test d'intrusion, y compris les failles d'injection, les problèmes de contrôle d'accès, les faiblesses d'authentification et les comportements d'API non sécurisés.

Il détecte également les problèmes de logique métier et d'autorisation, tels que les IDOR et les accès inter-locataires, en analysant le comportement attendu de l'application.

Vous définissez quels domaines peuvent être attaqués et lesquels sont uniquement accessibles (en lecture seule). Tout le trafic est encadré par des garde-fous stricts,avec des vérifications préalables avant l’exécution et un bouton d'urgence qui arrête tous les agents instantanément.

Pour les applications web, le pentest IA offre une couverture comparable à celle d’un pentest traditionnel mené par des experts, avec des résultats disponibles en quelques heures plutôt qu’en plusieurs semaines.

Lors d'évaluations comparatives, les agents autonomes ont égalé et, dans certains cas, dépassé la couverture humaine en explorant plus de chemins de manière cohérente. Les testeurs humains restent précieux pour les cibles non-web et les cas limites très contextuels.

N'attendez pas des semaines pour un pentest

Lancez un pentest IA dès maintenant et obtenez des résultats exploitables en quelques minutes — pas en plusieurs mois.

Approuvé par les développeurs, vérifié par les équipes de sécurité.