Bienvenue sur notre blog.

Aikido Security lève 5 millions d'euros pour offrir une solution de sécurité transparente aux entreprises SaaS en pleine croissance

GHENT, 14 novembre 2023

Aikido Security, l'application de sécurité logicielle pour les entreprises SaaS en pleine croissance, annonce aujourd'hui qu'elle a levé 5 millions d'euros dans le cadre d'un tour de table co-dirigé par Notion Capital et Connect Ventures, avec un investissement d'Inovia Capital Precede Fund I, dirigé par les partenaires Raif Jacobs et Patrick Pichette, ancien directeur financier de Google, ainsi qu'une liste impressionnante d'investisseurs providentiels, dont Christina Cacioppo, PDG de Vanta.

L'investissement servira à développer les fonctionnalités du logiciel, en veillant notamment à ce que l'expérience utilisateur et le tri automatique d'Aikido soient les meilleurs de leur catégorie, tout en conservant la simplicité du produit ; à recruter du personnel dans les équipes chargées des produits, du développement, du marketing et des ventes ; et à continuer à développer la clientèle d'Aikido, en mettant l'accent sur la consolidation et l'expansion de sa position déjà solide en Europe et en Amérique du Nord.

Comme l'explique Willem Delbare, PDG et directeur technique d'Aikido, "les entreprises SaaS qui construisent leur plateforme "sécurisent" souvent leur nouveau logiciel en installant de nombreux outils dispersés. Cela peut générer beaucoup de bruit pour les développeurs et produire une myriade de "faux positifs" disparates, qui requièrent une attention particulière, mais ne constituent pas une menace réelle. Le personnel chargé de la gestion de la sécurité de la plate-forme est alors confronté à une charge de travail considérable. Le problème n'est qu'exacerbé par la croissance, qui peut être rapide dans le domaine du SaaS, ce qui crée d'énormes maux de tête pour le personnel responsable de la sécurité.

M. Delbare poursuit : "Si les entreprises choisissent de ne pas installer ces outils, elles peuvent aussi adopter des solutions logicielles de sécurité coûteuses qui ne couvrent que quelques aspects de la sécurité des applications. Les entreprises se retrouvent alors avec d'énormes lacunes dans la sécurité de leurs logiciels, malgré leur investissement. En raison de leur coût, les scanners de vulnérabilité sont surtout adaptés aux grandes entreprises, les PME et les entreprises de taille intermédiaire n'ayant pas de solution viable pour assurer la sécurité de leur plateforme en pleine croissance."

Aikido s'est donné pour mission de simplifier la sécurité des SaaS avec son outil tout-en-un qui consolide les différentes fonctions de sécurité des applications. Au lieu de solutions disjointes, cette approche unifiée améliore le contrôle et réduit considérablement les faux positifs. Jusqu'à présent, l'entreprise a économisé plus de 1 500 jours de travail de développeurs qui auraient été consacrés à des faux positifs. Aikido classe les vulnérabilités par ordre de gravité, ce qui garantit que les problèmes critiques sont traités en premier. De plus, toutes les données de sécurité restent au sein de la plateforme, ce qui garantit la sécurité indépendamment des changements de personnel et contribue à la continuité de l'activité.

M. Delbare poursuit : " Tout au long de ma carrière, j'ai créé plusieurs startups SaaS et j'ai perdu des centaines d' heures à assembler un patchwork d'outils nécessaires à la sécurisation d'une nouvelle plateforme. En créant Aikido, j'ai vu un meilleur moyen d'identifier les failles critiques tout en réduisant les 'non-questions' distrayantes qui font perdre du temps à un ingénieur. Nous sommes la seule entreprise en Europe à faire cela, ce qui témoigne d'un regain d'énergie pour les startups sur le continent. Nous comptons aujourd'hui parmi nos clients des startups, ainsi que des entreprises qui comptent plus de 300 développeurs, ce qui nous a permis d'installer plus de 1 000 logiciels en un an seulement, une rareté dans le monde des nouvelles solutions SaaS. À l'avenir, nous voulons surpasser nos concurrents en offrant une solution adaptée à ceux qui n'ont pas encore trouvé de produit qui réponde à leurs besoins".

Kamil MieczakowskiPartner chez Notion Capital, déclare : " Alors que la pression sur les petites et moyennes entreprises augmente pour démontrer des niveaux toujours plus élevés de cyber-résilience, le paysage des outils de sécurité à leur disposition continue de présenter des défis, caractérisés par la fragmentation, la complexité et le coût. Aikido fournit une solution de bout en bout, puissante et facile à utiliser, pour la sécurité du code et du cloud, permettant à toute entreprise de se sécuriser et de sécuriser ses clients grâce à un outil unique capable de transformer chaque développeur en expert en sécurité. Bien qu'elle n'ait qu'un an d'existence, la société se développe déjà rapidement, et nous sommes ravis de la soutenir dans cette trajectoire passionnante aux côtés de nos amis de Connect Ventures et d'un groupe incroyable d'investisseurs providentiels et de conseillers."

Pietro Bezzacofondateur et associé gérant de Connect Ventures, déclare: "Dans ce nouveau monde du logiciel b2b, les entreprises recherchent des produits SaaS qui allient efficacité, rapport qualité-prix, simplicité et concentration. Nous sommes à l'ère du grand regroupement. Poussés par le besoin d'efficacité, les clients consolident les solutions logicielles ponctuelles dans des suites logicielles complètes. La plateforme tout-en-un d'Aikido pour la sécurité des logiciels s'inscrit parfaitement dans ce nouveau cadre. Nous sommes ravis de soutenir Willem, Roeland et Felix dans la démocratisation de l'accès aux meilleurs outils de sécurité pour chaque taille d'entreprise et chaque budget".

Aikido est le moyen le plus rapide pour une entreprise SaaS en pleine croissance de sécuriser sa plateforme. L'application permet une prise en main rapide par le client, avec une vue instantanée de toutes les vulnérabilités critiques à résoudre - généralement en quelques minutes seulement - ce qui laisse aux utilisateurs le temps de se concentrer sur les fonctions essentielles de l'entreprise. Grâce à une réduction du bruit exceptionnelle, Aikido est en mesure de réduire massivement le nombre de faux positifs. Il adopte une approche "shift left", dont l'objectif est d'empêcher les problèmes de sécurité d'entrer dans le code, ce qui signifie que si quelque chose ne va pas pendant le processus de développement, cela peut être corrigé avant qu'une brèche ne se produise ou que le code n'atteigne la production.

Conçu pour les entreprises SaaS, Aikido est un composant essentiel pour répondre aux normes de conformité critiques de l'industrie, y compris SOC2, ISO 27001, CIS, HIPAA, et la prochaine directive européenne NIS 2.

A propos d'Aikido Security

Aikido est une solution tout-en-un qui rassemble plusieurs aspects de la sécurité des applications dans une plateforme intuitive. Cette approche globale offre un meilleur contrôle aux utilisateurs finaux et réduit considérablement le nombre de faux positifs lors des contrôles de sécurité. Aikido est fondée par Willem Delbare (ancien fondateur de Teamleader et Officient), Roeland Delrue (anciennement Showpad), et Felix Garriau (anciennement nexxworks) et soutenue par Notion Capital, Connect Ventures, et Syndicate One.

Aikido Security obtient la certification ISO 27001:2022

Nous sommes fiers d'annoncer qu'Aikido Security a récemment obtenu la certification ISO 27001:2022. Il s'agit d'une étape importante pour nous, qui démontre notre engagement en matière de sécurité de l'information.

Qu'est-ce que la norme ISO 27001:2022 ?

ISO 27001 est une norme mondialement reconnue pour l'établissement et la certification d'un système de gestion de la sécurité de l'information (SGSI). La version 2022 de cette certification garantit qu'Aikido Security est aligné sur les meilleures pratiques actuelles en matière de gestion de la sécurité de l'information. Nous avons spécifiquement choisi la version 2022 (par rapport aux versions 2013 et 2017), car cette nouvelle version se concentre davantage sur le codage sécurisé, la détection des menaces, etc. Ce sont des éléments que nous considérons comme importants et pertinents pour un éditeur de logiciels.

L'obtention de la conformité ISO 27001:2022 est un accomplissement significatif pour Aikido Security. Elle souligne notre engagement à fournir des solutions sécurisées et fiables à nos clients.

WillemDelbare, PDG d'Aikido Security

Qu'est-ce qui a motivé l'Aïkido à obtenir la certification ISO 27001 ?

Nous sommes un challenger dans le domaine de la sécurité et l'une des premières choses que nous demandons à nos nouveaux clients, c'est de nous donner un accès en lecture à leur base de code. Ce n'est pas rien. Et nous comprenons - et acceptons - que ce n'est pas une mince affaire.

Pour que les clients nous confient confortablement leur base de code, ils doivent nous faire confiance en tant qu'entreprise et en tant que produit. La mise en conformité avec la norme ISO27001 constitue un grand pas en avant dans la construction et la preuve de cette confiance.

Ce que nous avons appris sur le chemin de la conformité à la norme ISO 27001

Dans un prochain article de blog, je présenterai les principaux enseignements que j'ai tirés de cette expérience, mais je voudrais profiter de cette occasion pour donner un bref aperçu de notre parcours.

Notre parcours ISO 27001:2022

Nous avons suivi l'ensemble du processus en six mois environ. Nous avions déjà mis en œuvre la norme SOC 2, et nous avions donc déjà mis en place de nombreuses politiques, documents et meilleures pratiques. Cela nous a permis de les réutiliser et de les appliquer en grande partie à notre ISO.

Parce que nous croyons fermement qu'il faut utiliser le bon outil pour le travail, nous avons saisi l'occasion d'adopter une approche moderne et d'utiliser Vanta, qui automatise une grande partie du travail nécessaire pour obtenir la norme ISO 27001.

L'obtention de la norme ISO 27001:2022 demande de la patience et de l'engagement. Il est essentiel de s'entourer de partenaires fiables et d'acquérir des connaissances au préalable.

Roeland Delrue, COO & CRO d'Aikido Security

Le processus de haut niveau

1. Audit interne (pré-audit)

Vous pouvez considérer l'audit interne comme une "répétition générale" ou un "audit fictif", afin de vous assurer que vous êtes prêt à effectuer les "vrais" audits. L'audit interne permet de s'assurer que vous n'avez pas manqué de choses évidentes auxquelles vous ne pourriez pas remédier lors des étapes ultérieures.

Petit conseil : utilisez un bon auditeur interne ou externe. Cela vous aide vraiment à vous mettre en place correctement. À moins que vous ne disposiez d'une expérience pertinente et avérée en matière d'ISO, il est probablement préférable de faire appel à un auditeur préalable externe. L'expérience de ce dernier s'avérera très précieuse.

2. Audit de l'étape 1

L'étape 1 est en grande partie un "audit sur table" ou un examen de la documentation

Cet audit consiste en un examen approfondi de la documentation. Un auditeur externe de l'ISO 27001 examine les politiques et les procédures pour s'assurer qu'elles répondent aux exigences de la norme ISO et du système de gestion de la sécurité de l'information (SGSI) de l'organisation.

3. Audit de l'étape 2

L'étape 2 est un audit complet du système avec de nombreux tests de contrôle

L'auditeur effectue des tests pour vérifier que le système de gestion de la sécurité de l'information (SGSI) a été correctement conçu et mis en œuvre et qu'il fonctionne correctement. L'auditeur évalue également la justesse et l'adéquation des contrôles de l'organisation afin de déterminer si les contrôles ont été mis en œuvre et fonctionnent efficacement pour répondre aux exigences de la norme ISO 27001.

4. La certification

Une fois que vous avez remédié à vos non-conformités ou que vous avez élaboré un plan d'action, vous êtes prêt pour la validation. Les non-conformités ISO 27001 sont classées en trois catégories : mineures, majeures ou opportunités d'amélioration (AIO). Il est bien sûr essentiel de montrer que vous avez remédié à toutes les non-conformités majeures ou que vous êtes sur la bonne voie pour y remédier.

Et puis... il est temps d'obtenir votre certificat 🎉🥳

Combien de temps faut-il pour devenir conforme à la norme ISO 27001 ?

Vous ne pouvez pas le faire en moins de deux mois. Et cela suppose que tout soit prêt, y compris un pentest et un auditeur.

Même dans ce cas, vous aurez peut-être besoin de quelques mois pour vous assurer que vous rencontrez suffisamment d'événements liés à la sécurité de l'information, car certains processus ne peuvent avoir lieu que lorsqu'un certain événement se produit (par exemple, l'intégration ou la désinsertion d'un employé).

Vous devez également démontrer que vous pouvez remédier aux non-conformités et que vous êtes en mesure de recueillir des preuves. Ce processus implique l'identification de l'événement, son enregistrement et sa classification, ainsi qu'une documentation complète de l'événement de sécurité de l'information.

Combien coûte la mise en conformité avec la norme ISO 27001 ?

Selon le degré d'approfondissement du pré-audit et du pentest, l'ensemble du processus vous coûtera généralement entre 20 000 et 50 000 USD.

Vous devrez payer les éléments suivants :

- Pré-auditeur

- Pentest (vous pouvez vous appuyer sur d'autres pistes de conformité, par exemple si vous en faites déjà un pour SOC 2)

- Licence de la plate-forme de conformité (nous recommandons vivement de l'utiliser)

- Auditeur

- Licences de scanner de vulnérabilités et/ou de logiciels malveillants (par exemple, Aikido Security)

Le coût dépend fortement de multiples facteurs, dont les principaux sont les suivants :

- La taille de votre entreprise (si vous avez beaucoup d'employés, de processus, de bureaux, de développeurs,... les coûts d'audit augmentent considérablement)

- Coût du pentest (3 à 30 000 USD, en fonction du type de pentest que vous réalisez et de la personne qui le réalise)

- Profondeur des audits

- Plate-forme de conformité (par exemple Vanta)

ISO 27001:2022 gestion de la vulnérabilité technique

Vous êtes sur la voie de la certification ISO 27001:2022 ? Aikido Security répond à tous les besoins techniques de gestion des vulnérabilités pour les applications ISO 27001:2022. Nous nous synchronisons également avec les plateformes de contrôle de conformité (comme Vanta) pour garantir que vos informations sur les vulnérabilités sont toujours à jour. Cela signifie que vous pouvez compter sur une évaluation précise des risques et une remédiation efficace.

Demander notre rapport

N'hésitez pas à demander notre propre rapport ISO 27001:2022 directement dans notre centre de confiance.

Comment le directeur technique de StoryChief utilise l'Aikido Security pour mieux dormir la nuit

Vous perdez le sommeil en imaginant que des acteurs malveillants infiltrent le code de votre nouvelle startup ? Ce n'est plus le cas ! Aikido Security a conçu la sécurité des startups pour qu'elle soit abordable, efficace et qu'elle réponde aux besoins des directeurs techniques. Voyons comment Aikido a transformé la posture de sécurité de StoryChief.

Nous aimons entendre parler des expériences de nos clients et partenaires, en particulier en ce qui concerne la sécurité des startups. Nous avons récemment parlé au cofondateur et directeur technique de StoryChief, Gregory Claeyssens, et nous avons été ravis d'entendre parler de sa réussite avec Aikido Security. Dans ce cas client, nous allons décomposer cette conversation pour vous montrer comment Aikido a amélioré la posture de sécurité de StoryChief. Et, ce faisant, comment il a permis à Gregory de trouver un équilibre entre vie professionnelle et vie privée - c'est-à-dire de mieux dormir la nuit ! (CTOs, nous parions que cela semble agréable !)

💡 BTW, n'oubliez pas de télécharger notre cas client StoryChief/Aikido à la fin de ce billet.

Qu'est-ce que StoryChief ?

Fondée en 2017 et basée à Gand, en Belgique, StoryChief est une startup qui propose une solution de marketing de contenu conviviale et tout-en-un. StoryChief donne aux agences de marketing et aux équipes de contenu les moyens de rationaliser leur production et leur gestion de contenu. Ou, comme le dit StoryChief, " mettre fin au chaos du contenu ".

La plateforme collaborative et intuitive de StoryChief comprend des outils de planification, de distribution et de programmation de contenu, ainsi que des outils de rédaction assistée par ordinateur. Elle a suscité beaucoup d'intérêt. StoryChief a notamment levé 5,7 millions de dollars de fonds. Cela témoigne de son approche innovante pour fournir des solutions complètes de marketing de contenu. StoryChief dispose actuellement d'une importante équipe de développement spécialisée. Et, fait intéressant, son logo est un sympathique paresseux !

💡 Pour en savoir plus sur StoryChief et ce qu'il propose, visitez son site web : https://www.storychief.io.

Défis en matière de sécurité des start-ups

Au fur et à mesure que StoryChief se développait, la gestion de la sécurité de sa base de code, de ses référentiels et de son infrastructure devenait de plus en plus complexe. Gregory et son équipe se sont retrouvés dans une position délicate pour garder une longueur d'avance sur les vulnérabilités potentielles en matière de sécurité.

Être à la traîne en matière de sécurité : La gestion de son dispositif de sécurité est devenue de plus en plus préoccupante. Gregory craignait de manquer ou de négliger quelque chose de crucial. Cela a engendré du stress et des inquiétudes inutiles.

Utilisation d'outils de sécurité incomplets et coûteux : StoryChief a utilisé des outils de sécurité qui lui ont apporté une certaine tranquillité d'esprit. Mais ces outils se heurtaient à deux obstacles majeurs. Ils ne répondaient pas à l'ensemble des exigences de sécurité de Gregory et ne ciblaient pas les besoins des CTO. En outre, leur principal fournisseur d'outils de sécurité a modifié ses tarifs de manière inattendue.

Surcharge de notifications : Les notifications doivent être utiles et pertinentes. Cependant, l'utilisation de plusieurs outils de sécurité a entraîné une surcharge de notifications. Cette situation a donné lieu à trois résultats :

- Certaines notifications manquaient d'informations contextuelles et de précision,

- Un nombre écrasant de notifications est devenu un bruit blanc et, par conséquent, ignorable (il n'y a tout simplement pas de valeur).

En bref, l'inefficacité a épuisé des ressources et un temps précieux. Mais, malgré ces vents contraires, Gregory a géré la sécurité de manière efficace et n'a pas connu d'incidents de sécurité majeurs. Cependant, il s'est senti déstabilisé par les limites et les coûts des outils existants. Cela l'a incité à rechercher une meilleure solution.

Comment Aikido Security a contribué à améliorer la posture de sécurité de StoryChief

Le voyage de StoryChief vers une meilleure posture de sécurité l'a conduit à Aikido Security, qui a également permis à StoryChief de passer d'une approche de sécurité réactive à une approche de sécurité proactive.

Pas de prix exorbitant : La sécurité des startups doit être abordable, et Aikido propose des prix adaptés aux startups. StoryChief disposait ainsi d'une solution rentable. Dans le même temps, Aikido a renforcé la confiance de StoryChief dans son dispositif de sécurité grâce aux deux avantages suivants.

Je suis directeur technique, pas ingénieur en sécurité : Les différents outils utilisés par StoryChief s'adressaient principalement aux ingénieurs en sécurité. Cependant, contrairement à ces outils, Aikido adapte ses fonctionnalités et ses règles aux besoins spécifiques des directeurs techniques et des développeurs. Aikido fournit également un flux continu de nouvelles règles et fonctionnalités spécialement conçues pour aider les directeurs techniques.

Dites-moi quand c'est important et pertinent : L'un des principaux atouts d'Aikido est la réduction des faux positifs. Les alertes ciblées d'Aikido fournissent donc à StoryChief des informations réelles et exploitables plutôt que des notifications écrasantes et ignorables.

Propriété partagée : De plus, les notifications d'Aikido sont automatiquement partagées avec l'équipe de développement via Slack, ce qui favorise la transparence et le partage des responsabilités en matière de sécurité. De cette manière, Aikido a également permis un travail d'équipe. Il a aidé Gregory à atteindre son objectif de créer un effort plus centré sur l'équipe pour gérer la posture de sécurité.

StoryLe directeur technique résume l'impact de l'aïkido

"Aikido était exactement ce que je recherchais depuis longtemps - la combinaison de fonctionnalités, le fait d'être axé sur les startups, et le prix d'entrée. Aikido a sensibilisé l'équipe aux problèmes de sécurité. Il a créé un sentiment de responsabilité partagée, engageant tout le monde dans le maintien de notre posture de sécurité.

L'aïkido comme assurance de sécurité de démarrage

Aikido Security est comme une police d'assurance pour la sécurité de StoryChief. Elle permet de respecter le budget et d'être précis. Aikido permet également de se concentrer sur ce qui compte vraiment pour Gregory et son équipe. Avec Aikido, StoryChief n'a pas seulement amélioré sa posture de sécurité mais a également permis à l'équipe du CTO de s'approprier le projet et de travailler de manière transparente. Aikido fournit la consolidation ordonnée et la hiérarchisation des informations nécessaires pour répondre aux problèmes de sécurité.

Plus important encore, il a donné à Gregory un niveau élevé de confiance dans la sécurité du produit :

"Il y a toujours des failles - c'est normal - mais avec l'aïkido, au moins je sais ! J'ai une très bonne idée de notre position en matière de sécurité.

Télécharger le cas client StoryChief

Téléchargez votre propre exemplaire du cas client StoryChief X Aikido Security :

Qu'est-ce qu'un CVE ?

Il y a de fortes chances que vous ayez entendu parler de "CVE", l'acronyme de Common Vulnerabilities and Exposures (vulnérabilités et expositions communes). Les CVE sont répertoriés dans une vaste base de données qui recense les problèmes de sécurité informatique connus. Cela permet d'y accéder et de s'y référer facilement. Par conséquent, si vous entendez quelqu'un parler d'un CVE - ou d'un enregistrement CVE - cela signifie que la faille de sécurité est connue et qu'elle a déjà été répertoriée.

L'intérêt du suivi des CVE est le suivant : le partage et le catalogage des failles de sécurité connues permettent aux responsables de la cybersécurité d'établir des priorités et de traiter les vulnérabilités tout en rendant le nuage, le code et tout autre système informatique plus sûrs.

Fondamentalement, le système CVE fournit un langage commun et un point de référence. Mais - et c'est le grand "mais" - gardez à l'esprit que mon problème n'est peut-être pas le vôtre !

Qui gère la base de données CVE ?

La société MITRE supervise le système CVE, et tous les enregistrements CVE peuvent être consultés et utilisés gratuitement par le public. L'Agence pour la cybersécurité et la sécurité des infrastructures (CISA) contribue au financement. Les entrées CVE sont courtes et simples - il n'y a pas de données techniques approfondies. Les entrées CVE ne contiennent pas non plus de commentaires sur les corrections, les risques et les impacts. Les détails de détail sont enregistrés dans d'autres bases de données. Il s'agit par exemple de la base de données nationale sur les vulnérabilités (NVD) des États-Unis et de la base de données des notes sur les vulnérabilités du CERT/CC.

À quoi ressemble un identifiant CVE ?

L'identifiant CVE est comme un numéro de série. Lorsque vous consultez une entrée CVE, vous voyez l'ID CVE, qui ressemble à ceci : "CVE-YYYY-#####".

Que comprend un dossier CVE ?

Un enregistrement CVE comprend les informations suivantes :

- ID CVE

- Description

- Références

- Affectation de l'ANC

- Date de création de l'enregistrement

Les enregistrements CVE comprennent également des éléments anciens, qui ne sont pas pertinents pour les nouvelles entrées : phase, votes, commentaires, propositions.

Comment trouvent-ils les vulnérabilités et les expositions ?

Tout le monde peut les signaler, qu'il s'agisse d'une entreprise technologique ou d'un utilisateur curieux. Certains offrent même des récompenses pour la découverte et le signalement de ces problèmes. S'il s'agit d'un logiciel libre, tout repose sur le soutien de la communauté.

Lorsqu'une vulnérabilité est signalée, l'ANC lui attribue un identifiant CVE, rédige une brève description et ajoute quelques références. La vulnérabilité est ensuite publiée sur le site web du CVE. Parfois, ils obtiennent même un identifiant avant que le problème ne soit rendu public. Cela permet de tenir les méchants à distance.

Tous les numéros ne font pas l'objet d'un CVE. Bien sûr, il y a des règles ! Trois critères principaux s'appliquent :

- Corrigeable de manière indépendante. Cela signifie que la faille peut être corrigée, qu'elle est indépendante et qu'elle n'est pas liée à d'autres bogues.

- Reconnu par le fournisseur. Cela signifie que le fournisseur reconnaît que le bogue existe et qu'il pourrait avoir un impact négatif sur la sécurité. Une autre option est de disposer d'un rapport de vulnérabilité partagé qui inclut une description de l'impact négatif du bogue et de la manière dont il viole la politique de sécurité du système.

- Ne concerne qu'une seule base de code. S'il affecte plus d'un produit, ils reçoivent des CVE distincts. L'idée est de créer des enregistrements CVE en les isolant le plus possible.

Comment puis-je trouver les dossiers du CVE ?

Tout d'abord, les informations de CVE sont gratuites et accessibles au public. C'est donc une bonne nouvelle.

Le moyen le plus simple de trouver les CVE les plus récents est de suivre @CVEnew sur X. Ce flux est constamment mis à jour avec des tweets sur de nombreux nouveaux CVE chaque jour. Hier encore, j'ai regardé et il y avait plus de 80 nouveaux CVE ! Si vous suivez @CVEnew, votre flux en sera rempli !

Qu'en est-il d'un moyen plus complet de trouver les enregistrements CVE antérieurs ? Si vous souhaitez obtenir tous les enregistrements depuis 1999 ou une année particulière, ou encore effectuer une recherche par thème, il vous suffit de vous rendre sur le site CVE.org/Downloads. Les fichiers en vrac sont désormais au format JSON 5.0 et peuvent être téléchargés via un dépôt GitHub. (Remarque : l'ancien système de classement ne sera plus disponible à partir du 1er janvier 2024).

CVEdetails.com propose une version en ligne facile à utiliser de la base de données - avec des mises à jour quotidiennes !

Comment faire correspondre vos bibliothèques au bon CVE ?

Lors de l'analyse d'une vulnérabilité, vous souhaitez récupérer le bon CVE. Pour être sûr d'avoir le bon CVE, la meilleure pratique consiste à vérifier le numéro de version et le nom du paquet. Il existe de nombreux outils, tels que Trivy, qui le font automatiquement pour vous. (Aikido utilise Trivy pour certaines de ces fonctionnalités).

Système commun d'évaluation des vulnérabilités - CVSS

La NVD et d'autres organismes utilisent le système CVSS (Common Vulnerability Scoring System), qui détermine la gravité d'une vulnérabilité ou d'une exposition. Il s'agit en quelque sorte d'un bulletin de notes pour les problèmes de sécurité, allant de 0.0 (pas de problème) à 10.0 (énorme problème). Chaque entrée du CVE a donc un score CVSS.

Comment est calculé le score CVSS ?

Le score CVSS est calculé à l'aide d'une formule basée sur des mesures de vulnérabilité. Le score CVSS est obtenu à partir des scores obtenus dans les trois domaines suivants : base, temporel et environnemental : Base, Temporel et Environnemental. Le score de base est obligatoire et constitue le point de départ ; il comporte des sous-scores d'impact et d'exploitabilité. La note temporelle peut ensuite être calculée à partir de la note de base. Enfin, la note environnementale peut être calculée à partir de la note temporelle. Ces calculs aboutissent au score CVSS global.

De quoi ravir les amateurs de formules ! Découvrez le fonctionnement du système de notation et du calculateur CVSS. Découvrez quels sont les calculs et quelles sont les mesures précises qui permettent d'obtenir chaque score. Vecteur d'attaque ! Complexité de l'attachement ! Beaucoup de plaisir !

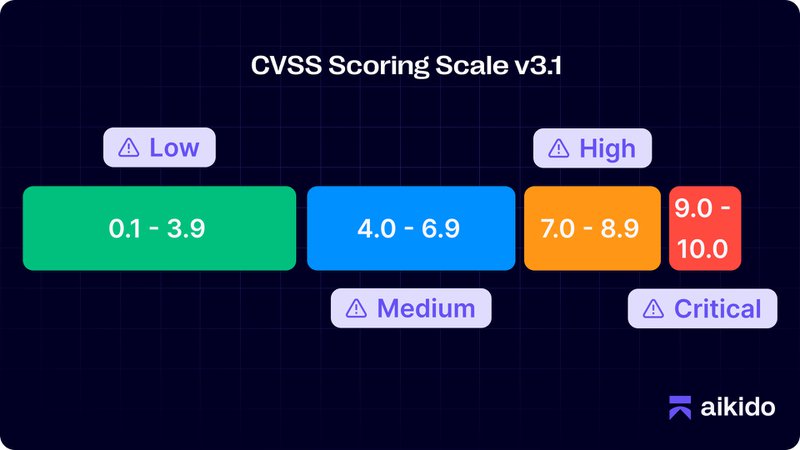

Qu'est-ce que l'échelle de notation CVSS ?

L'échelle de notation CVSS actuelle (v3.1) comprend cinq catégories :

- 9,0 - 10,0 = Critique

- 7,0 - 8,9 = élevé

- 4,0 - 6,9 = Moyen

- 0,1 - 3,9 = Faible

- 0.0 = Aucun

Télécharger une copie du guide d'utilisation complet du système de notation CVSS.

Comment trouver le score CVSS d'un enregistrement CVE ?

C'est facile ! Lorsque vous êtes dans la base de données en ligne, chaque page d'enregistrement CVE contient un lien vers le score CVSS de la NVD. Il suffit de cliquer et c'est parti ! Par exemple, en utilisant le CVE-2023-40033 mentionné plus haut dans ce billet, lorsque nous cliquons sur "CVSS scores" (en haut à droite de l'enregistrement), nous apprenons que cette vulnérabilité a un score de 7.1 (élevé).

Qu'est-ce qu'un CWE ?

L'énumération des faiblesses communes (Common Weakness Enumeration ou CWE) est une liste de faiblesses logicielles et matérielles communes. La CWE est une ressource développée par la communauté et fournit une normalisation du type et de la portée des faiblesses.

Pour citer MITRE, "l'objectif principal de CWE est d'arrêter les vulnérabilités à la source ... d'éliminer les erreurs les plus courantes avant que les produits ne soient livrés". CWE offre également aux développeurs un cadre de discussion et d'action contre les menaces à la sécurité, tout en s'inscrivant dans les bases de données de vulnérabilités (par exemple CVE).

En quoi cela diffère-t-il de CVE ? CWE se concentre sur la faiblesse sous-jacente qui pourrait conduire à une vulnérabilité. Le CVE, quant à lui, décrit les vulnérabilités réelles. Comme CVE, CWE dispose également d'un système d'évaluation de la gravité via CWSS et CWRAF.

Jetez un coup d'œil aux 25 CWE les plus dangereux pour 2023.

Que puis-je faire pour maintenir un niveau de sécurité élevé ?

Ne suivez pas aveuglément les scores CVSS pour définir vos priorités en matière de sécurité

Tous les CVE vous posent-ils un problème ? Non. Il s'agit d'informations, mais comme beaucoup d'informations, toutes les CVE ne sont pas pertinentes dans votre contexte. Et, même pour ceux qui semblent l'être, il existe de nombreuses situations où même les CVE ayant un score CVSS élevé peuvent ne pas être pertinents ou ne pas représenter un risque pour vous :

- Niveau d'impact sur l'entreprise : Une vulnérabilité, bien qu'ayant un score CVSS élevé, ne représente pas un risque significatif pour les activités spécifiques de l'organisation, les données des clients ou les systèmes critiques. Ou bien, une évaluation des risques ou un autre outil détermine que d'autres facteurs (par exemple, une fonction n'est pas accessible) l'emportent sur le score CVSS en termes d'importance.

- Systèmes uniques : Lors de l'utilisation de logiciels personnalisés ou uniques, les scores CVSS peuvent ne pas refléter avec précision le risque réel associé aux vulnérabilités dans des systèmes spécifiques.

- Limitation des ressources : Vous aimeriez bien corriger toutes les vulnérabilités CVSS qui obtiennent un score élevé, mais il faut être réaliste. Établissez des priorités avant de consacrer des tonnes de ressources à quelque chose qui n'est pas rentable.

- Déjà couvert : Vous avez peut-être déjà mis en place de solides défenses. Même si une vulnérabilité obtient un score élevé, vous pouvez décider qu'elle ne vaut pas la peine d'être mise en avant si vous avez déjà mis en place des mesures de protection pour la contrôler.

- Sensibilisation aux CWE : Restez attentif aux CWE susceptibles d'avoir une incidence sur ce que vous livrez.

Se doter d'un scanner de vulnérabilité

De nouvelles plateformes apparaissent également pour vous aider à repérer les tendances émergentes - consultez Fletch, qui se spécialise dans la vitesse de sensibilisation et la contextualisation des menaces. Nessus recherche plus de 59 000 CVE. Nexpose utilise son propre système de notation qui tient compte de l'ancienneté des vulnérabilités et du type de correctifs et de remèdes déjà en place. Nmap et OpenVAS sont des scanners de vulnérabilités open-source.

En attendant, pourquoi ne pas tester Aikido Security pour surveiller et améliorer votre position globale en matière de sécurité ? Essayez Aikido gratuitement !

Prendre de l'avance sur le CurVE

Le problème avec les CVE, c'est qu'ils concernent le PASSÉ, c'est-à-dire les vulnérabilités et les expositions qui se sont déjà produites. Cela signifie que les mauvais acteurs ont parfois le temps de faire des dégâts avant que vous n'ayez le temps de réagir. Outre l'utilisation d'un scanner de vulnérabilités, veillez à prendre des mesures pour gérer vos risques. Il peut s'agir de s'assurer que les correctifs sont à jour et d'effectuer des tests de pénétration.

TL;DR sec fournit une bonne analyse de la chaîne d'approvisionnement en logiciels et, plus important encore, de la manière de sécuriser chaque étape.

De plus, nous aimons tenir les utilisateurs d'Aikido (gratuits et payants) et nos followers LinkedIn au courant avec des posts LI pertinents. Par exemple, voici un billet récent sur la CVE-2023-4911 - le bug (pas si drôle) des Looney Tunables.

Vérifiez que votre code ne contient pas les exploits les plus courants

Utilisez le Top 10 de l'OWASP et les critères de conformité du CIS pour vérifier votre code. Ces outils standard vous aident à traiter les faiblesses les plus courantes (OWASP) et les configurations de base pour la cybersécurité (CIS).

Découvrez comment vous obtenez un score direct en Aïkido : Rapport CIS / Rapport OWASP Top 10

Meilleurs outils de détection de fin de vie : classement 2025

Les organisations sont aujourd'hui confrontées à la tâche urgente de s'attaquer aux risques liés aux logiciels et au matériel obsolètes, alors que les cybermenaces deviennent de plus en plus sophistiquées. Repérer et traiter les systèmes en fin de vie est de plus en plus vital pour maintenir la sécurité.

La détection de fin de vie identifie les logiciels ou le matériel que les fournisseurs ne prennent plus en charge, ce qui les rend vulnérables aux failles de sécurité. Ignorer ces composants obsolètes peut entraîner de graves failles de sécurité, des problèmes de conformité et des perturbations opérationnelles.

Heureusement, des outils avancés rationalisent aujourd'hui la détection de la fin de vie, aidant ainsi les organisations à maintenir une sécurité solide. Explorons les meilleurs outils de détection de l'EDL pour 2025, qui vous guideront à travers les complexités de la gestion de l'EDL.

Comprendre la détection de fin de vie (EOL)

La détection de fin de vie se concentre sur l'identification des logiciels ou du matériel que les fournisseurs ne prennent plus en charge. En l'absence de mises à jour de la part des fournisseurs, ces systèmes deviennent vulnérables aux nouvelles menaces de sécurité et aux incompatibilités.

Le maintien de la sécurité et de la conformité de l'infrastructure informatique nécessite une détection efficace de la fin de vie des composants. Les composants obsolètes peuvent devenir des risques importants pour la sécurité en raison de l'absence de mises à jour qui corrigent les vulnérabilités connues. Les attaquants ciblent souvent ces systèmes, exploitant les failles pour obtenir un accès non autorisé ou perturber les opérations.

En outre, l'utilisation de logiciels ou de matériel non pris en charge peut entraîner des violations de la conformité, car de nombreuses réglementations exigent des systèmes à jour. Ignorer les composants en fin de vie peut entraîner des amendes, une atteinte à la réputation et une perte de confiance.

Une détection efficace de la fin de vie implique

- Découverte complète des actifs: Identification de tous les logiciels et matériels de l'entreprise, y compris les appareils sur site, dans le nuage et les terminaux.

- Surveillance continue: Recherche régulière de composants obsolètes ou non pris en charge, les dates de fin de vie pouvant varier d'un fournisseur à l'autre et d'un produit à l'autre.

- Évaluation des risques: Évaluation de l'impact des composants EOL sur la sécurité, en tenant compte de facteurs tels que la criticité et la sensibilité des données.

- Planification de la remédiation: Création d'une stratégie de migration, de mise à niveau ou de retrait des systèmes en fin de vie, en établissant des priorités en fonction des risques et des besoins de l'entreprise.

La mise en œuvre d'une solide stratégie de détection de la fin de vie des produits aide les organisations à gérer les risques liés aux composants obsolètes, en renforçant la sécurité et en garantissant la conformité. Des outils comme Aikido Security offrent une détection automatique de la fin de vie des composants et s'intègrent aux systèmes de sécurité existants pour assurer une protection continue.

Principaux outils de détection de la fin de vie en 2025

Pour choisir les bons outils de détection de fin de vie, il faut identifier les solutions qui offrent une gestion robuste des actifs et des informations sur l'état du cycle de vie des logiciels. Les outils suivants rationalisent les processus tout en minimisant les risques liés à une technologie obsolète.

1. Sécurité en aïkido

Aikido Security s'intègre de manière transparente aux pipelines de développement, offrant une analyse précise du code et des conteneurs afin d'identifier les composants approchant ou atteignant la fin de vie. Conçu pour les environnements cloud-native, il minimise les perturbations et fournit des informations cruciales sur le cycle de vie.

2. Tenable.io

Tenable.io offre une surveillance complète des actifs, vérifiant en permanence l'infrastructure informatique pour détecter les logiciels obsolètes. Il fournit une vue centralisée des cycles de vie des logiciels, facilitant la gestion proactive des actifs non pris en charge. Cet outil est efficace pour les organisations disposant d'environnements étendus sur site et en nuage.

3. NinjaOne RMM

NinjaOne RMM automatise la détection des systèmes d'exploitation et des applications tierces en fin de vie. Sa plateforme centralise la gestion des actifs informatiques, améliorant ainsi l'efficacité de l'identification et du traitement des composants obsolètes. Des fonctions de reporting intuitives simplifient la gestion du cycle de vie.

4. Qualys

Qualys propose une approche basée sur le cloud pour identifier les systèmes et les applications non pris en charge. Ses capacités d'analyse garantissent une couverture complète, offrant des informations exploitables pour la remédiation. Il s'intègre facilement dans les cadres de sécurité existants, améliorant ainsi la gestion du cycle de vie.

Outils de détection de fin de vie à source ouverte

Les solutions libres comme OpenVAS offrent des informations précieuses sur le cycle de vie des logiciels, en identifiant les composants non pris en charge dans divers systèmes. Son adaptabilité en fait un atout précieux pour les organisations ayant des besoins uniques.

endoflife.date compile les dates de fin de vie et les cycles de vie du support pour divers produits logiciels, avec une API pour une intégration facile, garantissant un accès rapide aux informations sur le cycle de vie.

L'ensemble de ces outils permet aux organisations de gérer avec précision la détection de la fin de vie. Le choix du bon outil renforce la sécurité et maintient la conformité, protégeant ainsi votre environnement contre les risques liés aux technologies obsolètes.

Comment choisir le bon outil de détection de fin de vie ?

Pour choisir le bon outil de détection de fin de vie, il faut comprendre les besoins et l'infrastructure de votre organisation. Tenez compte de la taille et de la complexité de votre réseau. Les grands systèmes peuvent avoir besoin de solutions complètes pour un suivi complexe des actifs, tandis que les réseaux plus petits peuvent bénéficier d'outils rationalisés avec une précision ciblée.

Privilégiez les outils qui s'intègrent aux systèmes de sécurité et de gestion informatique existants, afin de garantir un flux d'informations fluide et de renforcer les mesures de sécurité actuelles. Les outils qui prennent en charge des configurations d'API flexibles permettent d'élaborer des solutions sur mesure qui répondent aux exigences opérationnelles.

L'automatisation est cruciale. Les outils qui automatisent la détection des composants non pris en charge et facilitent une remédiation rapide améliorent l'efficacité opérationnelle, en réduisant les interventions manuelles et en permettant aux équipes de sécurité de se concentrer sur des initiatives stratégiques.

Facteurs clés pour l'évaluation des outils de détection de la fin de vie

Lors de l'évaluation des outils, il convient de prendre en compte les aspects suivants afin d'assurer une couverture complète et une gestion efficace :

- Visibilité globale des actifs: Choisissez des outils qui surveillent différentes plateformes, y compris les systèmes sur site, dans le nuage et les terminaux, en veillant à ce que tous les composants soient inclus dans la gestion du cycle de vie.

- Précision dans l'identification: Optez pour des solutions qui identifient avec précision les systèmes et les logiciels en fin de vie, en réduisant les faux positifs et en vous concentrant sur les véritables vulnérabilités.

- Analyse complète des risques: Sélectionner des outils fournissant des informations détaillées sur les composants non pris en charge et les risques associés, facilitant ainsi une hiérarchisation efficace des vulnérabilités.

En se concentrant sur ces critères, on peut sélectionner une solution qui répond aux besoins immédiats et s'adapte à la croissance future, garantissant une sécurité et une conformité durables au fur et à mesure de l'évolution de la technologie.

Mise en œuvre d'une stratégie efficace de détection de la fin de vie

La création d'une stratégie solide de détection de fin de vie est essentielle pour sécuriser l'infrastructure informatique. Commencez par établir un catalogue détaillé de tous les actifs technologiques et mettez-le à jour régulièrement pour gérer efficacement les problèmes liés au cycle de vie.

Évaluer en permanence le paysage technologique afin d'identifier les composants non pris en charge. Programmer des évaluations automatisées pour assurer une couverture complète, en se concentrant sur l'identification des éléments actuels et de ceux qui ne seront bientôt plus pris en charge, afin d'intervenir en temps utile.

Bonnes pratiques pour la gestion des risques liés à la fin de vie

La gestion des risques liés à la fin de vie des systèmes nécessite un plan détaillé de transition des systèmes obsolètes, qui tienne compte des délais et des ressources nécessaires aux mises à niveau ou aux remplacements.

Pour les systèmes qui doivent rester actifs bien qu'ils ne soient pas pris en charge, renforcez la sécurité par des mesures provisoires telles que la restriction de l'accès ou l'application d'améliorations temporaires de la sécurité jusqu'à ce qu'une solution permanente soit possible.

Le succès de la gestion de la fin de vie dépend également de la collaboration entre les équipes informatiques et les équipes de sécurité. Coordonner les efforts pour évaluer et traiter les risques en fonction de la vulnérabilité et de l'importance de chaque système, en veillant à ce que les mesures correctives soient prises en temps utile et de manière efficace.

L'avenir de la détection en fin de vie

L'avenir de la détection de la fin de vie sera fortement influencé par l'intelligence artificielle et les algorithmes prédictifs. Ces technologies amélioreront l'identification proactive des composants proches de l'obsolescence, en offrant des perspectives qui permettront aux organisations de se préparer en conséquence. L'IA peut prévoir les tendances indiquant les risques potentiels liés au cycle de vie, ce qui constitue un avantage par rapport aux méthodes traditionnelles.

Les infrastructures numériques devenant de plus en plus complexes, la remédiation automatisée deviendra cruciale. Elle rationalisera l'identification des composants en fin de vie et permettra des mises à jour ou des remplacements transparents, donnant aux équipes informatiques les moyens de gérer efficacement de vastes réseaux.

Les méthodologies natives de l'informatique en nuage adapteront la détection de la fin de vie aux piles informatiques modernes, en tirant parti de l'évolutivité et de l'adaptabilité de l'informatique en nuage pour la gestion du cycle de vie. Les entreprises utilisant de plus en plus les technologies en nuage, l'intégration de la détection de la fin de vie dans ces environnements deviendra un avantage clé.

Tendances émergentes dans la gestion de la fin de vie

L'intégration des évaluations de fin de vie dès le début du développement devient la norme, en intégrant les évaluations du cycle de vie dans les processus DevOps et CI/CD afin de traiter les risques pendant la création du logiciel. L'évaluation des risques en temps réel devient également essentielle, en utilisant la surveillance avancée pour obtenir des informations continues sur les actifs informatiques afin de traiter rapidement les problèmes liés au cycle de vie.

Les plateformes intégrées combinant la détection en fin de vie et la gestion globale des risques gagnent du terrain. Ces solutions rationalisent les processus et renforcent la sécurité en combinant la gestion du cycle de vie et l'atténuation des risques, ce qui permet d'obtenir des résultats efficaces et précis pour relever les défis liés au cycle de vie et à la sécurité.

Surmonter les difficultés liées à la détection de la fin de vie

Les organisations ont souvent du mal à gérer la détection de fin de vie en raison de l'informatique parallèle et des systèmes existants qui fonctionnent sans surveillance, ce qui crée des failles de sécurité. Sans visibilité claire, des composants cachés peuvent échapper à la détection, augmentant ainsi l'exposition aux vulnérabilités.

La nature dynamique des environnements informatiques modernes complique la hiérarchisation des risques de fin de vie. Les grandes organisations doivent gérer des inventaires d'actifs en constante évolution, ce qui rend difficile de se concentrer sur les vulnérabilités critiques. Un cadre stratégique est nécessaire pour hiérarchiser efficacement les risques.

Les contraintes de ressources compliquent encore l'équilibre entre la détection de l'EOL et les autres tâches de sécurité. Les équipes de sécurité, souvent à bout de souffle, doivent gérer la détection de l'EOL en même temps que d'autres priorités, ce qui nécessite une répartition efficace des ressources.

Stratégies pour une détection efficace de la fin de vie à grande échelle

Pour relever ces défis, les organisations peuvent utiliser des stratégies pour améliorer l'efficacité de la détection de la fin de vie. L'automatisation peut rationaliser l'analyse et la création de rapports, ce qui permet au personnel de sécurité de se concentrer sur des tâches stratégiques et d'assurer un contrôle approfondi.

L'intégration des informations sur la fin de vie dans les cadres existants de gestion des services informatiques et de billetterie crée une approche cohésive de la gestion du cycle de vie, facilitant la prise de mesures opportunes en cas de risques et renforçant la responsabilité.

L'engagement de fournisseurs de services de sécurité gérés peut renforcer la gestion des risques liés à la fin de vie, en offrant une expertise et des ressources spécialisées pour des solutions personnalisées à des problèmes complexes liés au cycle de vie. L'utilisation d'une expertise externe renforce les capacités internes, garantissant ainsi des stratégies complètes de détection en fin de vie.

Alors que la technologie continue d'évoluer, une détection efficace de la fin de vie reste un élément de sécurité essentiel. En utilisant les bons outils et les meilleures pratiques, les organisations peuvent gérer les complexités de la fin de vie, en garantissant la sécurité et la conformité de l'infrastructure informatique. Simplifiez votre sécurité et rationalisez la détection de fin de vie avec l'essai gratuit d'Aikido dès aujourd'hui, et concentrez-vous sur la création de logiciels performants.

Les 3 principales vulnérabilités en matière de sécurité des applications web en 2024

Nous avons isolé les 3 principales vulnérabilités de sécurité des applications web auxquelles les utilisateurs d'Aikido sont confrontés. Ce guide décrit ce qu'elles sont, pourquoi elles sont si courantes et comment les corriger - ainsi que quelques autres vulnérabilités risquées que nous ne pouvions pas ignorer.

En vous attaquant rapidement et efficacement à ces problèmes, vous aurez déjà une bonne longueur d'avance dans la lutte pour la protection de votre application web contre la cybercriminalité.

1. Vulnérabilité du code la plus courante et la plus critique (SAST)

Le test statique de sécurité des applications (SAST) est une méthode de test qui analyse le code source à la recherche de vulnérabilités au début du cycle de développement. Il s'agit d'une méthode "boîte blanche", car le testeur connaît le fonctionnement de l'application.

Attaques par injection NoSQL (vulnérabilité du code : SAST)

L'injection NoSQL peut conduire à des fuites de données, à des bases de données corrompues, voire à la compromission complète du système. Malheureusement, il s'agit d'une vulnérabilité critique de la sécurité des applications web et nous avons vu de nombreux comptes d'utilisateurs d'Aikido exposés à cette vulnérabilité.

Qu'est-ce que l'injection NoSQL ?

L'injection NoSQL est un type d'attaque où les pirates utilisent un code malveillant pour manipuler ou obtenir un accès non autorisé à une base de données NoSQL. Contrairement aux injections SQL, qui ciblent les bases de données SQL, les injections NoSQL exploitent les vulnérabilités des bases de données NoSQL telles que MongoDB. Elles peuvent conduire à des fuites de données, à la corruption, voire au contrôle total de la base de données.

Pourquoi cette vulnérabilité est-elle si fréquente ?

L'injection NoSQL est courante en partie à cause de la popularité croissante des bases de données NoSQL, en particulier MongoDB. Ces bases de données offrent des avantages en termes de performances, mais elles s'accompagnent de défis uniques en matière de sécurité.

En outre, les bases de données NoSQL sont flexibles car elles acceptent différents formats tels que XML et JSON. Cette flexibilité est excellente, mais elle peut entraîner des vulnérabilités dans la sécurité des applications web, car les contrôles de sécurité standard risquent de ne pas détecter les entrées malveillantes adaptées à ces formats.

De plus, le vaste éventail de bases de données NoSQL, chacune avec sa propre syntaxe et sa propre structure, complique également la création de mesures de protection universelles. Les professionnels de la sécurité doivent comprendre les détails spécifiques de chaque base de données, ce qui rend le processus de prévention encore plus complexe.

Pire encore, et contrairement aux injections SQL traditionnelles, les injections NoSQL peuvent se produire dans différentes parties d'une application. Elles sont donc encore plus difficiles à détecter.

Comment remédier facilement à cette vulnérabilité ?

Utiliser la validation des entrées et les requêtes paramétrées. La validation des entrées permet de s'assurer que les entrées des utilisateurs correspondent aux types et aux formats attendus, et de rejeter les valeurs non sûres. Les requêtes paramétrées empêchent l'intégration d'entrées non validées.

D'une manière générale, il convient de toujours mettre en œuvre des fonctions de sécurité pour les bases de données, telles que l'authentification et le cryptage. Restez à jour avec les derniers correctifs. Veillez également à effectuer des audits réguliers du code et des configurations afin d'identifier et de corriger cette vulnérabilité et d'autres.

Deuxième prix : Laisser des fonctions de débogage dangereuses dans le code (vulnérabilité du code : SAST)

Les fonctions de débogage exposées permettent une reconnaissance qui aide les attaquants à exploiter les systèmes - parfois avec un risque de sécurité important.

Quelles sont les fonctions de débogage dangereuses ?

Les fonctions de débogage comme phpinfo() peuvent exposer des informations sensibles sur votre serveur et votre environnement. Cela inclut la version de PHP, les détails du système d'exploitation, les informations sur le serveur, et même les variables d'environnement qui peuvent contenir des clés secrètes (bien que nous ne recommandions pas de mettre des clés secrètes dans ces variables).

Par conséquent, la détection de la structure de votre système de fichiers par le biais de ces fonctions de débogage peut permettre aux pirates de mener des attaques par traversée de répertoire si votre site est vulnérable. Exposer phpinfo() en soi n'est pas nécessairement un risque élevé, mais cela peut faciliter légèrement la tâche des attaquants. Le principe est clair : moins les pirates ont d'informations spécifiques sur votre système, mieux c'est.

Pourquoi cette vulnérabilité est-elle si fréquente ?

Cette vulnérabilité de la sécurité des applications web se produit souvent parce que les développeurs utilisent ces fonctions pour le débogage et parfois même les poussent vers la production pour le dépannage. Des versions précipitées, l'absence de révision du code et la sous-estimation des risques sont autant de facteurs qui contribuent à l'exposition de ces fonctions.

Comment remédier facilement à cette vulnérabilité ?

- Révision du code : vérifiez régulièrement votre code pour identifier et supprimer les fonctions de débogage avant de le déployer en production.

- Outils automatisés d'analyse des vulnérabilités: utilisez un outil, comme Aikido, qui peut détecter les fonctions de débogage dangereuses.

- Configurations spécifiques à l'environnement : veillez à désactiver les fonctions de débogage dans l'environnement de production.

2. Vulnérabilité DAST la plus courante et la plus critique

Le test dynamique de la sécurité des applications (DAST) est une technique de test qui permet d'identifier les vulnérabilités des applications en cours d'exécution. Il s'agit d'une méthode dite "boîte noire", car elle se concentre uniquement sur le comportement observable. Le DAST vous montre à quoi le système pourrait ressembler pour un attaquant.

Oubli des principaux en-têtes de sécurité : HSTS et CSP (vulnérabilité du nuage : DAST)

L'absence d'une mise en œuvre correcte de HSTS et de CSP rend les applications web vulnérables à des attaques majeures telles que XSS et la divulgation d'informations.

Qu'est-ce que le CSP ?

La politique de sécurité du contenu (CSP) est un mécanisme de sécurité qui permet de déjouer diverses attaques basées sur le navigateur, telles que le cross-site scripting et le clickjacking. Pour ce faire, elle limite les comportements à risque dans les pages web, tels que le JavaScript en ligne et les fonctions eval() peu sûres. CSP applique des valeurs par défaut plus sûres afin de préserver l'intégrité et la confidentialité du contenu. Le principal avantage est la protection contre l'injection malveillante de scripts.

Pourquoi cette vulnérabilité DAST est-elle si fréquente ?

Il est très courant de négliger HSTS et CSP, en particulier CSP, et les développeurs donnent souvent la priorité à la fonctionnalité par rapport à ces en-têtes.

Vous devriez planifier le CSP dès le début du développement, mais il est souvent négligé. Et lorsque les développeurs essaient de l'implémenter ou de l'adapter plus tard, cela provoque des conflits, si bien qu'ils sautent complètement le CSP pour se consacrer à d'autres tâches. Les applications ne sont donc pas protégées et sont sujettes à toute une série de vulnérabilités en matière de sécurité des applications web.

Comment corriger facilement cette vulnérabilité de DAST ?

- Implémenter HSTS pour forcer les connexions HTTPS uniquement. Activer sur le serveur par le biais de fichiers de configuration ou d'un WAF.

- Définissez et appliquez une CSP stricte adaptée à votre application en limitant les pratiques dangereuses telles que les scripts en ligne. Testez soigneusement la compatibilité.

- Contrôler et mettre à jour en permanence les en-têtes au fur et à mesure de l'évolution de l'application afin de maintenir la protection.

3. Les vulnérabilités les plus courantes et les plus critiques de l'informatique en nuage (CSPM)

Les outils de gestion de la sécurité de l'informatique en nuage (CSPM) surveillent en permanence les environnements basés sur l'informatique en nuage afin de garantir le respect des normes et des meilleures pratiques en matière de sécurité. Les outils de CSPM recherchent les mauvaises configurations de sécurité et visent à atténuer les risques.

Les rôles IAM EC2 vulnérables aux attaques SSRF (cloud : CSPM)

Les rôles IAM EC2 ouverts peuvent souvent permettre aux attaquants de se déplacer latéralement et d'obtenir un accès non autorisé dans les environnements en nuage. L'impact potentiel de ce type d'attaque peut être dévastateur.

Quels sont les rôles de l'IAM EC2 ?

Les rôles IAM (Identity and Access Management) EC2 dans Amazon Web Services (AWS) délèguent des permissions pour déterminer les actions autorisées sur des ressources spécifiques. Ils permettent aux instances EC2 d'interagir en toute sécurité avec d'autres services AWS sans avoir à stocker des informations d'identification directement sur les instances elles-mêmes.

Qu'est-ce qu'une attaque SSRF ?

Une attaque de type SSRF (Server Side Request Forgery) consiste pour un pirate à forcer le serveur à effectuer des requêtes vers des ressources internes comme si c'était le serveur lui-même qui les demandait. Le pirate peut ainsi accéder à des systèmes non autorisés, contourner des contrôles ou même exécuter des commandes. Découvrez cet exemple terrifiant de la façon dont une attaque SSRF a pris le contrôle du cloud d'une startup via un simple formulaire d'envoi de courrier électronique.

Pourquoi cette vulnérabilité du CSPM est-elle si fréquente ?

Les rôles IAM EC2 sont généralement vulnérables aux attaques SSRF en raison d'une mauvaise configuration de la sécurité ou de rôles trop permissifs. Il est difficile de jongler avec des autorisations complexes dans le nuage et certains développeurs peuvent ne pas comprendre pleinement les risques. En outre, le fait de vouloir que les services fonctionnent parfaitement ensemble peut souvent inciter les équipes à accorder plus d'accès que ce qui est réellement nécessaire.

Comment corriger facilement cette vulnérabilité du CSPM ?

Il existe des méthodes efficaces pour gérer les rôles EC2 et atténuer les vulnérabilités de sécurité des applications web SSRF. Tout d'abord, respectez le principe du moindre privilège : n'autorisez que l'accès absolument nécessaire et rien de plus. Des rôles trop permissifs sont synonymes de problèmes.

Ensuite, utilisez les outils intégrés à AWS, tels que les groupes de sécurité et les ACL de réseau, pour verrouiller le trafic et réduire les ouvertures potentielles pour les attaques SSRF. Plus vous pouvez limiter l'accès, mieux c'est.

Il est également important de revoir et d'auditer régulièrement les rôles afin de repérer tout accès inutile qui pourrait se glisser au fil du temps et de l'évolution des choses. Gardez le contrôle.

Enfin, mettez en œuvre des outils de sécurité AWS spécifiquement axés sur la détection et la prévention des attaques SSRF avant qu'elles ne causent des dommages. Plus il y a de couches de protection, plus vous serez en sécurité.

Deuxième prix : Des temps d'exécution lambda obsolètes (cloud : CSPM)

Lorsque ces environnements d'exécution deviennent obsolètes, ils peuvent exposer les fonctions lambda aux attaquants.

Qu'est-ce qu'une durée d'exécution lambda périmée ?

Les runtimes lambda obsolètes font référence à l'utilisation d'anciennes versions de langages de programmation ou d'environnements dans les fonctions sans serveur (lambdas). Ces runtimes obsolètes peuvent ne pas disposer des derniers correctifs de sécurité ou des dernières mises à jour de fonctionnalités, exposant potentiellement les applications à des vulnérabilités connues en matière de sécurité des applications web.

Pourquoi cette vulnérabilité du CSPM est-elle si fréquente ?

La vulnérabilité provient souvent d'une mentalité "set and forget". Les développeurs peuvent déployer des lambdas avec un runtime spécifique et négliger de les mettre à jour lorsque de nouvelles versions sont publiées. Ils peuvent également commettre l'erreur de supposer que les fournisseurs de cloud computing s'occupent de toute la maintenance. Même si AWS et Google Cloud Functions assurent la maintenance des runtimes pour vous avec des correctifs mineurs du système d'exploitation, ils ne se chargeront pas des mises à jour majeures du langage. En outre, la complexité de la gestion de plusieurs lambdas fait qu'il est facile pour les runtimes obsolètes de passer entre les mailles du filet et de créer un risque supplémentaire.

Comment corriger facilement cette vulnérabilité du CSPM ?

Vous pouvez réduire ce risque en suivant trois règles simples :

- Examinez régulièrement les moteurs d'exécution utilisés et vérifiez les mises à jour.

- Mettre à jour vers les dernières versions prises en charge avec les correctifs de sécurité.

- Utiliser des outils d'automatisation pour gérer et mettre à jour les runtimes dans la mesure du possible.

Vulnérabilités et meilleures pratiques en matière de sécurité des applications web

Il est essentiel de comprendre ces vulnérabilités de sécurité des applications web pour assurer la sécurité du système, mais n'oubliez pas de suivre les meilleures pratiques en matière de sécurité. Restez à jour, appliquez les correctifs appropriés et maintenez une surveillance régulière pour que votre environnement reste sûr et sécurisé.

Analysez votre environnement avec Aikido dès maintenant pour savoir si vous êtes exposé à l'une de ces vulnérabilités.

Consultez la liste de contrôle de sécurité 2024 SaaS CTO d'Aikido pour obtenir des conseils concis sur plus de 40 façons d'améliorer la sécurité de votre personnel, de vos processus, de votre code, de votre infrastructure et plus encore.

.jpg)

.jpg)

.jpg)

.jpg)