Bienvenue sur notre blog.

Comment créer un panneau d'administration sécurisé pour votre application SaaS ?

Comment éviter les erreurs courantes lors de la création d'un panneau d'administration SaaS ? Nous allons vous présenter quelques pièges et des solutions potentielles spécifiquement pour tous les créateurs de SaaS !

Que se passe-t-il lorsque vous créez une application SaaS qui a plus de quelques clients ? À un moment donné, l'inévitable se produit ! Les responsables des ventes et de la satisfaction de la clientèle se présentent à l'équipe de développement avec des exigences telles que :

- Montrez-moi quels sont les comptes activement utilisés

- Me permettre d'entrer dans un compte client pour l'assistance technique

- Activer ou désactiver un indicateur de fonctionnalité spécifique pour un compte donné

- Certains utilisateurs ne peuvent pas se connecter, pouvez-vous me dire quelle méthode ils utilisent pour s'authentifier ?

- J'ai un revendeur qui a besoin d'accéder à ses sous-comptes.

- Je dois prolonger la période d'essai gratuite d'un compte

- Un compte a besoin d'une configuration spécifique que seuls les agents du service clientèle doivent pouvoir mettre en place.

- Montrez-moi le MRR total pour un groupe spécifique de clients.

Une variété d'outils peut couvrir certains de ces cas d'utilisation. Les outils de PLG tels que Segment et journy.io permettent de suivre l'activité. Peut-être utilisez-vous un service de signalement des fonctionnalités tel que LaunchDarkly. Stripe ou Chargebee peuvent gérer certains aspects liés à la facturation. Pendant ce temps, les problèmes liés à l'authentification peuvent être visibles dans votre compte Auth0. Cependant, il est peu probable que vous utilisiez toutes ces plateformes. Même si c'est le cas, vous ne pouvez probablement pas couvrir certains cas d'utilisation.

La solution consiste à créer un panneau d'administration personnalisé. Il semble qu'il y ait quelques frameworks et services commerciaux disponibles pour commencer rapidement. Mais comment choisir l'un d'entre eux plutôt que de créer son propre panneau à partir de zéro ?

Éviter les panneaux d'administration intégrés à l'application

En premier lieu, nous recommandons d'éviter tout panneau d'administration injecté dans le code de votre application principale, comme le fait ActiveAdmin. Cela présente de nombreux inconvénients :

- Les nouvelles routes de l'API d'administration peuvent probablement être détectées dans le code client de votre application et les attaquants peuvent sonder ou attaquer cette vulnérabilité.

- Vous finirez probablement par avoir plusieurs types d'utilisateurs au sein d'une même base de code, ce qui compliquera les révisions du contrôle d'accès.

- Il sera beaucoup plus difficile d'ajouter des fonctions de protection supplémentaires, telles que la restriction de l'accès à partir d'une seule adresse IP.

- Si un problème critique est détecté dans le code du panneau d'administration, il est plus difficile de le mettre hors ligne sans mettre votre application hors ligne.

Les applications qui ne respectent pas ce principe ont plus de chances de se retrouver dans les articles de Slashdot. En voici une : https://yro.slashdot.org/story/23/01/09/221207/researchers-track-gps-location-of-all-of-californias-new-digital-license-plates. Cette histoire montre notamment qu'il est possible de transformer un compte d'utilisateur en un compte de super-administrateur qui peut consulter les données d'autres utilisateurs.

Choisir un panneau d'administration avec un journal d'audit des actions de l'utilisateur

Au cas où cela devrait être dit, cela signifie que vos administrateurs devront s'authentifier avec des comptes d'utilisateurs distincts. (Pas de connexion avec un mot de passe partagé en utilisant support@app.io !). Quel en est l'avantage ? Si les paramètres d'un compte sensible sont mis à jour, vous pouvez savoir plus tard qui a effectué le changement.

Appliquer au moins 2FA (ou 3FA) pour authentifier les utilisateurs administrateurs

Choisissez une solution de panneau d'administration qui vous permet d'ajouter des facteurs supplémentaires en plus du 2FA, tels que des restrictions d'IP ou l'accès via d'autres solutions de confiance zéro.

Bonus : Utiliser les en-têtes de la politique de sécurité du contenu (CSP) pour bloquer le javascript inconnu

Le blocage du javascript inconnu est essentiel, en particulier sur les portails d'administration internes. Ci-dessous, un exemple de la vulnérabilité d'Apple à l'injection de courrier électronique, qui aurait pu être résolue avec de simples en-têtes CSP.

Ce tweet m'a rappelé l'époque où je piratais dans le cadre du programme de récompense des bugs d'Apple. J'ai trouvé, entre autres, une citation d'Harry Potter encodée en base64 sur une page interne de débogage et d'administration d'un compte iCloud. C'est la première fois que je partage ceci, car plus de 90 jours se sont écoulés ... https://t.co/CBc8QC5y3i pic.twitter.com/BNauDq7w01

- Sam Curry (@samwcyo) 24 décembre 2023

Conclusions sur la création d'un panneau d'administration sécurisé

Oui, il est possible de créer un panneau d'administration sécurisé pour votre application. Vous devrez choisir soit un framework pour vous aider, soit une solution SaaS ou low-code existante pour vous aider à démarrer. Tant que vous le séparez de votre application principale et qu'il communique avec elle par le biais d'API privées, tout devrait bien se passer.

Aikido est un outil de sécurité applicative tout-en-un. Vous voulez savoir si votre application est sécurisée ? Commencez à scanner gratuitement.

Comment se préparer à la norme ISO 27001:2022

Survivre à l'évaluation de la sécurité des fournisseurs

En matière de sécurité, tout évolue en permanence et les normes ne font pas exception. La norme ISO 27001:2022 remplacera bientôt la norme ISO 27001:2013. Aucune exigence importante de 2013 n'a été supprimée pour la version 2022. Mais il y a beaucoup de changements, principalement dans deux catégories :

- toute une série de nouveaux contrôles de sécurité

- la fusion d'un grand nombre d'anciens chèques de 2013.

Pour ce billet, nous nous concentrerons sur les nouveaux modèles axés sur la sécurité.

La révision de la norme ISO 27001:2022 introduit 11 nouveaux contrôles

A.5.7 Renseignements sur les menaces

Ce contrôle clé de la norme ISO 27001:2022 consiste à recueillir des informations sur les menaces et à les analyser pour prendre les bonnes mesures de protection. Il s'agit d'obtenir des informations sur des attaques spécifiques et sur les méthodes et technologies sournoises utilisées par les attaquants. En outre, il faut surveiller les dernières tendances en matière d'attaques. Voici l'astuce : vous devez recueillir ces informations à la fois au sein de votre propre organisation et auprès de sources extérieures, telles que les annonces des agences gouvernementales et les rapports des fournisseurs. En restant à l'affût de ce qui se passe, vous serez en mesure de vous conformer à l'article A.5.7.

🎯 Excellente nouvelle - c'est comme si l'Aïkido avait été conçu pour cela. C'est littéralement ce que fait l'Aïkido.

A.5.23 Sécurité de l'information pour l'utilisation des services en nuage

Pour vous conformer à cette exigence de la norme ISO 27001:2022, vous devrez définir des exigences de sécurité pour les services en nuage afin de mieux protéger vos informations dans le nuage. Cela comprend l'achat, l'utilisation, la gestion et la cessation de l'utilisation des services en nuage.

🎯 Aikido dispose d'un outil intégré de gestion de la posture de sécurité dans le cloud (CSPM) pour vous aider.

A.5.30 Préparation des TIC à la continuité des activités

Ce contrôle exige que vos technologies de l'information et de la communication soient prêtes à faire face à d'éventuelles perturbations. Pourquoi ? Pour que les informations et les actifs nécessaires soient disponibles en cas de besoin. Cela comprend la planification de la préparation, la mise en œuvre, la maintenance et les tests.

🎯 Pour vous permettre de vous conformer à cette exigence de la norme ISO 27001:2022, Aikido vérifie votre préparation aux grandes perturbations du cloud, notamment votre capacité à effectuer des sauvegardes entre les régions. Cette fonctionnalité n'est pas un paramètre par défaut, même pour AWS.

A.7.4 Contrôle de la sécurité physique

Ce contrôle ISO 27001:2022 est un peu différent des autres - il se concentre sur l'espace de travail physique. Il exige que vous surveilliez les zones sensibles afin que seules les personnes autorisées puissent y accéder. Les espaces concernés peuvent être n'importe quel endroit où vous opérez : vos bureaux, vos installations de production, vos entrepôts et tout autre espace physique que vous utilisez.

🥋 Conseil : il est temps de se rendre au dojo local ! Pour celui-ci, vous aurez besoin d'un véritable Aïkido ! (l'art martial) 😂

A.8.9 Gestion de la configuration

Ce contrôle exige que vous gériez l'ensemble du cycle de configuration de la sécurité pour votre technologie. L'objectif est de garantir un niveau de sécurité adéquat et d'éviter toute modification non autorisée. Cela comprend la définition de la configuration, la mise en œuvre, le contrôle et la révision.

🎯 L'une des choses ici est que vous vous assurez que la sécurité correcte est configurée dans votre git (GitHub) pour chaque branche, de sorte que tout le monde ne puisse pas fusionner sans les approbations appropriées.

Aikido vérifiera une grande partie des problèmes de configuration dans votre cloud. Il vérifiera également que vous utilisez IAC pour définir votre nuage, afin d'éviter les dérives de configuration dans votre nuage.

A.8.10 Suppression d'informations

Vous devez supprimer les données lorsqu'elles ne sont plus nécessaires pour respecter ce contrôle. Pourquoi ? Pour éviter la fuite d'informations sensibles et pour permettre le respect de la vie privée et d'autres exigences. Il peut s'agir de la suppression dans vos systèmes informatiques, sur des supports amovibles et dans des services en nuage.

⚠️ Ce type de contrôle n'est pas couvert par l'Aïkido.

A.8.11 Masquage des données

La norme ISO 27001:2022 exige que vous utilisiez le masquage des données (alias l'obscurcissement des données) ainsi que le contrôle d'accès afin de limiter l'exposition des informations sensibles. Il s'agit principalement d'informations personnelles identifiables (PII), car il existe déjà des réglementations strictes en matière de protection de la vie privée. Par ailleurs, d'autres catégories de données sensibles pourraient également être concernées.

⚠️ Ce contrôle vise à s'assurer que vous n'enregistrez pas les mauvaises IIP dans les systèmes d'enregistrement, etc. Heureusement, la plupart des systèmes modernes (par exemple Sentry) disposent d'une sorte de filtre intégré pour répondre à cette exigence. Mais Aikido n'est pas conçu pour vérifier ce contrôle.

A.8.12 Prévention des fuites de données

Pour ce contrôle, vous devrez appliquer diverses mesures contre les fuites de données afin d'éviter la divulgation non autorisée d'informations sensibles. Et si de tels incidents se produisent, vous devrez les détecter en temps utile. Cela concerne les informations contenues dans les systèmes informatiques, les réseaux et tous les appareils.

🎯 Aikido vérifie que votre nuage n'a pas de mauvaise configuration de sécurité qui pourrait entraîner une fuite de données non désirée.

A.8.16 Activités de contrôle

Ce contrôle exige que vous surveilliez vos systèmes afin de détecter les activités inhabituelles et, le cas échéant, d'activer la réponse appropriée en cas d'incident. Cela comprend la surveillance de vos systèmes, réseaux et applications informatiques.

🎯 Une fois que vous avez configuré vos applications, il ne suffit pas de laisser les courriels s'accumuler dans les archives de votre boîte de réception. Le mieux est de les laisser envoyer des alertes sur Slack. Et, devinez quoi ? C'est ce que fait Aikido.

A.8.23 Filtrage du web

Afin de protéger vos systèmes informatiques, le contrôle du filtrage web vous permet de gérer les sites web auxquels vos utilisateurs accèdent. Vous éviterez ainsi que vos systèmes soient compromis par des codes malveillants. Vous empêcherez également les utilisateurs de se servir de matériel illégal sur Internet.

🎯 En pratique, cela signifie utiliser n'importe quel type de WAF tel que AWS WAF ou Cloudflare. Aikido vous couvre - nous surveillons leur présence.

A.8.28 Codage sécurisé

La norme ISO 27001:2022 concerne également le codage sécurisé. Ce contrôle exige que vous établissiez des principes de codage sécurisé et que vous les appliquiez au développement de vos logiciels. Pourquoi ? Pour réduire les failles de sécurité dans le logiciel. Quand ? Il peut s'agir d'activités avant, pendant et après le codage.

🎯 Il s'agit du test statique de sécurité des applications (SAST) d'Aikido, que nous avons construit sur les meilleurs logiciels open-source. En outre, vous pouvez utiliser notre analyse de composition logicielle (SCA), basée sur Trivy.

La conformité à la norme ISO 27001:2022 avec l'aide de l'Aïkido

Si vous en êtes encore à la norme ISO 27001:2013, vous avez du pain sur la planche. Mais ne vous inquiétez pas. Il est possible de se mettre au diapason de la norme ISO 27001:2022 en peu de temps.

Ainsi, si vous souhaitez sécuriser rapidement votre application, Aikido vous donne un aperçu complet de votre situation en ce qui concerne le code et les contrôles dans le nuage.

Vous voulez savoir où vous en êtes ? Vérifiez votre conformité dès maintenant avec l'Aïkido ! Cela ne prend que quelques minutes : https://app.aikido.dev/reports/iso

Vous souhaitez discuter avec quelqu'un qui est passé par le processus de certification ISO ? Remplissez le formulaire ci-dessous et nous organiserons un appel.

Prévenir les retombées d'un piratage de votre plateforme CI/CD

Empêcher la prise de contrôle du nuage après la compromission des informations d'identification

Les outils d'intégration et de livraison/déploiement continus (CI/CD) ne sont plus un luxe pour les startups. Les startups qui évoluent le plus rapidement ont appris que la diffusion de grandes idées ambitieuses fonctionne mieux en diffusant de minuscules changements incrémentaux et faciles à réviser. Les plus productives d'entre elles effectuent 40 envois par jour. Certaines vont même jusqu'à 80 fois par jour. Cela ne peut être fait en toute sécurité qu'en utilisant un outil CI/CD tel que CircleCI, GitHub Actions, et les pipelines de GitLab, pour n'en citer que quelques-uns.

CI/CD attire les hackers

Un grand nombre de startups et de grandes entreprises utilisent ces outils de nos jours. Pour qu'ils déploient du code sur votre cloud, vous devez y stocker des secrets d'API spéciaux. Cela fait des outils CI/CD des cibles de grande valeur pour les pirates informatiques. En fait, ils ont l'habitude d'être piratés en permanence.

Jetez un coup d'œil à ces incidents, qui ne sont que quelques-unes des violations récentes qui ont été rendues publiques :

CircleCI breach retrospective with/ IOCs and TTPs

Quick TLDR :

1. Malware on eng laptop

2. Vol d'une session SSO active pour une session distante

4. Création de jetons d'accès à la production

5. Exfiltration des ENV, tokens et clés des clients.

6. Les clés de cryptage CircleCI ont également été exfiltrées.https://t.co/25x9t5NLG6

- Ryan McGeehan (@Magoo) 14 janvier 2023

CircleCI a été violé en janvier 2023

- CodeShip : "Notification de sécurité critique : GitHub breach" (2020)

- GitHub : " Exploitation des actions GitHub sur les projets open source" (2022)

- GitLab : "Mesures prises en réponse à une violation potentielle d'Okta" (2022)

- Jenkins : "Découverte d'un bogue critique dans Jenkins" (2020)

Comme vous pouvez le constater, cela arrive assez régulièrement. Comment défendez-vous le vôtre ?

Comment défendre mon infrastructure en nuage contre de telles violations ?

Lorsque l'une de ces plates-formes CI/CD est piratée, elle divulgue généralement la faille. Cela se produit généralement dans la journée qui suit la découverte de la faille. Cependant, une brèche peut rester active pendant des semaines avant d'être découverte. Malheureusement, ce temps peut être mis à profit pour élargir l'accès à tous les clients des plateformes.

Aikido vous aide à identifier vos défenses CI/CD

Heureusement, il existe des méthodes pour s'assurer que vous restez en sécurité même si la plateforme de votre choix est piratée. La nouvelle intégration d'Aikido Securityavec AWS vous alertera si votre cloud ne prend pas activement l'une des mesures suivantes. Utilisez notre compte d'essai gratuit pour voir si votre cloud dispose déjà de défenses contre ces fils.

Les étapes à suivre pour défendre votre CI/CD :

- Lorsque vous attribuez des rôles IAM à votre plateforme CI/CD, assurez-vous qu'ils sont restreints par IP. La plupart des outils CI/CD disposent d'une option permettant de n'envoyer que le trafic provenant d'un ensemble spécifique d'adresses IP. Cette option rend les jetons d'API volés inutilisables en dehors de l'infrastructure CI/CD. Un pirate ne pourra pas les utiliser sur ses propres serveurs, ce qui devrait les ralentir considérablement, voire les bloquer complètement.

- Lorsque vous créez des identifiants pour les plateformes CI/CD, prenez le temps de concevoir un accès minimal. Ne donnez pas de droits d'administrateur.

- Ne mettez pas tous vos œufs dans le même panier : répartissez vos nuages sur plusieurs comptes. Cela permet de minimiser l'effet d'une violation. Par exemple, une violation des informations d'identification de votre environnement de préparation ne devrait pas entraîner une violation de votre environnement de production.

- Utiliser l'authentification unique (SSO) ou l'authentification multifactorielle (MFA). C'est une évidence.

Malheureusement (mais de manière réaliste), vous devez supposer que votre CI/CD sera piraté un jour. Le moment venu, assurez-vous de changer tous les jetons de déploiement le plus rapidement possible.

Comment conclure des contrats plus rapidement grâce à un rapport d'évaluation de la sécurité

Dans le monde des affaires très concurrentiel d'aujourd'hui, les startups sont confrontées à de nombreux défis lorsqu'il s'agit de conclure une affaire. L'un des plus importants est d'établir la confiance avec les prospects potentiels. En particulier en matière de sécurité. Établir la confiance avec des clients potentiels peut s'avérer crucial pour le succès d'une startup.

C'est pourquoi nous lançons une nouvelle fonctionnalité pour aider à résoudre ce problème : Rapports d'évaluation de la sécurité

Lorsqu'une startup partage un rapport complet d'évaluation de la sécurité, elle montre qu'elle est sérieuse en matière de sécurité. Elle instaure rapidement un climat de confiance et accélère la conclusion de l'affaire.

Dans cet article de blog, nous explorons le fonctionnement de notre fonction de reporting. Nous examinons également les raisons pour lesquelles les startups doivent communiquer la confiance dès le début et comment cela permet de gagner plus d'affaires.

Que contient ce rapport d'évaluation de la sécurité ?

La confiance est une question d'ouverture et d'honnêteté. Le rapport d'évaluation de la sécurité d'Aikido lève le voile ! Les clients reçoivent des informations sur les pratiques de sécurité de la startup, son score OWASP Top 10 et ses vulnérabilités. Ils peuvent même savoir à quelle vitesse la startup gère les risques. La volonté de partager ces informations permet aux startups de prouver qu'elles prennent très au sérieux la sécurité des données de chacun.

Flux d'approbation personnalisé

Tout n'a pas besoin d'être un livre ouvert, n'est-ce pas ? C'est pourquoi notre rapport d'évaluation de la sécurité permet aux startups de personnaliser exactement les informations qu'elles souhaitent partager. De cette façon, vous pouvez partager uniquement ce dont les bons prospects ont vraiment besoin. C'est comme si vous offriez un aperçu sans tout dévoiler. Les startups gardent le contrôle sur les informations sensibles. En même temps, elles donnent aux prospects l'assurance dont ils ont besoin pour aller de l'avant.

Normes et bonnes pratiques impartiales

Notre rapport d'évaluation de la sécurité respecte les normes les plus strictes et les meilleures pratiques. Par conséquent, cela renforce la crédibilité et le professionnalisme de la startup.

ISO 27001:2022

ISO/IEC 27001 est une norme internationale de système de gestion de la sécurité de l'information. Elle fournit une liste d'exigences de conformité par rapport auxquelles les organisations et les professionnels peuvent être certifiés. En outre, elle aide les organisations à établir, mettre en œuvre, maintenir et améliorer un système de gestion de la sécurité de l'information (SGSI). Aikido analyse tous les éléments liés à la sécurité du code et du cloud et automatise la surveillance.

SOC 2

SOC 2, ou Service Organization Control Type 2, est un cadre de conformité en matière de cybersécurité développé par l'American Institute of Certified Public Accountants (AICPA). L'objectif principal de SOC 2 est de s'assurer que les fournisseurs de services tiers stockent et traitent les données des clients de manière sécurisée. Tout comme pour ISO 27001, Aikido analyse tous les éléments liés à la sécurité du code et du cloud et automatise la surveillance pour vous.

Top 10 de l'OWASP

Le Top 10 de l'OWASP est mondialement reconnu par les développeurs comme la première étape vers un codage plus sûr. Il s'agit d'une liste des principaux risques de sécurité auxquels les applications web sont confrontées. Lorsque vous corrigez les problèmes de sécurité figurant dans la liste OWASP Top 10, vous pouvez être certain que vous avez considérablement amélioré la sécurité de votre application. De plus, Aikido vous donne une vue instantanée des problèmes de sécurité du Top 10 de l'OWASP que vous devez résoudre.

Aikidosec Benchmark

Chez Aikido, nous avons construit notre propre benchmark Aikidosec, qui évalue votre environnement par rapport aux autres utilisateurs d'Aikido. Dans votre rapport d'évaluation de la sécurité, vous êtes libre de partager ce benchmark avec vos clients pour leur montrer que vous faites partie des X% de startups les plus performantes en matière de sécurité.

"Sécurisé par l'Aïkido" - Un badge de confiance

Nous avons ajouté une fonction bonus très intéressante. Pour aider nos utilisateurs à montrer leur engagement en matière de sécurité, nous avons créé un badge spécial pour votre site web. Ce badge permet aux clients de demander un rapport d'évaluation de la sécurité en quelques clics. Le badge sert de validation externe et impartiale, donnant à vos clients l'assurance que vous mettez en œuvre des mesures de sécurité.

Prendre de l'avance sur la concurrence

Dans un marché encombré, il est essentiel de se démarquer. Nous pensons que le rapport d'évaluation de la sécurité donne aux startups un avantage concurrentiel en mettant en avant leur engagement en matière de sécurité. Comment les startups peuvent-elles se positionner comme des partenaires de choix dignes de confiance ? Notre conseil est de répondre aux préoccupations à l'avance par une approche solide, proactive et transparente de la protection des données.

Conclure des contrats plus rapidement et augmenter le chiffre d'affaires

Allons droit au but, d'accord ? Les startups veulent conclure des affaires le plus rapidement possible. En outre, elles veulent augmenter leur chiffre d'affaires. Les rapports d'évaluation de la sécurité contribuent à renforcer la confiance et la crédibilité, ce qui permet aux startups d'accélérer leur cycle de vente. Cela signifie moins de temps perdu, moins de ressources dépensées et plus de contrats signés.

Essayez-le dès maintenant en demandant le rapport d'évaluation de la sécurité de l'Aikido.

Vous voulez un rapport pour votre startup ?

Allez dans l'application et générez votre propre rapport.

![Automatiser la gestion des vulnérabilités techniques [SOC 2]](https://cdn.prod.website-files.com/642adcaf364024654c71df23/67643587d60e739a2713e706_1887747146-2_e9a02ce5d4c4c0b738e209b16c20f222_2000.png)

Automatiser la gestion des vulnérabilités techniques [SOC 2]

Comment devenir conforme sans imposer une lourde charge de travail à votre équipe de développement ?

La mise en conformité avec les normes ISO 27001 et SOC 2 peut être une tâche ardue, en particulier lorsqu'il s'agit de la gestion des vulnérabilités techniques. Cependant, avec les bons outils et le bon soutien, ce n'est pas une fatalité. Dans ce billet de blog, nous verrons comment Aikido et Vanta peuvent vous aider à aborder les aspects techniques de la conformité SOC 2.

Couvrir les exigences techniques en matière de gestion des vulnérabilités pour SOC 2

Pour se conformer à la norme SOC 2, les entreprises doivent mettre en œuvre des mesures techniques de gestion des vulnérabilités. Il s'agit d'identifier, de hiérarchiser et de traiter les vulnérabilités de votre base de code et de votre infrastructure. Pour répondre à ces exigences et garantir la sécurité de vos systèmes, vous devez suivre une série d'étapes et mettre en œuvre un processus :

- Effectuer une évaluation des risques

La première étape consiste à effectuer une évaluation des risques de votre base de code et de votre infrastructure afin d'identifier les vulnérabilités potentielles. Il s'agit d'analyser vos systèmes et d'identifier les faiblesses potentielles qui pourraient être exploitées par des attaquants. - Classer les vulnérabilités par ordre de priorité

Une fois que vous avez identifié les vulnérabilités potentielles, vous devez les classer par ordre de priorité en fonction de leur gravité et de leur impact potentiel sur vos systèmes. Cela vous aidera à concentrer vos efforts sur les vulnérabilités les plus critiques. - Traiter les vulnérabilités

L'étape suivante consiste à traiter les vulnérabilités identifiées. Il peut s'agir de mettre en œuvre des correctifs, de mettre à jour des logiciels ou de modifier la configuration de vos systèmes. - Test d'efficacité

Après avoir remédié aux vulnérabilités, il est essentiel de tester l'efficacité des correctifs que vous avez mis en œuvre. Cela implique de mener des tests de pénétration et d'autres tests de sécurité pour s'assurer que vos systèmes sont sécurisés. Les tests de pénétration ne sont toutefois pas une condition sine qua non pour obtenir la certification SOC 2. - Surveillance continue

Enfin, il est essentiel de surveiller en permanence vos systèmes pour détecter les vulnérabilités et les menaces potentielles. Cela implique la mise en œuvre d'un programme de gestion des vulnérabilités qui analyse régulièrement votre base de code et votre infrastructure pour détecter les vulnérabilités et les risques potentiels.

En suivant ces étapes, les entreprises peuvent s'assurer qu'elles répondent aux exigences de gestion des vulnérabilités techniques pour la conformité SOC 2 et qu'elles disposent de systèmes sécurisés pour protéger leurs données et leur infrastructure.

Automatiser le processus avec Aikido

Pour vous mettre en conformité, vous pouvez mettre en œuvre le processus manuellement ou utiliser une plateforme de gestion des vulnérabilités, telle qu'Aikido. Nous allons vous présenter le processus et la manière de l'automatiser.

1. Effectuer une évaluation des risques

En se connectant à votre code et à votre infrastructure cloud, Aikido procède automatiquement à une évaluation des risques. Il analyse en profondeur vos systèmes, identifiant les vulnérabilités potentielles qui pourraient être exploitées par des attaquants. Comme Aikido est sans agent, vous pouvez obtenir une vue d'ensemble en 30 secondes. Plus besoin de perdre des heures à installer des logiciels coûteux ou à configurer et maintenir des outils gratuits.

2. Classer les vulnérabilités par ordre de priorité

Une fois l'évaluation des risques terminée, Aikido classe les vulnérabilités par ordre de priorité. Au lieu de vous submerger avec une longue liste de toutes les vulnérabilités présentes dans votre système, les vulnérabilités sont dédupliquées et triées automatiquement. Les vulnérabilités sont dédupliquées et triées automatiquement, vous ne verrez que celles qui sont vraiment importantes et exploitables. Vous pouvez ainsi concentrer vos efforts sur les vulnérabilités les plus critiques.

3. Traiter les vulnérabilités

La correction des vulnérabilités peut être une tâche manuelle, mais Aikido la rend facile. Des fonctionnalités telles que l'autofixation vous permettent d'effectuer une RP en un seul clic. De plus, Aikido s'intègre parfaitement aux outils que vous utilisez déjà. Qu'il s'agisse d'implémenter des correctifs, de mettre à jour des logiciels ou d'effectuer des changements de configuration.

4. Test d'efficacité

Pour s'assurer de l'efficacité des correctifs mis en œuvre, nous conseillons de réaliser un pentest. Vous pourrez ainsi valider l'efficacité des mesures de sécurité et vous assurer que vos systèmes sont robustes face aux attaques potentielles. Cependant, pour SOC 2, cela n'est pas nécessaire. Aikido travaille généralement avec Shift Left Security, mais vous êtes libre de choisir le consultant de votre choix.

5. Contrôle continu

De plus, Aikido vous aide à assurer une surveillance continue, un aspect crucial du maintien de systèmes sécurisés. Aikido scanne votre environnement toutes les 24 heures pour détecter les nouvelles vulnérabilités et les nouveaux risques. En surveillant continuellement vos systèmes, vous pouvez rester proactif dans l'identification et la résolution des vulnérabilités et menaces émergentes.

Avec Aikido, vous pouvez automatiser l'ensemble du processus de gestion des vulnérabilités, de l'évaluation des risques à la hiérarchisation des vulnérabilités, en passant par le traitement des vulnérabilités, les tests d'efficacité et la surveillance continue. En s'appuyant sur les fonctionnalités d'Aikido, les entreprises peuvent répondre aux exigences techniques de gestion des vulnérabilités pour la conformité SOC 2 et mettre en place un environnement sécurisé pour protéger leurs données et leur infrastructure.

Pourquoi l'intégration de l'Aïkido et de Vanta vous fera gagner du temps et de l'argent

Plus de processus manuels à suivre

Aikido met la gestion des vulnérabilités techniques en pilote automatique. La plateforme surveille en permanence votre posture de sécurité en arrière-plan. Vous n'êtes averti que lorsque c'est vraiment important. De plus, elle automatise 16 tests Vanta et aide à passer 5 contrôles Vanta.

Plus de temps perdu à trier les faux positifs

La majorité des plateformes de sécurité envoient sans distinction toutes les vulnérabilités identifiées à Vanta. Il en résulte une perte de temps considérable, car il faut passer au crible de nombreux faux positifs. Par exemple, lorsque vous utilisez d'autres outils de sécurité, toutes les vulnérabilités trouvées sont envoyées à Vanta, ce qui signifie que vous devez passer beaucoup de temps à les trier. En revanche, Aikido a construit un moteur de tri automatique qui agit comme un filtre utile, vous faisant gagner un temps précieux.

Fini le gaspillage d'argent avec des licences coûteuses

Le secteur de la sécurité est en proie à des modèles de tarification prédateurs trop complexes. Certaines entreprises adoptent une tarification basée sur l'utilisateur, ce qui encourage les développeurs à partager leurs comptes, compromettant ainsi la sécurité. D'autres optent pour des modèles de tarification basés sur la ligne de code, qui deviennent très vite onéreux. Nous rejetons ces approches et proposons à la place une tarification fixe et simple par organisation. Avec Aikido, vous pouvez commencer à partir de 249 € par mois. En choisissant notre modèle, vous pouvez espérer économiser environ 50% par rapport à vos concurrents.

Vanta, une pièce essentielle du puzzle

Pour mettre en œuvre la norme SOC 2, il ne suffit pas de gérer les vulnérabilités techniques. Vous aurez besoin d'une solution logicielle générale de conformité à la sécurité. Une plateforme telle que Vanta automatise 90% du processus complexe et chronophage de SOC 2. De plus, elle s'intègre parfaitement à Aikido. Tous les aspects de la gestion des vulnérabilités techniques deviennent ainsi d'une simplicité déconcertante.

Pourquoi attendre ? Essayez Aikido gratuitement dès aujourd'hui (l'inscription prend 30 secondes) et accélérez votre mise en conformité SOC 2.

Prévenir la pollution des prototypes dans votre référentiel

Si vous êtes arrivé sur cette page directement à partir d'une Pull Request d'Aikido Autofix et que vous voulez juste apprendre comment terminer la PR, passez directement à Comment implémenter.

L'écosystème JavaScript a un problème qui s'appelle la pollution par les prototypes. Pour une entreprise SaaS qui utilise JavaScript/npm, 20 à 30 % de toutes les vulnérabilités connues (CVE) détectées dans les dépendances sont causées par la pollution des prototypes. Elles ne sont généralement pas faciles à exploiter, mais dans les cas les plus graves, elles peuvent conduire à des failles d'exécution de code à distance. Il est donc difficile de les ignorer complètement.

Deux façons de prévenir la pollution des prototypes

Il existe un support expérimental dans Node.js pour geler le prototype par défaut sous un drapeau appelé --frozen-intrinsics. L'activation de ce drapeau met en échec toutes les attaques par pollution du prototype. Cependant, nous ne pouvons pas encore le recommander parce qu'il est expérimental et qu'il ne fonctionnera pas sur les bases de code frontales. Cela vous empêcherait de construire la même protection pour votre frontend et votre backend.

Une alternative est nopp (No Prototype Pollution), une bibliothèque de 14 lignes qui gèle le prototype (et certains autres points d'entrée).

Comment mettre en œuvre

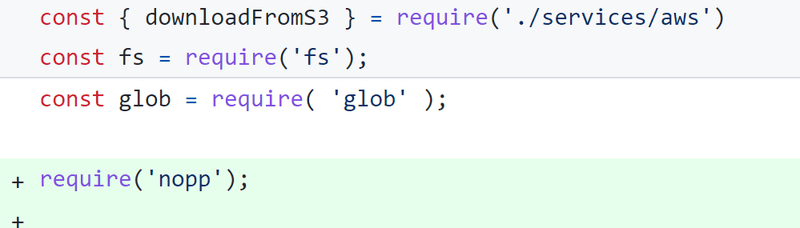

1. Importer la bibliothèque

Après avoir installé nopp, tout ce que vous avez à faire est d'aller dans le script qui démarre votre application. Là, il vous suffit d'exiger la bibliothèque, après avoir exigé toutes vos autres bibliothèques. Exemple de livraison ci-dessous :

2. Vérification de la sécurité des bibliothèques à l'échelle de l'application en fonction de la manipulation du prototype

La raison pour laquelle nous gelons le prototype après avoir inclus d'autres bibliothèques est que certaines de vos autres bibliothèques peuvent dépendre de la modification du prototype pour fonctionner ! Même en s'assurant de geler le prototype APRES avoir inclus d'autres bibliothèques, il est toujours possible que vous ayez besoin d'un remaniement avant que votre application ne fonctionne à nouveau !

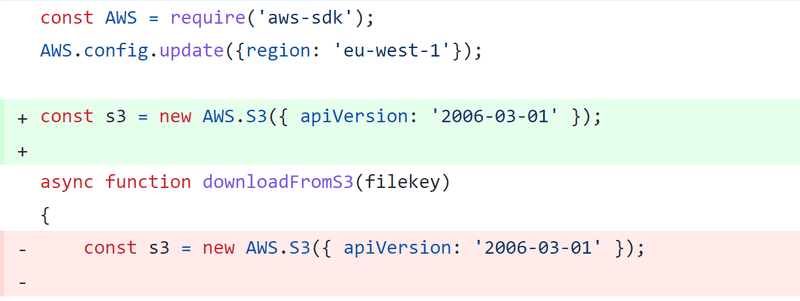

Par exemple, le kit aws-sdk d'Amazon pour Node.js modifie le prototype lors de la construction d'objets tels que "new AWS.S3(...)". Dans de tels cas, vous devrez peut-être procéder à un remaniement comme indiqué ci-dessous, en vous assurant que l'objet est créé lorsque votre processus Node.js est démarré et non lors d'une phase ultérieure.

S'assurer que votre application fonctionne toujours après ce changement peut représenter un investissement en temps plus important pour les grands dépôts qui ont une faible couverture de test. Pour les référentiels plus petits, cela vaut la peine de ne plus jamais avoir à s'occuper de la pollution des prototypes. Pour les référentiels plus importants, cela peut s'avérer plus complexe, mais l'investissement en ingénierie aura probablement un retour sur investissement positif à long terme.

.png)

.png)

.jpg)

.jpg)

.jpg)

.jpg)